Shadowsocks : comprendre l’outil, ses limites et son modèle de menace

Face à la censure d’État, les VPN classiques sont souvent les premiers ciblés par le filtrage. Shadowsocks a été conçu comme une réponse à ces techniques, en adoptant une approche différente.

Shadowsocks est un protocole de proxy chiffré basé sur SOCKS5. Il transporte du trafic applicatif vers un serveur distant en le chiffrant et en réduisant sa détectabilité par les systèmes de censure, sans créer de tunnel VPN complet.

Shadowsocks n’est pas un VPN et ne fournit aucun anonymat : les destinations voient l’adresse IP du serveur proxy, mais celui-ci voit votre adresse IP réelle et peut relier chaque requête à son origine. Il protège uniquement le trafic envoyé via son proxy. Son efficacité dépend des techniques de filtrage en place : il peut compliquer l’analyse du trafic par la censure active, mais ne protège pas les métadonnées, n’empêche pas la corrélation de trafic, et n’offre aucune garantie face à une surveillance ciblée. Son usage pertinent se limite aux environnements où les VPN classiques sont activement bloqués.

Définition et périmètre

Shadowsocks est un proxy SOCKS5 chiffré qui transporte du trafic applicatif de manière ciblée. Contrairement à un VPN, il ne crée pas de tunnel IP complet : seul le trafic explicitement dirigé vers le proxy est protégé.

Il ne s’agit ni d’un VPN, ni d’un anonymiseur, ni d’une protection globale du réseau. Les applications non configurées pour utiliser le proxy ne bénéficient d’aucune protection.

Architecture technique

Principe de fonctionnement

Le client Shadowsocks expose un proxy SOCKS5 local sur l’appareil. Les applications configurées pour l’utiliser envoient leur trafic au client local, qui le chiffre avant de l’envoyer au serveur Shadowsocks. Ce dernier déchiffre le trafic et le relaie vers la destination finale.

Portée du transport

Shadowsocks ne modifie pas le routage du système d’exploitation. Seules les applications explicitement configurées pour utiliser le proxy bénéficient du chiffrement.

Conséquences pratiques

Le trafic hors proxy reste exposé.

Le DNS n’est pas protégé par défaut et nécessite une configuration spécifique. Une fuite DNS révèle la destination finale, ce qui annule l’objectif du protocole.

Les métadonnées réseau (adresses IP source et destination, timing, volumétrie) sont observables par deux acteurs différents : le FAI voit la connexion vers le serveur Shadowsocks, et le serveur Shadowsocks voit les destinations finales. Shadowsocks chiffre le contenu, mais pas les métadonnées.

Modèle de menace : ce que Shadowsocks protège / expose

Ce que Shadowsocks protège

- Contenu des échanges applicatifs envoyés via le proxy

- Résistance temporaire au blocage par signatures simples (selon le contexte local)

- Résistance partielle à l’inspection basique de paquets (non=garanti)

Ce qu’il laisse exposé

- Métadonnées réseau (IP source vue par le serveur, timing, taille des paquets)

- Corrélation de trafic (flux client ↔ flux serveur)

- Identification du serveur via probing actif

- Analyse statistique avancée des flux

- Empreinte TLS et fingerprinting applicatif (corrélation possible avec l’activité du client)

- Trafic hors proxy, non chiffré

- Aucune protection contre la surveillance ciblée

Pour les destinations finales, l’adresse IP visible est celle du serveur Shadowsocks. Ce mécanisme ne fournit aucun anonymat : le serveur Shadowsocks voit l’adresse réelle du client, et peut donc relier chaque requête à son origine.

Sécurité et chiffrement

Absence de forward secrecy

Shadowsocks ne fournit pas de forward secrecy : si la clé est compromise, l’historique des communications peut être déchiffré rétroactivement. L’absence de handshake éphémère implique que la clé partagée permet de déchiffrer l’historique.

AEAD modernes

Les implémentations actuelles reposent exclusivement sur des chiffrements AEAD (Authenticated Encryption with Associated Data) :

- AES-256-GCM

- ChaCha20-Poly1305

Les AEAD combinent confidentialité et intégrité du trafic.

Vulnérabilités historiques

Les anciennes versions utilisaient des stream ciphers sans authentification (RC4-MD5, AES-CFB), vulnérables aux attaques par réflexion et à la manipulation de trafic. Ces failles ont été corrigées avec l’introduction des AEAD en 2017. Toute implémentation moderne doit utiliser exclusivement des AEAD. Les stream ciphers sont à proscrire absolument.

Conclusion pratique : utiliser uniquement des AEAD avec des implémentations récentes (shadowsocks-rust, shadowsocks-libev à jour).

Shadowsocks vs VPN

Portée du chiffrement

Shadowsocks : protège uniquement le trafic envoyé via le proxy SOCKS5.

VPN : chiffre tout le trafic système, y compris les requêtes DNS, et gère les connexions en arrière-plan.

Métadonnées

Avec Shadowsocks :

- l’adresse IP du client est visible du serveur proxy

- le serveur voit les destinations finales contactées

- pour les destinations finales, l’adresse IP visible est celle du serveur Shadowsocks

Avec un VPN :

- l’adresse IP du client est masquée pour les destinations finales

- mais le serveur VPN voit tout le trafic

Modèle de menace

Shadowsocks a été conçu pour résister à la censure active (blocage, filtrage DPI). Un VPN vise une protection globale du trafic contre l’observation réseau.

Tableau comparatif

| Critère | Shadowsocks | VPN |

|---|---|---|

| Portée du chiffrement | Trafic du proxy uniquement | Tout le trafic système |

| Modèle de menace | Censure active | Protection globale |

| DPI simple | Résistance possible | Variable |

| DPI avancé | Limité, nécessite obfuscation | Limité |

| Fuite DNS | Oui, sauf configuration explicite | Oui si kill switch absent ou défaillant |

| Configuration | Manuelle, technique | Application dédiée |

Les deux modèles déplacent la confiance vers un tiers et ne fournissent aucun anonymat. Ni Shadowsocks ni un VPN ne protègent contre la corrélation de trafic ou la compromission du serveur.

Résistance à la censure

Objectif initial

Shadowsocks a été créé pour contourner la censure chinoise, dans un contexte où les VPN classiques (OpenVPN, IPsec) étaient activement bloqués en raison de leur signature protocolaire.

DPI et détectabilité

Shadowsocks peut résister aux techniques de DPI basique (inspection de motifs fixes, reconnaissance de protocoles), mais reste vulnérable aux méthodes statistiques avancées et à la corrélation temporelle.

En pratique, la détection combine signatures protocolaires, probing actif et corrélations statistiques sur les flux. Aucune approche unique n’est suffisante pour contourner durablement la censure.

Dans de nombreux environnements, un Shadowsocks non obfusqué peut être détecté et bloqué. Les cas d’usage réels reposent souvent sur des plugins ou des configurations avancées.

Probing actif et contre-mesures

Depuis 2020, une partie de la détection repose sur du probing actif : les systèmes de censure tentent de contacter directement le serveur Shadowsocks. Si le serveur répond selon le protocole, il peut être identifié et bloqué, même si le chiffrement est solide.

Les plugins d’obfuscation (v2ray-plugin, obfs) ajoutent une couche de résistance en masquant les caractéristiques du protocole. Les plugins n’ont pas tous le même niveau de robustesse : dans la pratique, v2ray-plugin est plus répandu et plus résistant que les obfuscateurs simples.

Contre-mesures partielles : utiliser v2ray-plugin ou restreindre l’accès au serveur via authentification par clé. Aucune solution n’est définitive face à un adversaire étatique déterminé.

Cas d’usage légitimes

Avertissement : dans certains pays, le contournement de la censure est illégal et peut entraîner des sanctions sévères. L’utilisation de Shadowsocks ne garantit aucune protection contre une investigation ciblée.

Environnements bloquants

Shadowsocks trouve son usage légitime dans les environnements où :

- la censure est active

- et les VPN classiques sont systématiquement détectés et bloqués

Limites techniques

Le protocole ne fournit aucun anonymat, ne protège pas contre la surveillance passive, et ne garantit rien face à une investigation avec moyens avancés.

Recommandations de configuration

Implémentations modernes

- shadowsocks-rust (recommandé)

- shadowsocks-libev (versions récentes uniquement)

Ciphers interdits

N’utiliser aucun stream cipher. Seuls les AEAD sont acceptables :

- AES-256-GCM

- ChaCha20-Poly1305

Risques

Une erreur de configuration expose le trafic. Un serveur compromis voit l’intégralité des destinations.

Si vous ne maîtrisez pas la configuration manuelle, Shadowsocks n’est pas adapté à votre situation. Pour une protection générale du trafic, privilégiez un VPN avec application pré-configurée. Pour contourner la censure sans expertise technique, consultez des ressources spécialisées en sécurité opérationnelle.

Contexte du projet

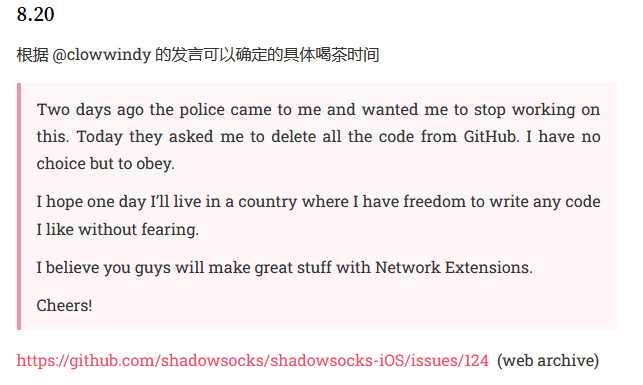

Clowwindy et l’arrêt forcé

Shadowsocks a été créé en 2012 en Chine par un développeur sous le pseudonyme Clowwindy. En 2015, il a annoncé l’arrêt du développement après avoir été contacté par les autorités. Cet épisode montre que l’ingénierie du contournement expose les individus.

Dernière déclaration de Clowwindy en 2015

Reprise communautaire

Le projet a été repris par la communauté open-source, avec plusieurs mainteneurs actifs.

Évolutions du protocole

L’introduction des AEAD en 2017 est l’évolution majeure du protocole.

Intégrations avec d’autres outils

Avertissement : ces combinaisons s’adressent à des utilisateurs avancés. Mal configurées, elles réduisent la sécurité globale.

Shadowsocks + Tor

Usage : contourner un blocage initial de Tor.

Chaîne typique : SS local → serveur SS → pont Tor → réseau Tor.

Risque : si le serveur SS est compromis, l’utilisation de Tor devient visible.

Shadowsocks + VPN

Usage : obscurcir le trafic VPN dans un environnement où les VPN sont bloqués.

Chaîne : VPN local → tunnel SS → serveur SS → serveur VPN → destination.

Risque : latence élevée, surface d’attaque accrue.

Sources

Code source officiel :

github.com/shadowsocks/shadowsocks

Implémentation recommandée (Rust) :

github.com/shadowsocks/shadowsocks-rust

Documentation :

shadowsocks.org

Références AEAD (IETF) :

RFC 5116 —

RFC 7539 —

RFC 8439

Analyse de la détection DPI :

Publications académiques dispersées (pas d’audit public indépendant)

Verdict

Shadowsocks est un outil spécialisé conçu pour un modèle de menace précis : la censure active par DPI. Il ne remplace ni un VPN pour la protection générale, ni Tor pour l’anonymat.

Son usage pertinent requiert :

- des implémentations modernes

- une configuration correcte

- un serveur fiable

- et une évaluation réaliste des risques juridiques

Hors de ce contexte, Shadowsocks ne résout aucun problème de sécurité.

Les autres protocoles VPN

Pour replacer IKEv2 dans son contexte et mieux comprendre les compromis propres à chaque protocole VPN, consultez également :

- WireGuard — protocole moderne, minimaliste et très performant

- PPTP — protocole obsolète et compromis, à éviter

- L2TP — encapsulation ancienne reposant sur IPsec

-

IKEv2 — excellent en mobilité et reprise de session

-

IPsec — architecture historique utilisée dans les environnements professionnels

- OpenVPN — protocole open source flexible et massivement audité

- SoftEther — suite VPN multi-protocoles orientée flexibilité

Comparatif : OpenVPN vs WireGuard

Comparatif : IKEv2 vs OpenVPN