Protocole de chiffrement

Le chiffrement est un procédé de cryptographie grâce auquel il est possible de rendre la compréhension d’un document impossible à toute personne qui ne détient pas la clé permettant de le déchiffrer. La fiabilité d’un VPN repose, en grande partie, sur sa capacité à maintenir les données de ses utilisateurs confidentielles. C’est sur la cryptologie, étymologiquement la science du secret, que repose un protocole de chiffrement.

Un protocole de chiffrement n’est pas quelque chose de nouveau, son origine remonte à l’Antiquité. Seul le support et la méthode changent. Avec l’utilisation massive des communications Internet, sécuriser ses informations personnelles numériques est devenu une véritable nécessité.

Pour rappel, un réseau privé virtuel crée un tunnel sécurisé depuis votre ordinateur jusqu’à un serveur choisi. Pour ce faire, ces dispositifs utilisent un ensemble de processus pour y parvenir, chacun ayant leurs spécificités. Cette page vise à améliorer, de façon globale, la compréhension de ce qu’est un protocole VPN. Nous aborderons également les origines du chiffrement moderne.

IPsec

Internet Protocol Security est un ensemble de protocoles permettant de sécuriser les données qui transitent via un réseau. Pour ce qui est de la sécurité VPN, IPsec est à l’origine de la sécurisation des données.

IKEv2

Internet Key Exchange permet le partage de manière dynamique et la mise en place d’information via IPsec. IKEv2 est compatible sur toutes les plates-formes, il peut également contourner les problèmes liés aux pare-feu.

PPTP

Point to point tunneling Protocol, cela fait référence au principe de chiffrement de bout en bout. Il s’agit d’un des plus anciens potocoles utilisés, compatible sur les smartphones, tablettes et ordinateurs, il est extrèmement simple à configurer.

aes

Également connu sous le nom de Rijndael, l’AES, Advanced Encryption Standard se présente comme étant un algorithme de chiffrement symétrique. L’AES-256 bits est l’ensemble des règles opératoires qui constitue la base du fonctionnement d’un VPN. C’est le plus sûr du monde. Approuvé par la NSA, c’est le standard en cryptologie pour sécuriser les documents des organisations gouvernementales.

Les origines des protocoles de chiffrement

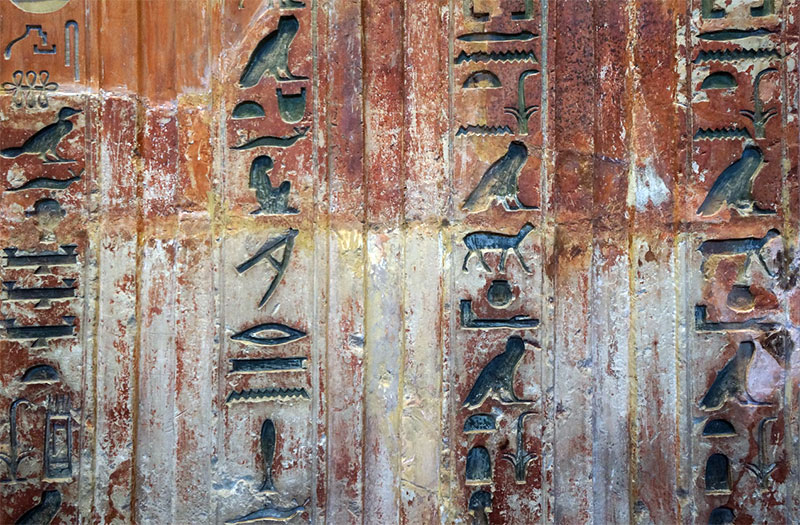

La pierre de Rosette

Ils sont considérés parmi une des plus anciennes formes de cryptographie, les hiéroglyphes. Ils furent réputés indéchiffrables pendant très longtemps. C’est la découverte d’une stèle de granit, la Pierre de Rosette en 1799 qui a permis d’enfin les comprendre.

Dans l’antiquité, ce sont les chiffrements par substitution et/ou chiffrement par décalage qui sont les plus répandus.

Le carré de Polybe

C’est au Moyen-âge que l’on constate une réelle mutation du fait des activités diplomatiques croissantes et du nombre important d’informations confidentielles échangées. Les techniques utilisées pour l’époque étaient déjà très élaborées et nécessitaient de posséder le livre code qui contenait les grilles sur lesquelles celui-ci reposait.

Au Japon au XVI siècle, le chiffrement d’Uesugi est assez semblable à celui utilisé par les Européens. À cette époque Usami Sadayuki, conseiller militaire d’un grand chef de guerre du nom de Uesugi Kenshin, conçu une table de chiffrement à partir d’un carré de Polybe. Cette table se compose de sept lignes et sept colonnes, chacune est désignée par un numéro. Dans le message chiffré, chaque lettre sera représentée par un numéro à deux chiffres.

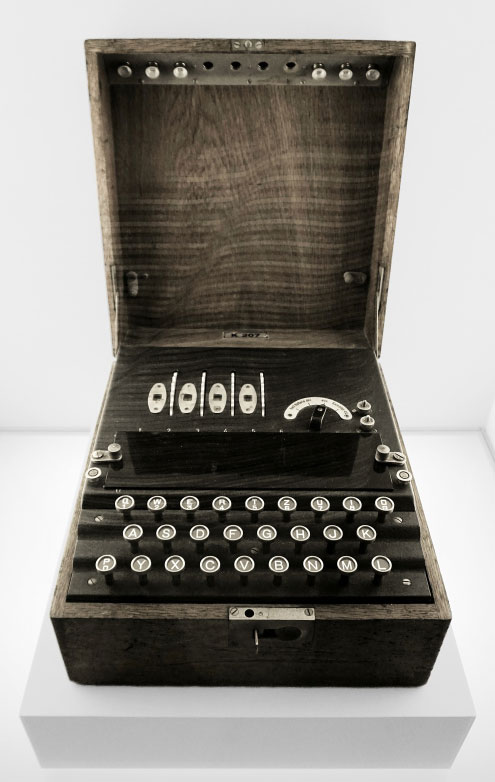

La machine à chiffrer Enigma

La Première Guerre mondiale verra se jouer de véritables tours de force entre les concepteurs des transmissions codées et les espions chargés de découvrir les secrets militaires du camp adverse. Certains pays, comme la Grande-Bretagne ont préféré se montrer très discrets et modérés en ce qui concerne la cryptologie. En effet, déchiffrer un code engendrait le développement, de façon systématique, d’un nouveau chiffrement encore plus puissant. Ils en ont donc déduit que l’intérêt de déchiffrer les messages dans l’ombre et à l’insu de l’expéditeur permettait de ralentir ce cycle infernal encore très actif de nos jours.

En 1918, le colonel Fritz Nebel conçu le chiffre ADFGX basé, lui aussi, sur un carré de Polybe et utilisant les 5 lettres ADFGX. Bien que similaire au départ à la méthode de chiffrement japonaise, les Allemands ont renforcé l’ensemble à l’aide d’un système par transposition sur les séries de lettres obtenues. Très rapidement, leur algorithme se complexifia grâce à l’ajout d’une ligne et d’une colonne supplémentaire (ADFGVX). Simples à faire parvenir en morse, ce code fut néanmoins découvert par le lieutenant Georges Painvin.

Ayant pris conscience de l’importance du chiffrement lors de leurs transmissions, les Allemands font l’acquisition de la machine Enigma. Ce dispositif intégrait une méthode de chiffrement par substitution multi-alphabétique. En effet, le texte, saisi grâce à un clavier, passait à travers un brouilleur pour apparaître finalement chiffré sur un tableau lumineux.

Aperçu des protocoles utilisés par des VPN

NordVPN : IKEv2 / IPsec / OpenVPN / WireGuard

Données illimitées + de 5000 serveurs Bloqueur de Pub Kill Switch Compatible Torrent Sans logs 6 appareils en simultané

Compatible

ProtonVPN : IKEv2 / IPsec / OpenVPN / WireGuard

Données illimitées

+ de 1700 serveurs

Open Source

Kill Switch

Compatible P2P

Sans logs

10 appareils

Compatible

PureVPN : IKEv2 / IPsec / OpenVPN / WireGuard

Données illimitées

+ de 6500 serveurs

Kill Switch

Torrent illimité

redirection de ports

Sans logs

10 appareils en simultanés

Compatible

Quelles sont les différentes applications d’un VPN ?

Les service de VPN ne servent pas uniquement à protéger votre connexion internet au moyen du chiffrement. Ils permettent, en toute sécurité, d’avoir accès à l’intégralité des contenus bloqués de votre pays.

Autres applications des VPN :

Empêcher l’analyse de vos données personnelles

Masquer votre adresse IP et donc bloquer le processus de géolocalisation de nombreux sites

Accèder à ses applications au bureau quand les accès sont normalement bloqués

Sécuriser votre navigation si vous utilisez les Wi-Fi publics ou si utilisez votre VPN pour le torrent

Débloquer certains médias ou services de Replay depuis n’importe quel pays en toute sécurité.

OpenVPN

Le protocole OPEN VPN est un logiciel en Open Source compatible sur tous les systèmes. Il est couramment utilisé pour sécuriser des connexions. Il permet de créer des certificats d’authentification par différents méthodes, mot de passe ou encore clef privée. Crée en 2001 OpenVPN est toujours en cours de développement.

Capable de contourner certains pare-feux et offrant beaucoup de contrôle, OpenVPN est actuellement un des logiciels les plus sûrs en terme de chiffrement. Attention cependant, sans une interface dédiée et déjà configurée, sa mise en place et ses réglages sont assez fastidieux.

Les meilleurs fournisseurs de VPN intègre ce protocole à leurs systèmes pour permettre à leur utilisateurs d’en bénéficier facilement.

WireGuard®

Conçu par Jason A. Donenfeld en 2019, WireGuard® est une application logicielle et un protocole Open Source légère qui permet de sécuriser son réseau de manière rapide et simple. Compatible sur toutes les plateformes connues, la version Linux a été massivement déployée fin mars 2020. Toujours en cours de développement, ce protocole est particulièrement prometteur en raison de sa vitesse.

Pour conclure

De nos jours, le chiffrement est devenu numérique, mais les principes sont fondamentalement restés les mêmes. C’est l’algorithme DES qui le premier vit le jour à la fin des années 70 puis, l’algorithme RSA. Les ordinateurs se faisant de plus en plus puissants, les vitesses de calcul permettent de rapidement trouver les clefs de déchiffrement. Il aura donc fallu établir des systèmes ne pouvant être, à l’heure actuelle, décodés en raison du temps de calcul nécessaire (millions d’années). C’est le cas pour l’AES-256 ou Advanced Encryption Standard (norme de chiffrement très avancé) qui est, le protocole de sécurité le plus sûr du monde.

Si vous souhaitez en savoir plus

- La vitesse des protocoles

- fuite DNS

- Qu’est-ce que le chiffrement de bout en bout ?