Quels sont les différents types de hackers ?

Ah le fameux gars en capuche noire dans une cave sombre ! Génie pour certains, fléau pour d’autres, le hacker revêt de nombreux visages ou devrais-je dire chapeaux. Faisons le point sur les différents types de hackers.

Un hacker est généralement défini comme une personne qui utilise des compétences techniques pour accéder à des systèmes informatiques ou des réseaux sans y être autorisé. Les hackers peuvent mettre à profit leur savoir-faire à des fins éthiques, comme la recherche de vulnérabilités dans les systèmes pour en faire corriger les potentielles erreurs et les rendre plus surs.

Il existe différents types de hackers qui utilisent leurs compétences de différentes manières, certains sont éthiques et d’autres malveillants, certains cherchent à protéger les systèmes, d’autres cherchent à les compromettre. La définition exacte de ce qu’est un hacker, un pirate ou encore un cybercriminel varie en fonction du contexte et des motivations.

Catégories des différents types de hackers

Tableau récapitulatif des différents types de hackers

| Type | Rôle principal | Motivation | Légalité | Niveau |

|---|---|---|---|---|

| 🤍 White Hat | Défend et teste légalement | Sécurité, éthique | Légal | Élevé |

| 🖤 Black Hat | Piratage illégal | Argent, pouvoir | Illégal | Très élevé |

| ⚪ Grey Hat | Entre bien et mal | Curiosité, défi | Limite | Élevé |

| 🔴 Red Hat | Contre-attaque les criminels | Justice personnelle | Illégal | Très élevé |

| 🔵 Blue Hat | Senge | revanche | Illégal | Moyen |

| 💛 Yellow Hat | Observe et apprend | Apprentissage | Légal | Débutant |

| 🟢 Green Hat | Débute dans le hacking | Exploration | Légal | Débutant |

| 💜 Purple Hat | Combine attaque et défense | Compréhension | Légal | Élevé |

| 👶 Script Kiddie | Utilise des outils tout faits | Fun, ego | Illégal | Faible |

| 💼 Corporate Hacker | Espionnage industriel | Compétition | Illégal | Élevé |

| 🕵️ State-Sponsored | Travaille pour un État | Renseignement | Selon la cible | Très élevé |

| 👥 Hacktivist | Agit pour une cause | Idéologie | Illégal | Variable |

| 🔪 Suicide Hacker | Attaque sans se cacher | Vengeance, idéologie | Illégal | Moyen |

| 🧙 Elite Hacker | Crée des techniques inédites | Prestige | Variable | Très élevé |

Les hackers éthiques (white hat)

Les hackers éthiques (aussi appelés « white hats ») qui utilisent leurs compétences pour détecter et corriger les faiblesses de sécurité des systèmes informatiques.

Les white hat ou hackers éthique sont des personnes qui s’introduisent dans des systèmes à des raisons légitimes et éthiques. Leur mission première s’articule autour de la sécurité informatique. C’est leur cœur de métier. Ils peuvent être embauchés par des entreprises pour tester leurs systèmes et les aider à se protéger contre de potentielles attaques malveillantes.

Le Glider – Symbole des hackers

Certains sont salariés, d’autres travaillent à leur compte et participent à des programmes de Bug Bounty, il n’y a de tout, comme dans n’importe quel métier. Les white hat travaillent également avec les forces de l’ordre pour combattre la criminalité informatique au sens large.

Pour découvrir le métier de hacker éthique sous un angle concret et actuel, je vous invite à visiter le profil de Mhack. Il partage régulièrement ses retours de terrain, ses conférences et montre comment, au-delà des clichés, la sécurité informatique est un monde à la fois rigoureux et passionnant.

Les hackers malveillants (black hat)

Les black hat sont considérés comme des cybercriminels qui utilisent leurs compétences pour des activités illégales. Ces pirates sont les auteurs de nombreux faits comme la violation de la sécurité informatique, le vol de données, le rançongiciel, le vol d’identité.

Les black hat peuvent également utiliser leurs compétences pour nuire aux entreprises et/ou aux individus. Ils agissent souvent dans le but de gagner de l’argent, mais pas seulement, parfois le simple plaisir de causer des gros dégâts suffit à les motiver. La vengeance peut également être une de leur motivation.

Pour en savoir plus : Un VPN vous protège-t-il vraiment des hackers ?

Les hackers grey hat

Rien n’est jamais vraiment tout noir ou tout blanc, les hackers n’échappent pas à cette règle.

Dans le contexte de la sécurité informatique, le terme gris se réfère à des activités ou des individus qui se situent entre les white hat et les black hat. Les grey hat sont des hackers qui utilisent leurs compétences pour des raisons à la fois légitimes et illégitimes ou pour des activités à la fois éthiques et non-éthiques. En termes simples, ils font un peu ce qu’il veulent.

©Ghost in the Shell

Ils peuvent par exemple découvrir une vulnérabilité dans un système et la signaler à la société concernée sans l’exploiter ou ils peuvent accéder à un système sans autorisation pour découvrir des vulnérabilités et les exploiter pour leur propre bénéfice.

Cybersécurité : Quels sont les meilleurs VPN pour entreprise ?

Les hacktivistes

L’hacktivisme est une forme de militantisme, ce terme est la contraction de hacker et activisme.

Les hacktivistes sont des personnes qui utilisent les techniques de piratage informatique pour promouvoir des idéologies ou des causes politiques. Ils peuvent cibler des gouvernements, des entreprises ou des organisations qui, selon eux, sont en désaccord avec leurs convictions.

Les actions des cybermilitants peuvent inclure des attaques DDoS pour perturber les sites web, la publication de données privées volées, ou la propagation de logiciels malveillants.

Les hacktivistes peuvent être considérés comme des grey hat ou des black hat en fonction de la nature de leurs actions et de leurs motivations. Ça dépend surtout de la perception de la population par rapport à leurs actions et revendications.

Il est compliqué de nommer des groupes d’hacktivistes, les anonymous sont sans aucun doute les plus connus.

Les script-kiddies

Le terme script-kiddies est assez péjoratif et pourtant les dégâts causés par ces personnes peuvent être assez important.

Souvent sous estimés, les script-kiddies (gamins à script) sont des personnes qui utilisent des scripts ou des outils de piratage préécrits pour effectuer des attaques informatiques, sans avoir une compréhension réelle des techniques utilisées.

Ils peuvent être considérés comme des hackers amateurs ou des utilisateurs non expérimentés. Leur impact est généralement moins important que celui des hackers expérimentés.

Les script-kiddies peuvent utiliser des outils tels que les programmes de déni de service distribué (DDOS), des kits d’exploitation de failles, et des scripts de piratage pour pourrir ou s’introduire un système. Ces gamins à script sont majoritairement considérés comme des black hat.

De nos jours, il n’y a plus vraiment de profil type pour un script-kiddie, mais pendant longtemps, la plupart d’entre eux étaient des adolescents.

Autres couleurs

©Mr Robot

En plus des termes white hat, black hat et grey hat (je vois parfois passer le terme gray), il existe d’autres termes couramment utilisés pour décrire différents types de hackers.

- Les Green Hats (chapeau vert) sont souvent des débutants dans le monde de la cybersécurité qui cherchent à apprendre les compétences nécessaires pour devenir des hackers éthiques.

- Les Blue Hats (chapeaux bleus) constituent une catégorie de pirates novices, souvent motivés par la vengeance envers une personne ou une organisation qui les a contrariés. Contrairement aux Script Kiddies, ils n’ont aucun désir d’apprendre ou de développer de réelles compétences techniques, et se contentent d’utiliser des méthodes de cyberattaque simples.

À l’origine, le terme BlueHat avait été utilisé par Microsoft pour désigner des hackers invités à tester des failles de sécurité avant la sortie d’un produit. Cependant, dans le milieu actuel de la cybersécurité, les experts s’accordent à dire que cette terminologie n’a plus vraiment cours, le rôle correspondant ayant été absorbé par celui de pentesteur.

- Les Red Hats (chapeau rouge) sont des hackers qui cherchent à protéger les systèmes en utilisant des méthodes plus agressives que les hackers éthiques. Leur objectif est la traque et la neutralisation des cybercriminels. Les moyens qu’ils utilisent ne sont d’ailleurs pas toujours légaux.

Ces termes ne sont pas aussi couramment utilisés que les autres et les hackers eux-mêmes sont parfois dubitatifs avec ces couleurs… d’autant qu’il en existe d’autres. Disons simplement que c’est communément admis.

Pour en savoir plus : Histoire du hacking (chapitre 1/3)

Les Teams : un modèle d’organisation, pas une question d’éthique

À la différence des chapeaux (White Hat, Black Hat, etc.) qui décrivent une intention qu’elle soit morale ou légale, c’est-à-dire pourquoi un hacker agit, les Teams désignent une fonction opérationnelle dans une structure de cybersécurité, autrement dit ce que ces professionnels font.

On les retrouve souvent dans les entreprises, les administrations ou les exercices militaires de cyberdéfense.

En d’autres termes, les chapeaux définissent l’éthique, les teams définissent le rôle.

Les principales Teams de cybersécurité

Dans la pratique, ces équipes colorées représentent les différents rôles opérationnels au sein d’un dispositif de défense numérique.

Elles s’affrontent, coopèrent ou s’observent selon le type d’exercice. Certaines se concentrent sur l’attaque, d’autres sur la défense, et d’autres encore sur la coordination.

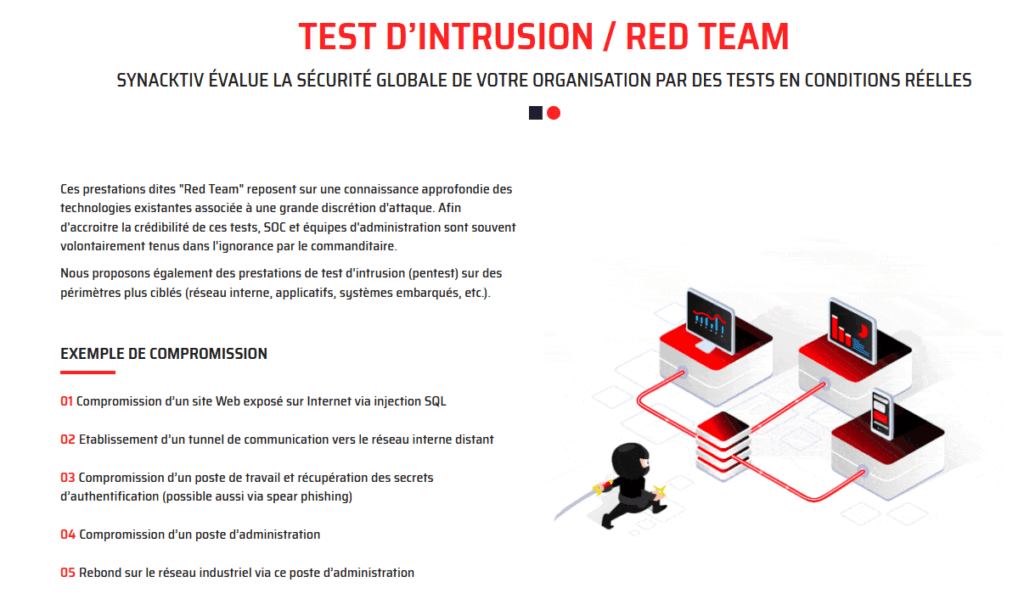

Red Team : L’attaque contrôlée

C’est l’équipe offensive.

Son rôle est de simuler des attaques réelles contre une infrastructure pour tester les défenses : intrusion réseau, phishing ciblé, exploitation de failles logicielles, voire tests physiques (accès aux locaux).

Les membres d’une Red Team sont souvent des pentesteurs expérimentés capables de penser comme des cybercriminels, mais agissent avec autorisation.

Leur mission est de trouver les failles avant que les vrais attaquants ne les exploitent.

Si vous voulez creuser le sujet côté pratique, jetez un œil à Synacktiv, des pentesteurs français qui publient beaucoup et organisent des formations sur le red teaming.

© Synacktiv 2025

Blue Team : La défense en action

C’est l’équipe défensive.

Elle surveille les systèmes, analyse les journaux, repère les intrusions et met en place des contre-mesures.

Son objectif est d’assurer la détection, la réaction et la résilience face aux attaques.

Leur mission est de défendre le terrain et renforcer les lignes après chaque assaut.

Purple Team : Le pont entre attaque et défense

La Purple Team fait le lien entre les deux précédentes.

Elle favorise la collaboration : les Red Teams partagent leurs techniques d’attaque, les Blue Teams les transforment en leçons pratiques.

Leur mission est de transformer les simulations en apprentissage collectif.

Green Team : L’équilibre et la prévention

La Green Team est un ajout plus récent, issu du monde DevSecOps.

Elle se concentre sur la prévention : construire des systèmes plus sûrs, automatiser la détection et intégrer la sécurité dès la conception.

Mais elle joue aussi souvent un rôle d’arbitre et de coordinateur entre les autres équipes.

Leur mission est de maintenir l’équilibre et traduire les enseignements en actions concrètes.

Dans les exercices plus anciens (comme les compétitions CTF ou les entraînements militaires), ce rôle d’arbitrage revenait à la White Team, chargée de poser les règles et d’évaluer les performances.

Dans les environnements plus récents, la Green Team a repris cette fonction, avec une approche plus adaptative et orientée amélioration continue.

Yellow Team : Les développeurs du changement

Elle se concentre sur la sécurité logicielle.

La yeallow Team travaille main dans la main avec la Green Team pour intégrer des pratiques sûres dès le développement.

Leur mission est de faire de ce que l’on appelle le code propre un premier rempart de sécurité.

Pour conclure

En conclusion, non, tous les hackers ne sont pas des mecs en sweat noir cloitrés dans un vieux hangar, il y a aussi des pirates barbus qui rôdent dans leur salon et parfois même dans le votre si votre réseau domestique n’est pas assez sécurisé.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.