Histoire du hacking (partie 1/3)

Histoire du hacking (partie 1/3)

Cette semaine marque la première partie d’une courte série d’articles dédiés à l’histoire du hacking.

Dans le monde, chaque jour, 30 000 sites sont piratés et plus de 350 000 malwares sont recensés.

Peu nombreux, parfois organisés, pas nécessairement animés par les mêmes motivations, mais toujours passionnés, les hackers n’ont eu de cesse de faire parler d’eux et d’évoluer depuis 60 ans. En passe de devenir un véritable mythe, le pirate informatique inquiète autant qu’il fascine. Loin d’un Internet lisse et balisé, les Hackers, eux, évoluent de l’autre côté du miroir.

Bidouiller, expérimenter pour le plaisir

C’est au MIT (US), l’institut spécialisée dans les sciences et la technologie, que les premiers Hacks ont fait leur apparition dans les années 60. Il s’agissait de raccourcis conçus pour améliorer les performances d’un système.

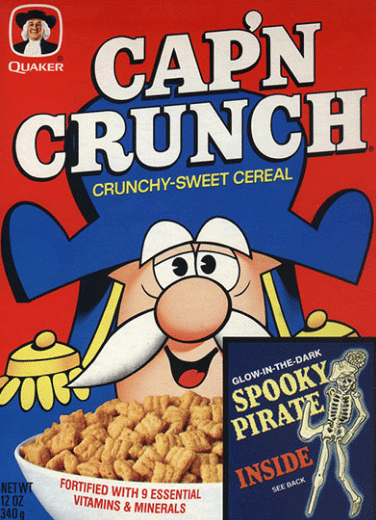

Si ces recherches avaient initialement pour but d’enrichir les logiciels et renforcer leur sécurité, au début des années 70, un homme, John Draper, connu sous le pseudonyme de Captain Crunch va devenir le premier Phreaker, en français; Pirate du Téléphone. Cette technique reposait sur l’émission d’une fréquence sur une ouverture de ligne longue distance libre, cette tonalité simulait que l’appel était terminé. Toujours connecté à cette ligne, mais non pris en charge pas le central téléphonique, le pirate pouvait alors composer le numéro de son choix sans être facturé et téléphoner gratuitement. Le dispositif servant à émettre la tonalité de 2600 hertz a été baptisé Blue Box.

John Draper fut condamné en 1976 à 2 mois de prison. Il est un des pionniers dans les techniques de piratage téléphonique ainsi que dans leur diffusion. Il ne fut pas le seul, Steve Wozniak avec la complicité de Steve Jobs ont reproduit cet appareil pirate et ont revendu quelques exemplaires pour 150$ pièce. Les pertes pour les compagnies du téléphone de l’époque n’ont jamais été estimées.

A découvrir : Comment sécuriser les données sensibles quand on est un professionnel ? Découvrer les VPN pour entreprise et écartez toutes menaces de hacking.

Chaos Computer Club : Le véritable commencement

Le début des années 80 a marqué un tournant important. En effet, bon nombre de réalisations en lien direct avec l’informatique ont vu le jour pendant cette période; Microsoft, Sun Microsystems (Java) ou encore le système de Nom de Domaine (DNS).

Rapidement certains hackers se rassemblent, s’organisent. De nombreuses organisations voient le jour. En 1981, le Chaos Computer Club est fondé à Berlin, il deviendra une association de hackers particulièrement influente en Europe. Le CCC est une communauté œuvrant contre toute forme de censure. Elle prône un internet libre et se considère essentiellement comme étant une vaste plate-forme de communication destinée aux hackers confirmés et ceux en devenir. Il s’agit d’un espace de réflexion, d’échanges sur toutes les possibilités qu’offre la technologie au service des individus. Le CCC publie régulièrement et très volontiers les résultats de ses recherches en matière de sécurité.

Combler un vide juridique

Les premières lois aux Etats Unis visant à sanctionner la fraude informatique et toute forme d’abus ont été adoptées en 1986.

En 1988, le premier ver informatique lancé par accident par Robert Tappan Morris sur plusieurs dizaines de milliers de machines a eu pour conséquence des ralentissements à travers tous les États-Unis. Il fut le premier hacker à être poursuivi et inculpé en vertu de la loi Computer Fraud and Abuse Act. La peine fut de 3 ans de probation, 10 000 $ d’amende et 400 heures de travail d’intérêt général.

Le cas Kevin Poulsen

Kevin Lee Poulsen, ancien pirate informatique connu sous le pseudonyme de Dark Dante, s’est forgé au cours de la dernière décennie une excellente réputation de journaliste d’investigation sur la lutte contre la cybercriminalité.

Mais cela n’a pas toujours été le cas. Son premier acte d’intrusion remonte à 1983, à cette époque, il pirate le réseau ARPAnet de l’université de Californie. Mineur à l’époque, il ne sera pas inculpé. Bien que consultant pour Sun Microsystems, il continue ses activités d’intrusion et entre en possession d’un document classé secret défense détaillant des exercices militaires. Kevin Lee Poulsen s’est également introduit au sein du réseau MASnet appartenant à l’armée de terre Américaine.

Expert en crochetage de serrure, il a également pénétré par effraction dans les locaux de la Pacific Bell (une compagnie de téléphone) pour y voler du matériel.

Arrêté une première fois en 1989, il s’enfuit. Cette cavale va durer 17 mois pendant lesquels il accomplira son plus gros hack. Uns station de radio offrait une Porsche au 102e auditeur; Kevin Poulsen pris alors le contrôle de toutes les lignes téléphoniques et s’est arrangé pour être le 102e à téléphoner. Il gagna la voiture. Il fut arrêté à la suite d’une dénonciation alors qu’il faisait ses courses en 1991.

Il fut accusé d’entrave à la justice, de vol de biens appartenant à Pacific Bell, d’appropriation de données, d’espionnage, d’intrusion dans un réseau militaire et de vol de dossiers classés secret défense. Il fut Condamné à 4 ans de prison ferme et à verser 56 000 $ à la compagnie Pacific Bell.

Les hackers sont, avant tout, des individus, bons ou non, qui contournent l’usage de systèmes d’information. Quand une personne mal intentionnée s’applique à chercher, trouver et s’engouffrer dans une faille de sécurité, on la nomme Black Hat (chapeau noir).

Si les terrains de jeu des hackers étaient jusqu’alors assez limités, en 1989, tout change, c’est la naissance d’internet.

Dans la seconde partie de notre dossier consacré aux hackers, nous aborderons ce qui aura contribué à dessiner les contours de l’Internet que nous connaissons aujourd’hui.

Liens utiles :

- VPN pour les nuls

- Site officiel de John Draper

- Site officiel de Kevin Poulsen

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écrit de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.