Rebranding dans la tech : Quand le marketing détourne l’attention

Rebranding dans la tech : Quand le marketing détourne l’attention

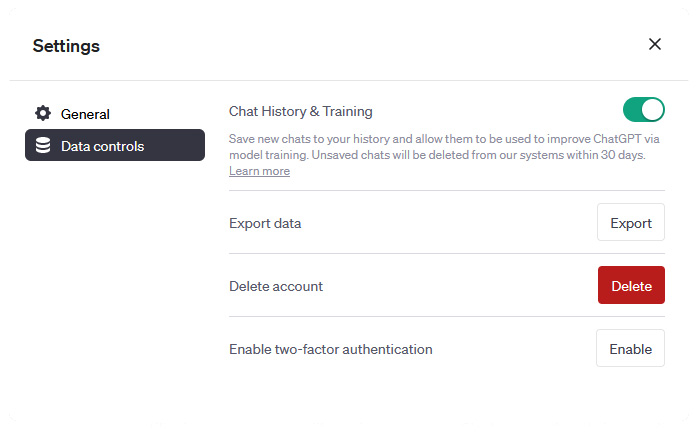

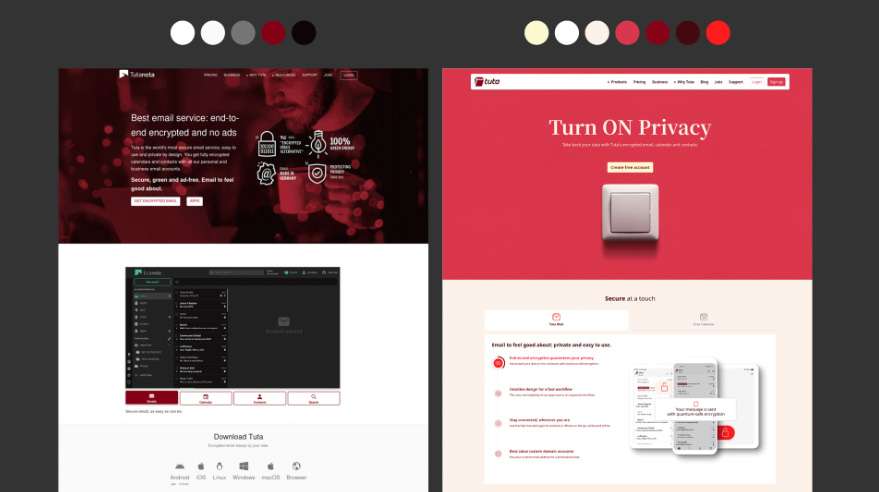

Le secteur de la tech est souvent le théâtre de rebrandings spectaculaires, où logos et chartes graphiques sont revisités pour moderniser l’image d’une entreprise. Dernier exemple en date : Tuta, anciennement Tutanota, un service de boite mail sécurisée qui vient d’annoncer un nouveau logo, des couleurs plus vives, et une direction artistique censée mieux refléter sa mission de protection de la vie privée. Pourtant, ce rebranding soulève une question : ces changements esthétiques suffisent-ils vraiment à convaincre les utilisateurs en quête de sécurité et de confidentialité ? Plus largement, assiste-t-on à une tendance où le marketing prend le pas sur les véritables innovations ?

Le cas Tuta : un rebranding cosmétique plus qu’un véritable progrès

Sur son blog, Tuta présente fièrement son nouvel univers visuel. Un logo minimaliste, des couleurs plus chaleureuses et un slogan accrocheur, « Turn ON Privacy » (Activation de la protection de la vie privée), censé simplifier le message autour de la confidentialité des données. Cette refonte vise à rapprocher la marque de ses utilisateurs tout en conservant son positionnement centré sur la protection de la vie privée.

Cependant, lorsqu’on regarde de plus près, on réalise rapidement que ces changements relèvent davantage de l’apparence que du fond. Aucun nouveau produit ou fonctionnalité majeure n’accompagne ce rebranding. Les outils de Tuta restent inchangés, et les utilisateurs habitués à ses services n’y trouveront pas d’améliorations significatives en matière de sécurité ou de performance. En clair, ce rebranding, bien que très réussi, semble avant tout cosmétique.

Tuta©

Pour en savoir plus : Tuta fête ses 10 ans

Quand la tech mise plus sur le look que sur le fond

Ce phénomène n’est pas isolé dans le monde de la tech. De nombreuses entreprises se contentent de revamper leur image pour attirer l’attention sans apporter d’innovation tangible. Pourtant, il existe des exceptions notables.

Prenons le cas de Proton, qui a également procédé à une refonte visuelle en 2022.

La firme Suisse ne s’est pas arrêté à un simple changement esthétique. En parallèle, ils ont lancé une véritable suite complète de services, ProtonMail, ProtonVPN, ProtonDrive et ProtonCalendar, créant ainsi un écosystème sécurisé capable de rivaliser directement avec des géants comme Google. Ce rebranding s’accompagnait donc d’une réelle amélioration fonctionnelle, permettant aux utilisateurs de bénéficier de solutions concrètes et sécurisées dans plusieurs domaines clés, VPN, messagerie ou encore, stockage en ligne.

En comparaison, Tuta semble s’être limité à des ajustements visuels sans offrir de nouveautés technologiques significatives. Cet écart met en lumière un problème récurrent : l’accent mis sur l’image plutôt que sur le fond.

Les attentes réelles des utilisateurs de services sécurisés

Les utilisateurs de services de messagerie sécurisée recherchent bien plus que des ajustements cosmétiques. Selon une étude récente, 77 % des internautes accordent une importance primordiale à la transparence des pratiques de protection des données, et 94 % souhaitent un contrôle accru sur la manière dont leurs informations sont utilisées. Pour ces utilisateurs, les garanties concrètes comme le chiffrement de bout en bout, la transparence sur le stockage des données, et les innovations en matière de protection contre les attaques sont prioritaires sur des rebrandings superficiels.

Dans ce contexte, la refonte visuelle de Tuta apparaît déconnectée des véritables attentes de ses utilisateurs, qui privilégient avant tout l’efficacité et la sécurité à des efforts de marketing visant l’apparence.

Pour conclure : Le piège du « branding illusion » dans la cybersécurité

Ce phénomène n’est pas unique à Tuta. Beaucoup d’entreprises tech tombent dans le piège du branding illusion : elles investissent massivement dans leur image de marque pour capter l’attention, tout en négligeant l’essentiel, à savoir l’innovation et la sécurité. Dans un secteur comme la cybersécurité, cette stratégie peut s’avérer risquée.

Tuta, en misant sur une refonte visuelle tout en conservant des fonctionnalités inchangées, pourrait bien créer une illusion de progrès sans apporter de réelles améliorations. En contraste, Proton a su démontrer qu’un rebranding réussi repose sur un équilibre entre marketing et innovation réelle, en proposant des solutions sécurisées et complètes qui répondent aux besoins des utilisateurs.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écrit de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

Note de transparence :

Cet article n'est pas sponsorisé. Il traite simplement d'un sujet d'actualité pertinent dans le domaine de la protection des données.

Si vous décidez d’essayer un service via le lien fourni, l’équipe de VPN Mon Ami recevra une petite commission sans frais supplémentaires pour vous. Cette commission nous permet de continuer à fournir du contenu de qualité et à maintenir ce site indépendant sans bannières publicitaires intrusives, pour une lecture plus agréable sans suivi.

Soyez assuré que notre analyse et nos opinions sont objectifs et basées sur nos recherches et notre expérience dans le domaine de la cybersécurité. Nous sommes indépendants.