Europol démantèle un vaste réseau de Cybercriminalité affectant 443 boutiques en Ligne

Europol démantèle un vaste réseau de Cybercriminalité affectant 443 boutiques en Ligne

Europol, en collaboration avec l’ENISA (Agence de l’Union européenne pour la cybersécurité), les forces de l’ordre nationales de 17 pays et des alliés du secteur privé, a mis au jour une vaste campagne de skimming numérique affectant 443 commerçants en ligne. Cette forme d’attaque, connue sous le nom de skimming numérique, consiste à dérober les informations de carte bancaires des clients pendant le processus de paiement en ligne. Cette méthode sournoise permet aux cybercriminels d‘intercepter des données de paiement sensibles sans déclencher d’alertes auprès des clients ou des détaillants en ligne.

Une opération de deux mois aux résultats alarmants

L’opération, qui a duré deux mois, a été dirigée par la Grèce sous la priorité EMPACT (Plateforme multidisciplinaire européenne contre les menaces criminelles). Elle a combiné l’expertise des équipes nationales de réponse aux incidents de sécurité informatique (CSIRT) avec les connaissances de partenaires du secteur privé tels que Group-IB et Sansec. Cette collaboration a révélé un nombre préoccupant de commerçants en ligne compromis, exposant involontairement les détails des cartes de leurs clients aux cybercriminels.

Un problème de détection

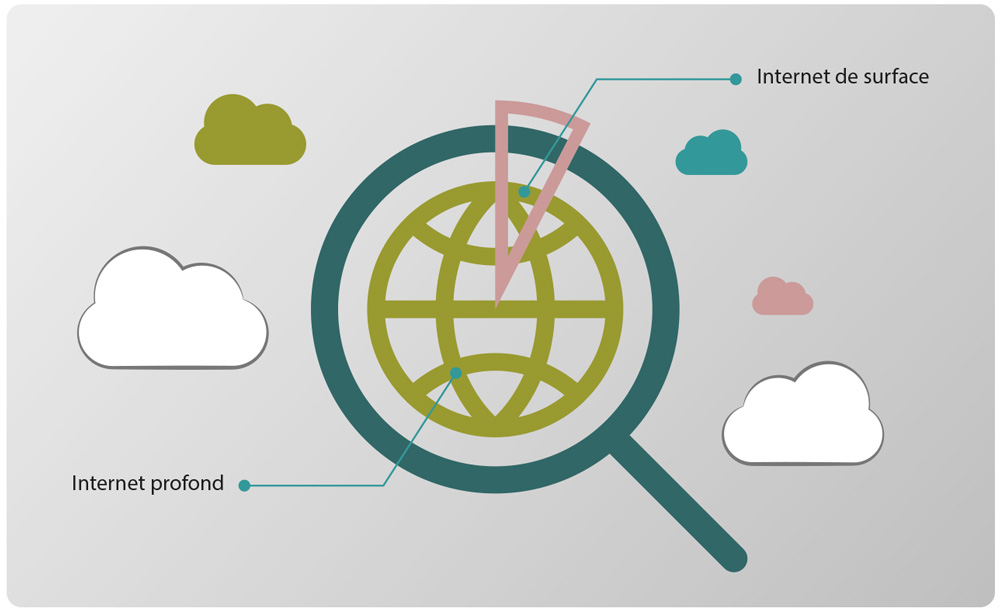

Ces attaques de skimming numérique restent souvent non-détectées pendant de longues périodes, permettant aux criminels de vendre les données volées aux courtiers en données sur les marchés du darknet ou de les utiliser pour effectuer des transactions non autorisées. Il est généralement très difficile pour les clients de déterminer à quel moment leurs données financières ont été compromises.

Le rôle d’Europol et les mesures prises

Europol n’a pas seulement joué un rôle dans la détection de ces activités criminelles. En tant que participant, l‘organisation a pris la responsabilité d’informer les plateformes de commerce électronique affectées, les aidant ainsi à comprendre leur implication involontaire dans ces violations de sécurité. Leurs efforts, combinés à ceux des forces de l’ordre et des CSIRT, ont fourni un soutien technique important à ces plateformes compromises, visant à rectifier les vulnérabilités et à sécuriser les transactions futures.

A ce jour, nous ne connaissons pas le nom des 443 commerçants concernés.

En savoir plus : 2024 : L’année où votre smartphone vous trahirait ?

L’identification de familles de skimmers et l’importance de la vigilance

Cette opération a permis d’identifier 23 familles distinctes de skimmers JavaScript, telles que ATMZOW, health_check, FirstKiss, et d’autres, qui intègrent toutes des techniques avancées pour éviter la détection.

Ces skimmers numériques imitent souvent des composants légitimes de sites Web, les rendant plus difficiles à identifier lors des inspections routinières des sites. La période de cette opération coïncide également avec le pic de la saison des achats des fêtes, traditionnellement marquée par une augmentation des activités d’achat en ligne, amplifiant ainsi les risques associés aux méthodes de paiement numérique.

Les initiatives d’Europol pour sensibiliser et protéger

En réponse à cette menace, Europol a publié un guide de sensibilisation multilingue sur le skimming numérique, offrant des informations précieuses et des recommandations pour aider les commerçants en ligne et leurs clients à rester en sécurité.

Conclusion

Cette opération d’Europol souligne l’importance de la vigilance et de la collaboration entre les forces de l’ordre, les experts en cybersécurité et les acteurs du commerce en ligne pour lutter contre les menaces croissantes dans le paysage numérique. Alors que les cybercriminels continuent d’affiner leurs méthodes, la sensibilisation et la préparation restent nos meilleures défenses contre ces attaques insidieuses.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Note de transparence :

Cet article n'est pas sponsorisé. Il traite simplement d'un sujet d'actualité pertinent dans le domaine de la protection des données.

Si vous décidez d’essayer un service via le lien fourni, l’équipe recevra une petite commission sans frais supplémentaires pour vous. Cette commission nous permet de continuer à fournir du contenu de qualité et à maintenir ce site indépendant sans bannières publicitaires intrusives, pour une lecture plus agréable sans suivi.

Soyez assuré que notre analyse et nos opinions sont objectifs et basées sur nos recherches et notre expérience dans le domaine de la cybersécurité. Nous sommes indépendants.

TEHTRIS©

TEHTRIS©