Gestion des mots de passe en entreprise : Une nouvelle ère avec Proton Pass pour les professionnels

Gestion des mots de passe en entreprise : Une nouvelle ère avec Proton Pass pour les professionnels

La sécurité des données d’entreprise est plus que jamais au centre des préoccupations, l’annonce de Proton Pass pour les professionnels marque un tournant significatif. Disponible depuis le 7 février 2024, cet outil de gestion des mots de passe promet de renforcer la protection des informations sensibles au sein des organisations, tout en simplifiant la gestion des accès.

Un coffre-fort chiffré pour les données d’entreprise

Proton, reconnu pour son engagement en faveur de la confidentialité et de la sécurité des données, étend son expertise aux entreprises avec Proton Pass. Cette solution permet de créer un espace chiffré, pour stocker de manière sécurisée les identifiants de connexion et les notes sécurisées. La réputation de Proton, appuyée par l’utilisation de ses services par plus de 50 000 entreprises qui utilisent déjà Proton for Business, leur VPN d’entreprise, garantit une approche de sécurité avancée, bénéficiant des lois suisses sur la confidentialité.

Avantages et caractéristiques clés

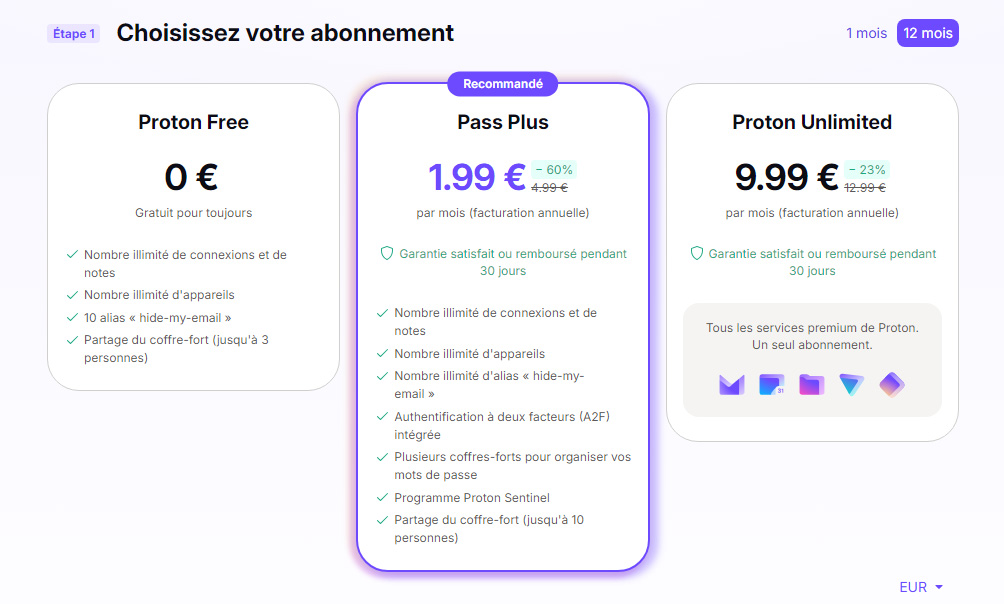

Proton Pass se distingue par son approche de la gestion des identités, offrant une interface intuitive et une expérience utilisateur sans courbe d’apprentissage. Parmi ses fonctionnalités, on trouve :

- Démarrage rapide pour les équipes : grâce à des extensions de navigateur et des applications mobiles, Proton Pass facilite le remplissage automatique des identifiants et des codes d’authentification à deux facteurs, augmentant ainsi l’efficacité et la sécurité des équipes.

- Conformité et sécurité : en tant qu’entreprise suisse, Proton Pass est conforme au RGPD et à d’autres réglementations strictes en matière de protection des données, offrant un havre de paix pour les données d’entreprise.

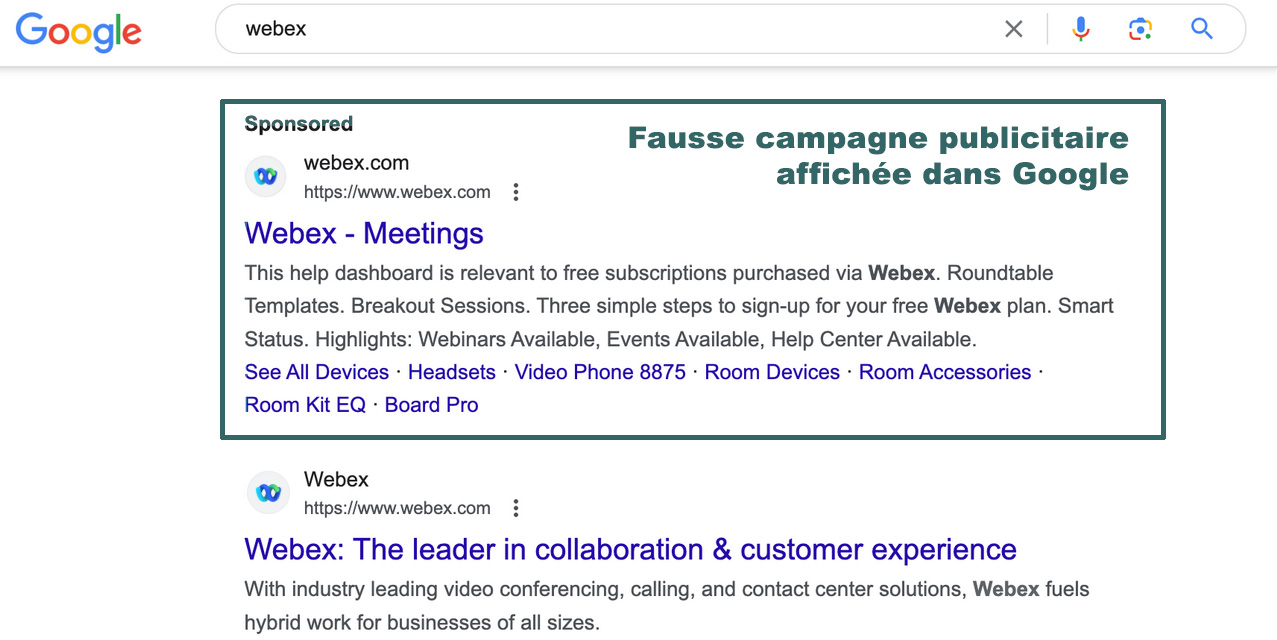

- Lutte contre le phishing : avec l’intégration de l’authentification à deux facteurs et la technologie anti-phishing Proton Sentinel, Proton Pass vise à bloquer les tentatives d’accès non-autorisées, même en cas de fuite de mot de passe.

- Protection contre le spam et l’usurpation d’identité : la fonctionnalité Hide-my-email permet de générer des alias d’email pour s’inscrire à des comptes en ligne ou à des newsletters, ajoutant une couche supplémentaire de protection.

Pour tout savoir sur les dernières mise à jour de Proton Pass : le gestionnaire de mot de passe de Proton s’améliore encore

Pour conclure

Proton Pass pour les professionnels manquait à l’arsenal sécurité de la firme. Cette sortie était très attention par de nombreuses entreprises qui comptaient déjà sur Proton.

En combinant une sécurité avancée avec une facilité d’utilisation, Proton propose une solution adaptée, tout en préparant le terrain pour les innovations futures dans la sécurisation de l’identité numérique des entreprises.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

Note de transparence :

Cet article n'est pas sponsorisé. Il traite simplement d'un sujet d'actualité pertinent dans le domaine de la protection des données.

Si vous décidez d’essayer un service via le lien fourni, l’équipe recevra une petite commission sans frais supplémentaires pour vous. Cette commission nous permet de continuer à fournir du contenu de qualité et à maintenir ce site indépendant sans bannières publicitaires intrusives, pour une lecture plus agréable sans suivi.

Soyez assuré que notre analyse et nos opinions sont objectifs et basées sur nos recherches et notre expérience dans le domaine de la cybersécurité. Nous sommes indépendants.