Aucun résultat

La page demandée est introuvable. Essayez d'affiner votre recherche ou utilisez le panneau de navigation ci-dessus pour localiser l'article.

Le fameux « je n’ai rien à cacher ! »

Imaginez un instant, vous êtes à la maison, détendu sur votre canapé et tout à coup, la porte d’entrée s’ouvre. Un inconnu entre, se promène, regarde vos photos, vos factures et prend des notes. Vous seriez terrifié, non ? Pourtant, chaque jour, lorsque vous naviguez sur Internet sans protection, c’est exactement ce qui se passe, à ceci prêt que les intrus sont nombreux.

Les entreprises et tous les fournisseurs tiers peuvent avoir accès à vos informations, votre navigation, vos préférences, et même votre dossier médical. Mais comment fermer cette porte ? C’est là que les VPN, ou Réseaux Privés Virtuels ont leur utilité, car ils ont été initialement conçus pour ça, sécuriser les données qui transitent sur n’importe quel réseau.

Même si vous n’avez rien à cacher, l’utilisation d’un VPN est importante pour 3 raisons majeures : la protection contre les cyberattaques, l’accès à du contenu géo-bloqué, et la préservation de votre vie privée en ligne.

En premier lieu, briser une idée reçue. Les réseaux privés virtuels n’ont pas été conçus pour les pirates. Loin de là. Si, à l’aube des années 2000, ces outils étaient principalement utilisés en tant que VPN pour entreprise pour sécuriser les informations sensibles. De nos jours, ils sécurisent les données personnelles de navigation du grand public.

Le mantra « je n’ai rien à cacher » est souvent utilisé pour justifier l’absence de protection en ligne. Ne pas avoir de secret à cacher ne signifie pas que vous devez être complètement transparent et surtout sans défense.

Pour quelles raisons devrions-nous laisser un accès libre à nos données personnelles en ligne ? Pourquoi sacrifier notre vie privée ? Un VPN n’est pas un outil d’évasion, c’est un bouclier. Il chiffre vos informations, masque votre adresse IP et rend votre activité en ligne incompréhensible pour les tiers non-souhaités. Il protège non seulement votre identité, mais aussi vos données, en les rendant inaccessibles.

En 2023, avec l’expansion continue du Big Data et l’intensification des campagnes marketing ciblées grâce à l’exploitation des données (les votres), l’utilisation d’un VPN est devenue aussi légitime que de poser des volets chez soi. Actuellement, il est estimé que plus de 1,6 milliards d’utilisateurs d’Internet utilisent des VPN, soit environ 31% de tous les utilisateurs d’Internet.

Pour en savoir plus : Quels sont les inconvénients du VPN ?

Si dans l’absolu, l’idée de proposer des annonces et des offres personnalisées est bonne, cela devient vite du harcèlement et ce, malgré les précautions prises au quotidien, l’utilisation d’Adblock par exemple ne parvient pas totalement à mettre un réel frein à cette grosse machinerie marketing puisqu’elle est toujours alimentée en données.

Même si vous vous estimez être un simple internaute, vos données ont de la valeur. Elles sont quotidiennement exploitées, traitées puis revendues à votre insu par les courtiers en données.

Même si vous vous estimez être un simple internaute, vos données ont de la valeur. Elles sont quotidiennement exploitées, traitées puis revendues à votre insu par les courtiers en données.

Ce n’est pas une question de dissimulation, c’est une question de respect de votre vie privée.

Un VPN est un dispositif qui permet une navigation sereine, préservant votre droit fondamental à la confidentialité.

Plus d’actualités : Chiffres clé sur les VPN en 2025

En déplacement, dans un café, une gare ou un aéroport, la tentation est forte de se connecter à un réseau Wi-Fi public gratuit. Internet à portée de main, sans puiser dans votre forfait de données mobiles, c’est alléchant. Cependant, ces réseaux ouverts sont loin d’être sécurisés même si leur accès est protégé par un mote de passe. Cela signifie simplement que son accès est restreint. Mais une fois à l’intérieur du réseau, vos informations restent vulnérables.

Bien que ces réseaux soient pratiques et simples d’utilisation, ils présentent des dangers significatifs. Tout utilisateur connecté au même réseau peut potentiellement accéder à vos informations. Vos données de navigation, vos mots de passe, vos fichiers transférés peuvent être visibles et exposés à des attaques. Par ailleurs, l’administrateur réseau a accès à tous les logs.

Comment naviguer en toute sécurité alors ? La réponse est un réseau privé virtuel, même un VPN entièrement gratuit comme Windscribe suffit pour peu que vous le choisissiez bien. Lorsque vous utilisez un VPN, votre trafic internet est chiffré et transmis à travers un tunnel sécurisé. Vos données sont protégées.

Comment naviguer en toute sécurité alors ? La réponse est un réseau privé virtuel, même un VPN entièrement gratuit comme Windscribe suffit pour peu que vous le choisissiez bien. Lorsque vous utilisez un VPN, votre trafic internet est chiffré et transmis à travers un tunnel sécurisé. Vos données sont protégées.

Ainsi, grâce aux VPN, vous pouvez profiter de la commodité des réseaux Wi-Fi publics sans compromettre votre sécurité. C’est un outil essentiel pour tous ceux qui se soucient de leur sécurité en ligne, en particulier lorsque vous êtes en déplacement.

Au fil des années, deux types de logiciels de sécurité ont pris une importance croissante pour assurer une sécurité optimale de nos appareils connectés : les antivirus et les VPN. Cependant, ces deux outils, bien que complémentaires, ont des fonctions distinctes et essentielles à comprendre.

Le fonctionnement d’un antivirus repose sur l’analyse des fichiers et la comparaison à ce qu’il sait être un virus grâce aux signatures virales. Il s’agit d’une portion de code présente dans les fichiers infectés. Les antivirus enregistrent ces signatures à chaque infection et les intègrent à leur base de données. C’est de cette façon que le logiciel détermine et éradique les éléments malveillants. Il protège votre appareil contre les malwares, les ransomwares, les chevaux de Troie et d’autres menaces en ligne.

Cependant, un antivirus ne chiffre pas vos données de navigation. C’est là qu’intervient le VPN sans log. Un réseau privé virtuel, chiffre vos données et les fait transiter par un tunnel sécurisé, rendant votre activité en ligne inaccessible aux regards indiscrets.

Ces deux outils fonctionnent ensemble pour créer un environnement en ligne plus sécurisé. Un antivirus protège votre appareil contre les intrusions malveillantes, tandis qu’un VPN protège vos informations en ligne contre l’espionnage et le vol de données. Utiliser l’un sans l’autre, c’est comme verrouiller la porte de votre maison mais laisser les fenêtres grandes ouvertes.

L’idéal est de combiner un antivirus et un VPN.

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

En 2025, plus d’un tiers des internautes dans le monde utilisent un VPN, et ce chiffre grimpe encore dans les pays occidentaux. Mais pourquoi un tel engouement ? Pour « regarder tout Netflix US » ou « cacher son IP ».

À force d’être martelés par la publicité, ces arguments finissent par brouiller notre compréhension de ce qu’est réellement un VPN.

Dans cet article, on coupe le bruit pour revenir à l’essentiel : à quoi sert vraiment un VPN ? Et que peut-on en attendre, concrètement, aujourd’hui, en tant qu’internaute ?

On ne parle pas de rôle marketing, mais bien de la fonction première d’un VPN.

Peu importe ce que vous pouvez lire dans la presse non-spécialisée, un VPN n’a jamais été conçu pour vous permettre d’accéder à Netflix US ou de payer vos billets d’avion moins cher (encore faut-il que ce soit vrai). Ces usages sont des dérivés, pas le cœur du sujet.

Dans sa forme la plus basique, un VPN crée un tunnel sécurisé entre votre appareil et un serveur distant. Les données qui passent par ce tunnel sont chiffrées, c’est-à-dire rendues illisibles pour quiconque tenterait de les intercepter.

Pour en savoir plus : VPN, à quoi ça sert vraiment ? Cas d’utilisation concrets, du quotidien à la sécurité pro

Dans un contexte à risque, comme un Wi-Fi public en aéroport ou dans un café, ce chiffrement fait toute la différence.

Ces réseaux sont vulnérables, et un attaquant peut très bien y intercepter des données non-chiffrées. Le VPN neutralise cette menace.

En janvier 2025, une femme de Mildura, en Australie, a perdu toutes ses économies après avoir effectué un achat en ligne sur un réseau Wi-Fi public non sécurisé. Les cybercriminels ont intercepté ses informations bancaires et vidé son compte en quelques heures. Arrêtez de croire que ça n’arrive qu’aux autres.

Le Geo-Spoofing (redirection de votre connexion via un autre pays) est une conséquence technique du fonctionnement du VPN. Comme votre trafic passe par un serveur VPN situé ailleurs, les sites web interprètent que vous vous connectez depuis cette localisation.

Cela permet de contourner censures et restrictions, mais ce n’est pas la raison d’être d’un VPN : c’est un effet de bord utile, rien de plus.

Pour en savoir plus : Quels sont les inconvénients du VPN ?

À l’origine, les réseaux privés virtuels étaient utilisés presque exclusivement dans les environnements professionnels, les VPN d’entreprise sécurisaient (et le font toujours) les connexions à distance.

Mais avec la généralisation du Wi-Fi public et l’explosion de l’usage mobile, ils se sont imposés comme un outil de sécurité numérique au quotidien.

Aujourd’hui, notre vie numérique repose sur des connexions constantes : transactions bancaires, échanges professionnels, données de santé, informations personnelles. Tout transite sur Internet, souvent via des réseaux peu sécurisés.

La valeur des données personnelles n’a jamais été aussi élevée, ni aussi convoitée. Piratage, fraude, usurpation d’identité : les risques sont réels. Et les antivirus, à eux seuls, ne protègent que l’appareil, pas la connexion. Le VPN, lui, sécurise le transport des données.

Pour en savoir plus : Quels VPN pour le télétravail ?

Les réseaux privé virtuels n’ont rien de magique.

Les meilleurs VPN gratuits sont rarement une bonne idée. Limitations de bande passante, vitesse très réduite, publicité, collecte de données… Ce type de service est souvent loin d’être gratuit. Si la confidentialité est votre priorité, prenez soin de bien choisir.

Pour en savoir plus : Quels sont les inconvénients d’un VPN ?

Un VPN n’est pas un gadget.

C’est un outil de sécurité conçu pour protéger la confidentialité de vos données quand elles transitent sur Internet, en particulier dans des contextes à risque : Wi-Fi publics (café, hotel, gare, Macdo…), télétravail, pays soumis à la censure, ou simple envie de garder le contrôle.

Il ne rend pas anonyme. Il ne vous protège pas contre les trackers que vous avez vous-même installé, ni contre vous-même si vous balancez vos infos partout en ligne.

Mais bien utilisé, il renforce considérablement la sécurité de votre connexion. Et c’est déjà pas mal.

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

« J’ai plus de Wi-Fi, donc j’ai plus Internet ? »

C’est LA phrase qui revient, génération après génération. Et soyons honnêtes : si vous l’avez déjà dite, pas de panique. Vous êtes loin d’être seul.

Mais pour comprendre ce qui ne va pas quand rien ne marche, il faut distinguer deux choses : Internet et le Wi-Fi. On vous explique.

Selon une étude du Pew Research Center (2017), seuls 26 % des seniors se disent très à l’aise avec les technologies numériques, pas étonnant, donc, que la différence entre Wi-Fi et Internet reste floue pour beaucoup.

Imaginez Internet comme une immense autoroute mondiale. Une infrastructure géante, faite de câbles sous-marins, de satellites, de réseaux fibre, de data centers… Elle relie des milliards d’appareils entre eux, dans le monde entier.

Grâce à Internet, vous pouvez :

Techniquement, Internet repose sur un ensemble de protocoles (notamment TCP/IP), mais on ne va pas rentrer dans les détails ici. Retenez juste que c’est le réseau des réseaux.

Le Wi-Fi, ce n’est pas Internet.

C’est simplement une technologie sans fil qui permet à vos appareils (ordinateur, smartphone, tablette) de se connecter à votre box Internet ou à un routeur, ou un point d’accès.

C’est une sorte de pont invisible entre vos appareils et la box.

Important : Le Wi-Fi est local. Il fonctionne chez vous, sur quelques mètres. Il ne vous connecte pas au monde entier. C’est la box qui fait le lien avec Internet.

Sur le même thème : Navigateur web ou moteur de recherche : Quelle est la différence ?

Parce que dans la vie quotidienne, quand le Wi-Fi ne marche pas, on ne peut plus aller sur Internet. Donc on pense que c’est la même chose.

Mais la vérité, c’est qu’il peut y avoir plusieurs pannes différentes :

Voici un petit guide à garder sous la main (ou coller sur le frigo, c’est vous qui voyez) :

✅ Peut-on avoir Internet sans Wi-Fi ?

Oui. Avec un câble Ethernet, ou en partageant la 4G via USB.

✅ Peut-on avoir du Wi-Fi sans Internet ?

Oui aussi. C’est le cas quand votre box émet du Wi-Fi, mais que le fournisseur ne vous fournit plus Internet. Vous pouvez parfois encore imprimer, accéder à des fichiers sur le réseau local, etc.

Le Wi-Fi et Internet ne sont pas synonymes.

Le Wi-Fi est le moyen d’accéder à Internet chez vous.

Internet est le réseau mondial qui relie tous les services que vous utilisez.

Bien distinguer les deux, c’est gagner en autonomie numérique… et faire gagner du temps à votre entourage quand ils tentent de vous dépanner au téléphone 😅

La page demandée est introuvable. Essayez d'affiner votre recherche ou utilisez le panneau de navigation ci-dessus pour localiser l'article.

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

Face à l’hyperconnexion et à la sursollicitation digitale, la maison intelligente peut devenir un allié pour favoriser des pauses numériques et améliorer le bien-être de toute la famille.

Face à l’hyperconnexion et à la sursollicitation digitale, la maison intelligente peut devenir un allié pour favoriser des pauses numériques et améliorer le bien-être de toute la famille.Les objets connectés peuvent aider à limiter l’usage excessif des écrans et encourager des habitudes plus saines. Par exemple :

Nous vivons une ère où les sollicitations numériques sont omniprésentes, et la création d’espaces sans écrans s’inscrit pleinement dans une démarche de minimalisme digital. Ce concept vise à réduire l’usage superflu des technologies pour ne conserver que ce qui apporte une vraie valeur au quotidien.

En combinant la domotique et le minimalisme digital, il devient possible d’instaurer un environnement plus apaisant, favorisant des interactions plus riches et une meilleure qualité de vie.

Intégrer des zones sans technologie au sein du foyer peut favoriser des moments de qualité en famille et limiter l’impact des écrans sur le bien-être mental.

Grâce à la domotique, il est possible de tamiser la lumière progressivement, de diffuser une musique apaisante ou des sons naturels, et même de programmer une déconnexion automatique des appareils numériques à proximité. Ces ajustements subtils favorisent un moment de calme et de déconnexion, propice à la détente et à l’évasion.

Sur le même thème : Maîtriser son temps d’écran, retrouver l’équilibre numérique au quotidien en douceur

Sommes-nous vraiment toujours chez nous si tout ce qui s’y passe est programmé et stocké quelque part ?

Si la domotique peut favoriser la déconnexion, elle soulève aussi des interrogations en matière de protection des données personnelles.

Pour garder le contrôle et assurer une utilisation privée, voici quelques bonnes pratiques :

Camera Advance – Netatmo©

Sur le même thème : Vie privée en ligne : pourquoi ça vous concerne (même si vous pensez que non)

Loin d’être un frein à la déconnexion, la domotique peut devenir un véritable outil pour retrouver un équilibre numérique. En programmant des moments sans écran, en créant des espaces dédiés au bien-être et en veillant à la protection de la vie privée, la maison intelligente peut aider à adopter des habitudes plus saines. Reste à faire les bons choix pour qu’elle devienne un allié et non une source supplémentaire de distraction numérique.

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

Note de transparence :

Cet article n'est pas sponsorisé. Il traite simplement d'un sujet d'actualité pertinent dans le domaine de la protection des données.

Vous sentez-vous parfois submergé(e)s par vos écrans ? Entre le travail, les notifications incessantes et le défilement sans fin des réseaux sociaux, l’impression de ne jamais décrocher est devenue une réalité pour beaucoup.

Aujourd’hui, nous allons répondre aux questions essentielles que vous vous posez :

Avec des conseils pratiques et des outils adaptés, vous découvrirez comment réduire votre temps d’écran sans frustration et retrouver un équilibre numérique sain, à votre rythme.

Comprendre les conséquences d’une utilisation excessive est essentiel pour agir :

| Impact | Conséquences |

|---|---|

| Santé mentale |

- Stress, anxiété, fatigue cognitive - Risque de dépression - Comportements impulsifs et agressifs En savoir plus |

| Santé physique |

- Troubles du sommeil - Fatigue visuelle - Douleurs cervicales - Sédentarité accrue |

| Impact social et productivité |

- Diminution des interactions sociales - Baisse de la concentration - Réduction de la productivité - Isolement social |

Pour en savoir plus : Respirez, naviguez, protégez : les clés d’une navigation sereine

Avant de réduire, il est important de comprendre comment vous utilisez vos écrans :

👉 Signaux d’alerte : Difficulté à s’endormir, consultation compulsive des notifications, perte de concentration fréquente.

Plutôt qu’un changement radical, adoptez une approche par étapes :

✅ Astuce : Commencez par réduire de 15 minutes par jour et ajustez progressivement. Cela ne sert à rien de se faire du mal.

Voici des outils pratiques pour vous accompagner, avec des explications pour vous guider :

Comment l’utiliser ? Allez dans « Réglages » > « Temps d’écran » et explorez les options pour activer les restrictions.

Comment l’activer ? Ouvrez l’application « Paramètres », recherchez « Bien-être numérique » et activez les options souhaitées.

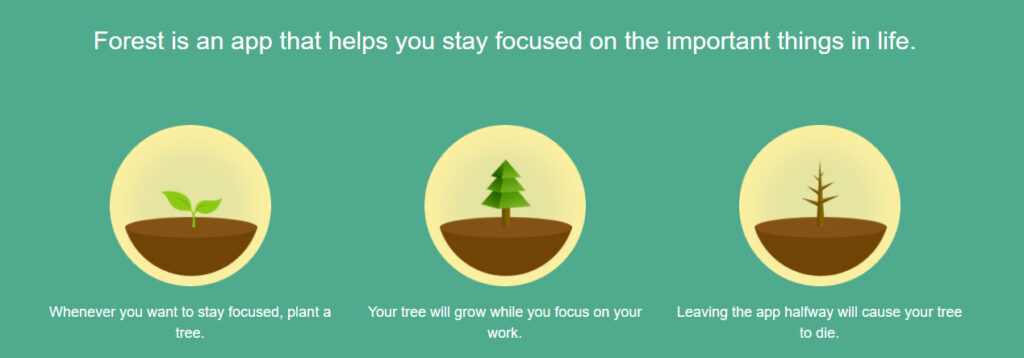

Comment commencer ? Installez l’app, fixez une durée d’inattention à l’écran, et regardez votre forêt virtuelle s’agrandir !

©Forest

Comment l’utiliser ? Créez une liste de sites à bloquer, configurez un planning, et laissez Freedom vous aider à rester concentré et serein.

🔧 Tutoriel pratique : Si vous êtes novice, essayez d’installer une app simple comme Forest ou d’explorer les paramètres de votre smartphone avec Screen Time ou Digital Wellbeing. Des guides détaillés sont souvent disponibles directement sur leurs sites ou dans l’application.

Déconnexion et domotique : Peut-on utiliser la maison intelligente pour encourager un meilleur équilibre numérique ?

Remplacez les distractions numériques :

La gestion du temps d’écran en famille repose sur l’accompagnement bienveillant :

✅ Conseil pratique : Mettez un panier à téléphone dans le salon pour les moments conviviaux.

Sur le même thème : Et si le minimalisme numérique était fait pour vous ?

En réduisant progressivement votre temps d’écran, vous regagnerez en sérénité, en concentration et en qualité de vie. L’essentiel est de trouver un équilibre qui vous convienne, sans frustration.

👉 Prêt à reprendre le contrôle ? Partagez vos expériences et astuces dans les commentaires !

CoFondatrice de VPN Mon Ami

Chasseuse de bugs dans son quotidien, Mina teste tous les outils de cybersécurité, anciens et nouveaux, que nous vous faisons découvrir.

Note de transparence :

Cet article n'est pas sponsorisé. Il traite simplement d'un sujet d'actualité pertinent dans le domaine de la protection des données.

Les applications de rencontres comme Tinder, Bumble ou Grindr sont devenues incontournables pour rencontrer de nouvelles personnes. Cependant, elles collectent et partagent une quantité importante d’informations personnelles, ce qui peut compromettre votre vie privée. Voici comment utiliser ces applications en minimisant les risques à l’approche de la Saint Valentin.

En 2024, une étude de Mozilla a révélé que 88 % des applications de rencontres analysées ne respectaient pas les normes minimales de confidentialité, collectant et partageant massivement les données personnelles des utilisateurs. Cela signifie que vos préférences, votre localisation, et même vos conversations privées peuvent être exploitées à des fins publicitaires ou revendues à des tiers.

Lors de l’inscription, la plupart des applications demandent :

Presque toutes les applications de rencontre vous encouragent à partager davantage d’informations, qu’il s’agisse de votre lieu de travail, de vos loisirs préférés ou de votre origine ethnique. Elles surveillent également toute activité dans leur application, y compris les échanges et les conversations. Il est évident qu’une application de rencontres peut utiliser toutes les informations que vous lui communiquez pour vous cibler avec des publicités.

De nombreux sites de rencontres contiennent également des dizaines de traqueurs et ont recours à beaucoup de fournisseurs tiers. Ghostery, une extension pour navigateur chargée de bloquer les mouchards et les cookies a constaté que les services de rencontres du groupe Match (dont Match.com, Tinder et OkCupid) contenaient jusqu’à 36 traceurs sur leurs sites web, y compris des traceurs de Facebook et de Google.

A lire également : Les amendes RGPD freinent-elles vraiment les géants de la tech ?

| Conseil | Pourquoi ? | Comment ? |

|---|---|---|

| Utiliser un email sécurisé | Limiter l’exploitation de vos mails par des tiers et renforcer votre confidentialité | Utilisez une boite mail sécurisée comme Proton par exemple |

| Refuser la géolocalisation précise | Empêche les applications et inconnus de connaître votre emplacement. | Désactivez le GPS |

| Ne liez pas vos réseaux sociaux | Réduit la quantité de données partagées et exploitables. | Évitez de connecter Facebook, Instagram ou autres. |

| Utiliser un mot de passe unique et un 2FA | Évite les accès non-autorisés à votre compte. | Utilisez un gestionnaire de mots de passe et activez 2FA. |

| Lire les paramètres de confidentialité | Vous permet de mieux contrôler qui voit vos informations. | Ajustez les paramètres pour limiter la visibilité de vos informations |

| Utiliser un VPN | Chiffre vos données et masque votre adresse IP. | Installez un VPN gratuit comme Privado ou Proton |

| Attention aux arnaques et catfishing | Évite de tomber dans les pièges des faux profils. | Faites une recherche d’image inversée et ne partagez jamais JAMAIS d’argent. |

Si vous passez du virtuel au réel, quelques précautions s’imposent :

Les rencontres en ligne sont un véritable paradoxe en matière de vie privée. D’un côté, vous cherchez à séduire et à créer de l’intimité, mais de l’autre, vous échangez avec une personne que vous ne connaissez pas encore. Trouver le bon équilibre entre partage et protection est un défi.

Ce que savent très bien les escrocs et les cybercriminels, qui exploitent cette vulnérabilité en piratant les applications ou en utilisant des techniques d’ingénierie sociale pour soutirer des informations sensibles ou de l’argent. Les chiffres parlent d’eux-mêmes : en 2021, plus de 547 millions de dollars ont été perdus aux États-Unis à cause des escroqueries à la romance.

Mais ne renoncez pas à l’amour pour autant ! En appliquant quelques gestes simples, vous pouvez explorer ces plateformes en limitant votre exposition et en restant maître de vos données.

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.