Suite à une étude menée par AtlasVPN, en 2022, les entreprises ont payé un total de 2,83 milliards d'Euros dans 1401 cas pour avoir violé diverses lois sur la protection des données. Sur ce montant, les amendes RGPD en 2022 s'élèvent à 832 millions d'Euros, soit 36 %...

Bug Bounty : qu’est-ce que c’est ?

Bug Bounty : qu’est-ce que c’est ?

Pour renforcer notre série d’articles sur l’histoire de l’hacking, explorons aujourd’hui l’univers du Bug Bounty. Contrairement à ce que l’on pourrait penser, ce n’est pas une référence à une bestiole qui aurait avalé une barre de chocolat, mais plutôt à une chasse aux vulnérabilités informatiques.

Qu’est-ce qu’un Bug Bounty ?

Un bug bounty est une invitation rémunérée et officielle que les entreprises lancent aux hackers pour découvrir des bugs potentiels et/ou des failles de sécurité dans leurs systèmes. Grâce à ces programmes, les problèmes peuvent être détectés et résolus avant d’être connus ou subis par le grand public.

On parle aussi de programme de bug bounty.

Est-ce que c’est nouveau les programmes de Bug Bounty ?

C’est un des pionniers d’Internet qui a lancé le principe au milieu des années 90. Netscape Communication, connu pour son navigateur, fédérait à l’époque une communauté zélée d’ingénieurs très inspirés. Ces fans comptaient également des employés de l’entreprise. À cette époque, un des responsables du service technique eut l’idée de mettre en place le premier programme de Bug Bounty. Les employés étaient encouragés à aller encore plus loin dans la recherche de bugs et de failles de sécurité au moyen de primes. Internet était également invité à faire de même par l’intermédiaire des forums consacrés à Netscape et de nombreux sites non-officiels.

Le succès d’un tel programme perdure encore aujourd’hui. Il n’y a pas que les entreprises qui en proposent, mais également, certains gouvernements et les armées. La France, également, dispose de ses propres programmes de chasse aux bugs et aux vulnérabilités.

Ce ne sont pas les entreprises ou les développeurs des logiciels testés qui sont les principaux acteurs d’un programme Bug Bounty, ce sont les hackers. Ils portent d’ailleurs différents noms, chercheurs ou encore hunters (chasseurs). Les hackers sont alors considérés comme non-hostiles et portent le nom de hackers éthiques quand ils œuvrent à la découverte d’une faille de sécurité. Même s’ils sont rémunérés pour leurs découvertes, le défi que constituent certains programmes de Bug Bounty suffit à en motiver plus d’un.

Les entreprises n’ont-elles pas déjà leurs propres prestataires en matière de sécurité ?

L’intérêt des programmes de Bug Bounty réside essentiellement dans le fait qu’une entreprise dispose, en théorie, d’un nombre très élevé de hackers motivés aux compétences multiples 24 h sur 24 et disséminés dans le monde entier. Les hunters les plus actifs sont respectivement en Inde, en Russie et aux Etats-Unis.

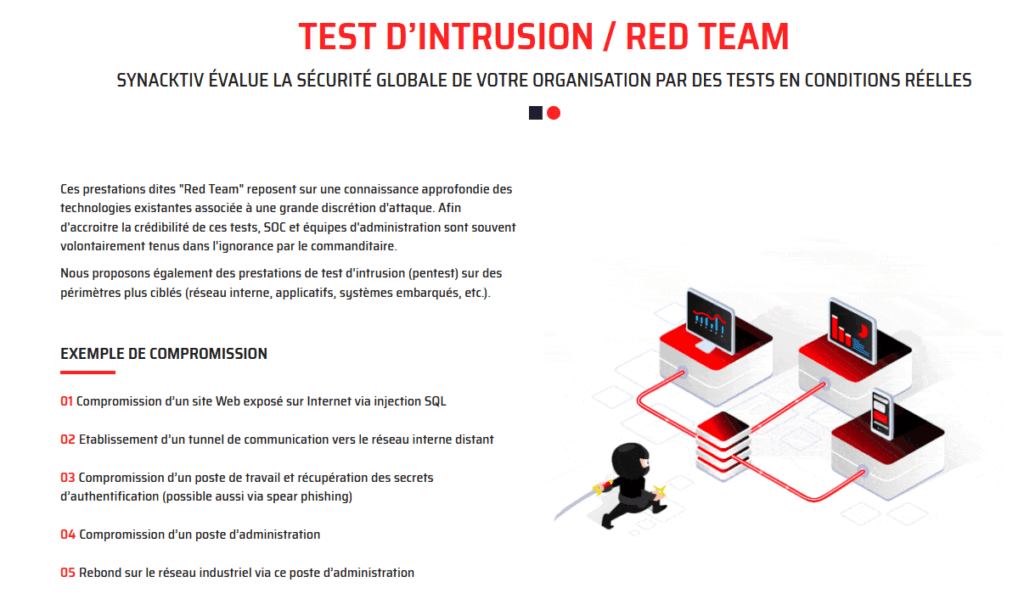

Le Bug Bounty est devenu rapidement un standard en matière de cybersécurité. En effet, si les sociétés prestataires en matière d’audit de sécurité auront toujours leur utilité, leurs missions sont généralement axées sur des points bien spécifiques.

Les programmes de Bug Bounty sont beaucoup plus ouverts, encouragent la créativité et offrent une couverture continue : un chercheur peut découvrir une faille six mois après le lancement du programme, là où un audit classique serait déjà terminé.

Au départ, l’idée de convier des hackers à venir forcer leurs systèmes avait de quoi rebuter bon nombre de chefs d’entreprise, mais les découvertes ainsi que le nombre important de reports de vulnérabilités système d’une grande pertinence ont fini par convaincre les derniers sceptiques. En France, les programmes de Bug Bounty ont commencé à se démocratiser à partir de 2015.

Bug Bounty : Comment ça se passe ?

C’est essentiellement la sécurisation des données sensibles qui motive les entreprises à avoir recours à des chercheurs. Si des géants comme Microsoft, Facebook ou encore Google peuvent se permettre de coordonner et d’administrer un programme de Bug Bounty par eux-mêmes, ce n’est pas le cas pour toutes les entreprises. En effet, il existe des plateformes qui permettent la mise en place de ces parties de chasse. En Europe, les plateformes YesWeHack et Yogosha sont des références reconnues qui permettent aux entreprises de lancer leur programme de Bug Bounty et aux hunters d’être informés qu’un nouveau challenge les attend.

Quelles sont les règles d’un Bug Bounty ?

Les programmes de Bug Bounty sont soumis à des règles strictes, ne pas s’y soumettre pour un hacker constitue une violation et pourrait avoir pour conséquence de ne toucher aucune compensation financière ou d’être tout simplement banni.

Un chercheur doit veiller à ne pas détériorer les biens ou les données pendant ses tests d’intrusion. Toutes les vulnérabilités qui sont signalées doivent être directement exploitables. Même s’il existe un barème concernant les primes, le montant de celles-ci est directement soumis à la discrétion de la société qui a lancé le programme de chasse.

Chaque rapport doit être accompagné d’une déclaration de principe et d’une description détaillée avec les étapes à suivre. Le pentesteur* doit également expliquer en quoi la faille qu’il a détectée peut affecter les données d’un utilisateur et/ou le bon fonctionnement d’une application/logiciel/système.

*Pentesteur : Hacker qui explore différents scénarios d’intrusion dans un système d’informations.

Pour en savoir plus : Piratages courants : Comment se protéger ?

Pourquoi c’est important ?

Au-delà de la simple détection de bugs, les programmes de Bug Bounty représentent une démarche de transparence. Une entreprise qui ouvre ses systèmes à l’examen public montre qu’elle prend la sécurité au sérieux et qu’elle est prête à investir pour améliorer continuellement ses protections.

La différence avec un audit de sécurité classique ? Un audit est ponctuel, souvent limité dans le temps et le périmètre.

Un bug bounty, lui, reste actif et s’adapte : de nouveaux chercheurs peuvent arriver avec de nouvelles techniques, et les systèmes continuent d’être testés au fil des évolutions logicielles.

Cette approche bénéficie directement aux utilisateurs finaux. Invisible pour le grand public, cet éternel ballet, cette chasse sans fin apporte son lot d’avantages : bon nombre d’applications et de services sécurisés ne pourraient pas l’être sans ce type d’initiatives.

Exemples dans le domaine des VPN

Les Réseaux Privés Virtuels ne font pas exception à cette tendance. Certains services ont adopté cette approche et communiquent publiquement sur leurs programmes de Bug Bounty.

CyberGhost maintient un programme de bug bounty actif. Ce VPN pas cher gère l’intégralité du programme et invite des experts en sécurité indépendants à découvrir les éventuelles vulnérabilités dans ses systèmes.

ExpressVPN dispose également d’un programme bug bounty public. Le service communique régulièrement sur cette initiative dans le cadre de sa politique de transparence.

Il est important de noter que d’autres VPN peuvent avoir des programmes bug bounty sans communication publique. Ce choix ne reflète pas forcément la qualité de leur sécurité : certains préfèrent gérer ces programmes en interne ou via des circuits privés, sans faire de communication autour.

La présence d’un programme public est un indicateur de transparence, mais son absence ne signifie pas automatiquement un manque de sérieux en matière de sécurité ou qu’il n’existe pas de programme.

En résumé

Les programmes de Bug Bounty représentent une évolution novatrice dans la façon dont les entreprises abordent la cybersécurité. En mobilisant une communauté mondiale de chercheurs, elles bénéficient d’une expertise diversifiée et d’une vigilance continue qui dépasse largement ce qu’un audit ponctuel pourrait offrir.

Pour les services qui traitent des données sensibles ou dont le coeur de métier est la confidentialité en ligne, cette démarche prend une dimension particulière. Elle montre un engagement concret envers la sécurité des utilisateurs.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

Note de transparence :

Cet article n'est pas sponsorisé. Il traite simplement d'un sujet d'actualité pertinent dans le domaine de la protection des données.

Si vous décidez d’essayer un service via le lien fourni, l’équipe recevra une petite commission sans frais supplémentaires pour vous. Cette commission nous permet de continuer à fournir du contenu de qualité et à maintenir ce site indépendant sans bannières publicitaires intrusives, pour une lecture plus agréable sans suivi.

Soyez assuré que notre analyse et nos opinions sont objectifs et basées sur nos recherches et notre expérience dans le domaine de la cybersécurité. Nous sommes indépendants.