Aucun résultat

La page demandée est introuvable. Essayez d'affiner votre recherche ou utilisez le panneau de navigation ci-dessus pour localiser l'article.

Ah, le Wi-Fi public ! Qui n’a jamais été tenté de se connecter rapidement à un réseau ouvert pour consulter ses emails ou naviguer sur le web lorsqu’il est loin de chez lui ? Bien que très pratiques, ces réseaux gratuits présentent des risques. Les pirates informatiques, toujours à l’affût, ont développé des techniques pour dérober vos informations personnelles.

Selon une étude citée par The Hacker News, une majorité impressionnante de personnes (56%) se connectent à des réseaux Wi-Fi publics qui ne nécessitent pas de mot de passe, ignorant souvent les risques associés. Cette facilité d’accès peut coûter cher, car de nombreux utilisateurs ne réalisent pas que des attaquants peuvent dérober des détails de carte, des mots de passe et d’autres informations sensibles sur ces réseaux non sécurisés.

Voici 5 des principales méthodes qu’ils utilisent et comment vous pouvez vous protéger très facilement.

Lorsque vous vous connectez à un réseau Wi-Fi public, vous ignorez qui d’autre y est connecté. Un pirate peut se connecter au même réseau et tenter d’accéder à vos données en utilisant une technique appelée usurpation ARP.

ARP, ou « Address Resolution Protocol », est un protocole utilisé pour associer une adresse IP à une adresse MAC sur un réseau local. En termes simples, il permet à votre appareil de savoir à quelle machine envoyer des données sur le réseau.

En utilisant l’usurpation ARP, le pirate envoie de faux messages ARP pour tromper votre appareil et le routeur. Cela lui permet de découvrir l’adresse MAC de votre appareil et du routeur, et d’intercepter les données échangées entre vous et les sites que vous visitez.

Pour vous protéger, assurez-vous de visiter uniquement des pages sécurisées par un chiffrement SSL/TLS. Au pire, si vous n’y connaissez rien, un VPN gratuit pour Android (ou pour iphone) chiffrera toutes vos données avant qu’elles ne quittent votre appareil et vous protègera.

L’empoisonnement DNS est une attaque sournoise car la plupart des gens ne se rendent pas compte qu’elle se produit. Les serveurs DNS agissent comme un annuaire pour internet. Si un hacker parvient à accéder à votre appareil ou à modifier le routeur Wi-Fi public, vous pourriez être redirigé vers un site de phishing.

Là encore, un VPN fiable acheminera toutes les demandes de connexion via ses propres serveurs et garantira que vous accédez au véritable site web que vous souhaitez visiter, protégeant ainsi vos informations contre les tentatives d’interception ou de redirection malveillantes.

A découvrir : Les pires VPN gratuits du Google Play

Il fut un temps où le SSL stripping était une technique courante utilisée par les pirates pour forcer les navigateurs à utiliser une version non sécurisée d’un site web. Bien que cette méthode soit moins courante aujourd’hui grâce à l’adoption généralisée de HTTPS et à des technologies comme HSTS, il est essentiel d’en être conscient.

Assurez-vous toujours que l’adresse du site web que vous visitez commence par « https:// ». De plus, des extensions de navigateur peuvent forcer l’utilisation de connexions HTTPS sécurisées, offrant une protection supplémentaire.

Les pirates peuvent injecter des logiciels malveillants sur votre appareil via un réseau non sécurisé. Pour vous protéger, utilisez des bloqueurs de publicités pour empêcher le chargement de liens malveillants et installez et mettez à jour un logiciel antivirus de qualité.

Certains hackers vont plus loin en créant leur propre point d’accès Wi-Fi pour piéger les utilisateurs. Pour vous protéger, vérifiez toujours le nom du réseau Wi-Fi auprès des responsables des lieux. Là encore, le meilleur VPN chiffrera tout votre trafic, rendant ainsi la tâche bien plus ardue pour les pirates.

Astuce : Les noms de réseaux Wi-Fi qui semblent trop génériques comme « caféwifi » par exemple ou qui offrent des services gratuits sans aucune authentification peuvent être des pièges. Soyez vigilant ! »

Le Wi-Fi public est certes pratique, mais il est loin d’être sans risque. Soyez vigilant et prenez quelques précautions.

A lire également : Quelqu’un peut-il voir ma navigation Internet sur son Wi-Fi ?

La page demandée est introuvable. Essayez d'affiner votre recherche ou utilisez le panneau de navigation ci-dessus pour localiser l'article.

Fondatrice de VPN Mon Ami

Lisa est une experte en cybersécurité avec plus de 10 ans d’expérience dans le domaine des VPN. Lisa écrit de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

Le doxxing tire parti des informations publiquement disponibles en ligne. Internet contient des milliards d’informations sur chacun d’entre nous. Prises séparément, ces données peuvent sembler anodines mais combinées entres elles, elles dressent un portrait de vous assez précis.

Le doxxing peut ruiner des réputations et parfois conduire à la ruine.

Le terme doxxing (ou doxing) est un mot-valise. C’est la contraction anglaise de « dropping dox ». Cette expression désigne des tactiques de vengeance à l’ancienne des hackers contre leurs adversaires. Cette pratique se rapporte à une forme de harcèlement utilisée pour exposer les données des personnes et leurs activités. Les motivations du doxxing peuvent varier : humilier, exposer des actions illégales, vengeance ou causer un préjudice physique ou psychologique.

Le Glider (symbole des Hackers)

Imaginez toutes vos publications et images sur les médias sociaux, vos commentaires sur diverses plateformes et vos autres activités finissent tous dans le même dossier accessbiles à tous. Les effets du doxxing peuvent également avoir des répercussions sur le bien-être de ceux qui en sont victimes. Il est arrivé que des personnes exposées souffrent de blessures (suite à des agressions physiques), de détresse émotionnelle ou se suicident. Dans d’autres cas, le doxing peut nuire aux possibilités d’emploi futures. Les vérifications préalables à l’embauche peuvent détecter certains détails et vous considérer comme inapte à occuper certains postes.

Veuillez noter qu’en France, le Doxing est puni par la loi depuis Aout 2021, article 223-1-1 du code pénal.

Nous laissons tous des traces de notre identité sur Internet. En général, les gens ne se rendent pas toujours compte de la portée de ce qu’ils écrivent sur Internet. Par exemple, un jeu de troll apparemment inoffensif dans la section des commentaires peut ruiner votre réputation. Une fois que vous avez été victime de doxxing, votre réputation peut s’effondrer de manière durable.

Les attaquants récupèrent et compilent généralement les informations de leurs victimes via les comptes de médias sociaux, des dossiers publics, des bases de données, des forums, etc. Certaines personnes ont également été victimes d’ingénierie sociale.

Le doxxing arme les données et les retourne contre ceux qui les ont publiées.

L’histoire du hacking est jalonné d’affaire de doxing. C’est le collectif des anonymous qui est le plus souvent cité car ils ont doxé plusieurs personnalités politiques dans le monde.

Parfois, le doxing peut révéler l’adresse personnelle des personnes. Il est ainsi arrivé que des personnes exposées reçoivent des menaces de mort.

Parmi les cas très connus de doxing, l’ancienne chancelière allemande Angela Merkel en a été victime en 2018.

De nombreuses plateformes de médias sociaux définissent les comptes comme publics par défaut. Cela signifie que toute personne qui visite votre profil peut voir tous vos messages, photos, listes d’amis, pages aimées, etc. Par exemple, le fait de révéler accidentellement ou intentionnellement votre adresse personnelle peut avoir des conséquences. Prenez le temps de vérifier régulièrement vos paramètres. À chaque changement de politiques de confidentialité, il arrive que ceux-ci soient remis par défaut et donc de nouveau public.

De nombreuses plateformes de médias sociaux définissent les comptes comme publics par défaut. Cela signifie que toute personne qui visite votre profil peut voir tous vos messages, photos, listes d’amis, pages aimées, etc. Par exemple, le fait de révéler accidentellement ou intentionnellement votre adresse personnelle peut avoir des conséquences. Prenez le temps de vérifier régulièrement vos paramètres. À chaque changement de politiques de confidentialité, il arrive que ceux-ci soient remis par défaut et donc de nouveau public.

Préinstallé et se présentant comme navigateur par défaut sur tous les appareils Apple, Safari est un navigateur natif qui présente beaucoup d’avantages pour son utilisateur. Très stable, il utilise moins de RAM, dispose de protections avancées en matière de confidentialité, le tout dans une interface épurée.

Faut-il utiliser le navigateur Safari ? Oui et non, ce n’est pas une option pour tout le monde. Par exemple, les fonctionnalités d’autres navigateurs peuvent être plus intéressantes pour certains Internautes. En outre, le navigateur Safari n’a que peu d’intérêt si vous n’utilisez pas plusieurs produits de la marque à la pomme.

Lancé en 2003, le navigateur Safari est le navigateur natif d’Apple que l’on trouve sur iOS et macOS. L’un de ses principaux atouts est sa forte intégration avec l’intégralité de tout l’écosystème Apple. Par exemple, il peut utiliser iCloud pour ses fonctions de synchronisation.

Comme la plupart de ses concurrents, Safari propose la navigation privée et offre une grande sécurité et plus de confidentialité en ligne.

Pour la sécurité, il exécute les sites Web dans un espace confiné, ce qui signifie que les appareils ne seront pas compromis par des scripts malveillants. Il dispose également d’une fonction de prévention intelligente du suivi, qui minimise le suivi des utilisateurs.

Cependant, le navigateur Safari présente certains inconvénients par rapport à Mozilla Firefox ou Google Chrome. Son manque de personnalisation par le biais d’extensions de navigateur peut frustrer sur le long terme.

©Apple

Attention toutefois, certains sites ne s’affiche pas correctement dans Safari.

Le navigateur Safari a récemment franchi le cap des 1 milliard d’utilisateurs dans le monde. Cette tendance illustre le fait que de plus en plus de personnes choisissent de naviguer via Safari. Cependant, il est préinstallé dans les produits Apple et que nous sommes de plus en plus fainéants, cette arrivée automatique peut contribuer à l’augmentation globale d’internautes qui utilisent Safari.

Veuillez également noter que contrairement à la croyance populaire, Safari n’est pas doté d’un VPN gratuit mac intégré, il s’agit d’un relais privé qui envoie le trafic à travers plusieurs relais. Il n’est disponible que pour les abonnés à iCloud+.

Si certains utilisateurs sont encore réticents à l’égard de Safari, celui-ci s’est révélé très utiles pour les utilisateurs d’Apple. Ils apprécient la synchronisation des onglets, des sites Web favoris et des signets sur tous leurs appareils. Il s’agit donc probablement du meilleur choix pour les utilisateurs possédant plusieurs produits de la firme à la pomme. Peu importe votre appareil, vous retrouverez toujours votre navigateur à l’identique.

Apple Pay accroît également la facilité des achats en ligne via le navigateur Safari. Vous pouvez effectuer cette vérification via Touch ID sur Mac, Apple Watch ou iPhone. Toutefois, Apple Pay pourrait bientôt étendre son champ d’action au-delà de Safari.

Malheureusement, Safari est lié à son écosystème Apple. Ainsi, les utilisateurs de systèmes d’exploitation différents n’auront pas le plaisir d’essayer le navigateur Safari. Toutefois, si les versions plus récentes de Safari ne sont pas disponibles, il existe une solution de contournement. (non recommandée)

Les utilisateurs peuvent installer d’anciennes versions de Safari sur Windows, mais cela peut poser des problèmes de compatibilité et de sécurité. En outre, si le navigateur Safari présente de nombreux avantages, son fonctionnement n’a rien de révolutionnaire en soi.

Le navigateur Safari est un concurrent de taille pour devenir votre navigateur par défaut.

Safari n’est pas non plus le rempart ultime contre les menaces numériques ou les atteintes à la vie privée. De nombreuses failles de sécurité ont déjà été mises en avant, mais ce n’est pas tout.

Bien que relativement bien protège contre de nombre tiers, beaucoup d’informations sont transmises à Apple quoi que vous fassiez, c’est l’un des inconvénients des écosystèmes complet. Pour limiter les dégâts, voici ce que vous pouvez faire.

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

En ingénierie sociale, le terme pretexting (prétexte en français) désigne une tentative visant à extorquer des données personnelles ou des fonds sous de faux prétextes. Il s’agit, dans la plupart des cas, de scénarios inventés en se faisant passer pour des représentants de services officiels.

Généralement, la résolution de ces faux problèmes implique que les victimes révèlent des informations personnelles, comme des détails de comptes bancaires. Dans d’autres cas, les escroqueries par prétexte peuvent exiger des paiements pour régler le faux problème. D’autres encore peuvent impliquer des exigences d’accès à distance ou d’achat de services. Le terme phishing est également couramment utilisé.

Voyons comment reconnaître ces arnaques et protéger ses données personnelles.

Le pretexting repose sur le faite de persuader les cibles d’effectuer une action spécifique.

Il s’agit, en règle générale, d’un problème à régler rapidement, celui-ci s’appuie sur des mécanismes de peurs la plupart du temps. Toutefois, ces SCAM (cyber arnaques) peuvent être des faux gains, des sondages ou de cartes-cadeaux. Ces derniers sont plus rares.

Le faux-semblant est une forme d’ingénierie sociale, basiquement classé dans la catégorie « phishing », qui vise à obtenir des informations sensibles. Les escrocs peuvent éxiger les données suivantes lors d’appels téléphoniques, de sms ou d’e-mails :

Veuillez noter qu’un antivirus ou même le meilleur VPN ne peut absolument pas vous aider pour ce type d’arnaque puisque c’est vous qui divulguez vos informations personnelles.

Comme la plupart des techniques d’ingénierie sociale, le pretexting combine tromperie, sentiment d’urgence et manipulation.

Par exemple, les cyber arnaqueurs peuvent mentionner certaines informations sur les victimes pour rendre leurs affirmations plus réalistes. Ces données peuvent provenir des médias sociaux ou de violations de données antérieures. En outre, certaines informations peuvent être disponibles dans des archives publiques.

Le phishing et le pretexting partagent de nombreuses caractéristiques, notamment les techniques d’approches.

Le « pretexting » et l’obtention d’informations personnelles sous de faux prétextes sont illégaux.

Les dégâts occasionnés par ce type d’arnaques peuvent être très importants.

Vous devez donc vérifier deux ou trois fois si les appels téléphoniques, les messages ou les courriels proviennent vraiment de sources dignes de confiance.

Si quelqu’un vous contacte pour une question urgente, qu’elle soit alarmante ou exaltante, suivez ces conseils pour être sur de ne pas vous faire arnaquer :

Faites attention aux prétextes et soyez à l’affût des escroqueries. Considérez l’ingénierie sociale comme possible chaque fois que vous recevez des SMS, des appels ou des courriels non sollicités.

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

S’il est évident que Google conserve l‘accès à tous nos e-mails via les compte Gmail. Il faut savoir également que Gmail n’est pas chiffré de bout en bout. Mais alors, Gmail est-il sécurisé ? Comment améliorer la sécurité par défaut de Gmail ?

Tout d’abord, Gmail chiffre vos e-mails mais ne peut pas garantir qu’ils sont totalement sécurisés en permanence. En effet, Gmail utilise par défaut le cryptage standard TLS (Transport Layer Security).

Avec le TLS, vos e-mails sont sécurisés pendant leur envoi de A à B, mais uniquement si le service de messagerie du destinataire le prend en charge. Et une fois qu’ils sont arrivés, la confidentialité de vos e-mails dépend du chiffrement utilisé par le serveur de réception.

Attention, Google détient les clés de chiffrement des e-mails stockés dans votre compte. Le géant peut donc accéder à vos données et les transmettre à des tiers. Seul un chiffrement de bout en bout peut vous garantir que personne d’autre ne peut lire vos e-mails.

Gmail n’est pas privé car Google s’appuie sur la collecte des données concernant votre vie privée pour gagner de l’argent. La firme suit tous vos mouvements en ligne et partage vos données personnelles avec des annonceurs. Vous payez son service de mails gratuits avec les détails intimes de votre vie.

Google a déclaré que Gmail avait cessé de scanner vos e-mails à des fins publicitaires en 2017.

Pourtant, le GAFA utilise toujours Gmail pour suivre les choses que vous achetez et scanne les e-mails.

Google enregistre tout ce que vous faites lorsque vous utilisez ses services. On peut citer, vos achats en ligne, la liste de vos contactes, vos identifiants, votre géolocalisation, vos historiques de recherche, etc…

En bref, un service qui repose sur la publicité basée sur la surveillance ne peut jamais être véritablement privé.

Google prend des mesures pour protéger les comptes Gmail contre les pirates.

Que vous vous pensiez à l’abri ou non, vous pouvez toujours être victime d’une violation de données. Gmail n’étant pas crypté de bout en bout, il est techniquement possible d’intercepter ses données. Par ailleurs, si les serveurs de Google étaient compromis, vos données pourraient être exposées.

Veuillez noter que c’est également à vous de paramétrer votre compte afin de limiter les dégats.

Comme pour tous les fournisseurs de messagerie, la sécurité d’un compte Gmail individuel dépend aussi de la manière dont vous le configurez et l’utilisez.

Voici cinq mesures que vous pouvez prendre pour améliorer la sécurité de votre compte Gmail.

Créez un mot de passe unique et envisagez d’utiliser un gestionnaire de mots de passe axé sur la confidentialité pour les créer et les mémoriser. NordPass est un des plus cité actuellement.

Veillez à activer l’authentification à deux facteurs (2FA), que Google appelle la vérification en deux étapes. Avec la vérification en deux étapes, après avoir saisi votre mot de passe, vous entrez un code à six chiffres depuis votre téléphone pour accéder à votre compte.

On parle de phishing lorsque des cybercriminels envoient des e-mails malveillants pour vous faire tomber dans une escroquerie. Au cours du premier semestre 2022, le phishing est resté la principale cause de violation de données dans le monde. L’ingenierie sociale continue de faire des ravages. Soyez toujours vigilant et ne céder jamais à la peur si un mail vous inquiète par son contenu.

Rendez-vous sur le bilan de sécurité de Google et voyez ce qu’il recommande. Le bilan de sécurité contient principalement les bonnes pratiques que nous rappelons ici et n’empêchera pas Google d’analyser vos e-mails. Mais, il peut signaler une activité suspecte sur votre compte ou d’autres paramètres sensibles que vous pourriez modifier.

Vous pouvez également configurer un cryptage amélioré dans Gmail, connu sous le nom de S/MIME. Mais S/MIME est destiné aux utilisateurs professionnels et vous devrez payer un compte Google Workspace pour l’utiliser.

Si vous disposez d’un compte Gmail payant pour le travail (Google Workspace), Google indique qu’il utilise un chiffrement AES 128 bits ou plus puissant pour stocker vos données et TLS pour protéger vos e-mails en transit.

Bien qu’il s’agisse de protocoles solides, les e-mails de Google Workspace ne sont pas chiffrés de bout en bout. Si vous avez un compte pro, vous pouvez activer le cryptage amélioré (S/MIME), mais vous aurez besoin d’un compte administrateur pour le configurer.

Mais même avec S/MIME activé, vos e-mails ne sont pas aussi sûrs qu’ils pourraient l’être :

Par conséquent, si vous tenez à la sécurité et à la confidentialité de vos communications professionnelles, envisagez une alternative plus sûre.

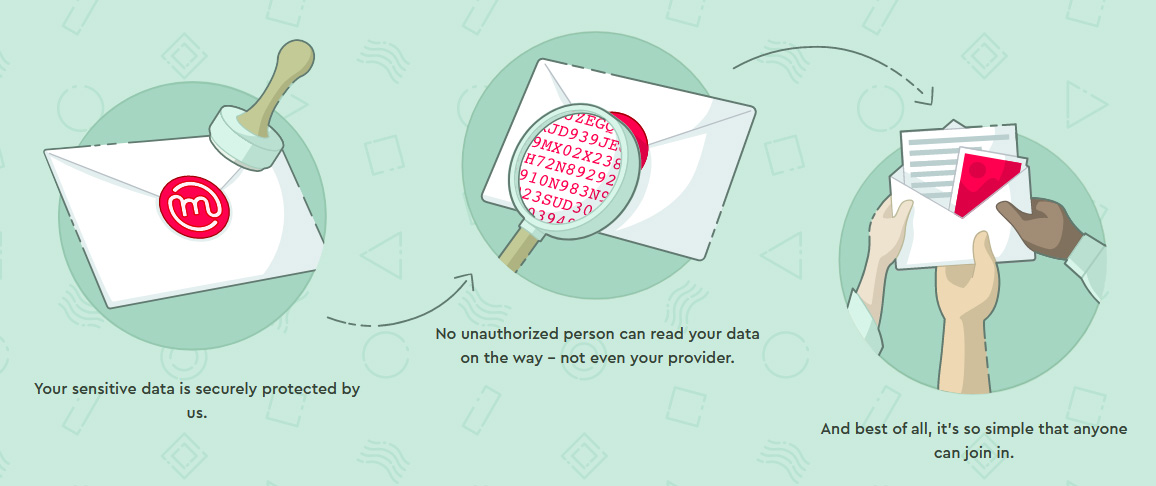

Si vous recherchez une meilleure sécurité et une véritable confidentialité pour vos e-mails, vous devez utiliser le chiffrement de bout en bout.

Vous pouvez utiliser un plug-in tiers comme Mailvelope, qui vous permet d’utiliser le chiffrement de bout en bout dans Gmail. Cependant, la configuration de ce plug-in nécessite des connaissances techniques, et son utilisation est limitée à une application Web. Vous ne pouvez pas l’utiliser avec des appareils mobiles.

©Mailvelope

L’alternative la plus simple est ProtonMail, qui est plus sécurisé que Gmail mais tout aussi facile à utiliser. Proton Mail est la meilleure boite mail sécurisée et dispose de fonctions de sécurité avancées activées pour tous les comptes, gratuits ou payants, afin de garantir la confidentialité par défaut :

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

Note de transparence :

Cet article n'est pas sponsorisé. Il traite simplement d'un sujet d'actualité pertinent dans le domaine de la protection des données.

Si vous décidez d’essayer un service via le lien fourni, l’équipe recevra une petite commission sans frais supplémentaires pour vous. Cette commission nous permet de continuer à fournir du contenu de qualité et à maintenir ce site indépendant sans bannières publicitaires intrusives, pour une lecture plus agréable sans suivi.

Soyez assuré que notre analyse et nos opinions sont objectifs et basées sur nos recherches et notre expérience dans le domaine de la cybersécurité. Nous sommes indépendants.

Ah les cookies Internet ! Que se passe-t-il réellement lorsque vous cliquez sur « accepter tous les cookies » ? Que faut-il faire pour protéger votre vie privée en matière de cookies ?

Cela fait un moment que ça dure, et vous êtes probablement aussi agacé que tout le monde avec ça. En effet, lorsque vous visitez un site web, on vous demande systématiquement d‘accepter ou de refuser les cookies.

Bien sûr, le message vous demandant d’accepter tous les cookies est en gros caractères gras et généralement dans une case facile à cliquer, tandis que l’option de refus est en petits caractères, bien moins facile d’accès. Il s’agit bien sûr d’un choix délibéré, afin de vous inciter plus facilement à les accepter tous. Mais que se passe-t-il quand vous le faites ?

Tout d’abord, rappelons qu’un cookie en soi peut être parfaitement inoffensif.

Vous avez déjà visité un site, ajouté quelque chose à votre panier, quitté le site et, lorsque vous y revenez, il se souvient de vous ? C’est un cookie qui en est à l’origine.

Vous revenez sur un site auquel vous avez dû vous connecter, et vous êtes toujours connecté ? C’est encore du à un cookie.

Ces cookies dits « First Party » sont utiles lorsque l’on navigue beaucoup sur Internet. Sans trop comprendre, nous les aimons, ils facilitent la navigation et nous font gagner du temps.

Mais tous les cookies ne sont pas utiles pour l’internaute et certains peuvent se révéler particulièrement toxiques. Je fais référence à ce que l’on appelle les cookies tiers. Ceux-la vous suivent même lorsque vous quittez un site Web et recueillent des informations sur les endroits où vous allez, ce que vous faites, et transmettent toutes ces informations aux annonceurs, afin qu’ils puissent mieux vous cibler avec des publicités spécifiques. Pour faire simple, ce sont des mouchards.

Il existe également d’autres cookies qui peuvent être utilisés pour suivre l’utilisation du site à des fins de maintenance, pour tester différentes versions du site avec différents visiteurs. En fin de compte, ces cookies surveillent toujours votre utilisation et établissent un profil sur vous.

Ainsi, lorsque vous « acceptez tous les cookies », vous acceptez toute la gamme, la totale, le bon comme le mauvais et du mauvais, il y en beaucoup. En acceptant, vous indiquez au site qu’il peut placer tous ses cookies sur votre système pour vous suivre partout.

Si vous refusez les cookies, vous risquez de perdre certains avantages du site, comme la mémorisation des articles de votre panier, vos identifiants de connexion ou même les préférences de thème clair/foncé que vous avez définies. Parfois, les sites cessent complètement de fonctionner.

Comme nous l’avons déjà mentionné, c’est le résultat d’un choix délibéré. Les propriétaires de sites veulent que vous cliquiez sur « Accepter tout » car ils en tirent de gros avantages. En retour, vous pouvez bénéficier d’un site fonctionnel, mais au détriment de votre vie privée.

La plupart des navigateurs modernes disposent d’une fonctionnalité intégrée permettant d’autoriser les cookies de première catégorie (les first party) et de bloquer les cookies de seconde catégorie (les tiers). Bien qu’il s’agisse d’une excellente solution prête à l’emploi, elle ne donne pas toujours les résultats escomptés.

On ne le dira jamais assez, actuellement s’orienter vers l’utilisation d’un VPN devient une véritable nécessité. Les meilleurs VPN du marché sont équipé d’options anti-traque et anti-suivi sur Internet. Votre navigation devient confidentielle pour tout le monde.

Une autre solution consiste à prendre le contrôle des cookies tout en bloquant les trackers. Pour cela, vous pouvez utiliser une extension. Pour l’expmple, on peut citer celle de Startpage. Avec cette extension de navigateur, vous avez un aperçu détaillé des trackers et des cookies qui se cachent à l’arrière-plan d’une page et vous pouvez facilement prendre le contrôle de ceux que vous voulez bloquer ou autoriser.

Certains défenseurs de la vie privée suppriment tous leurs cookies à chaque fois qu’ils ferment leur navigateur, ou bien ils les bloquent tous automatiquement. Cela peut être un bon cas d’utilisation pour certains, mais pas pour la plupart des internautes. Le plus important est de comprendre la différence entre les bons et les mauvais.