La version 13.0 du navigateur Tor devrait plaire à beaucoup d’internautes

La version 13.0 du navigateur Tor devrait plaire à beaucoup d’internautes

Le 12 octobre 2023, le projet Tor a annoncé la sortie de la version 13.0 de son navigateur emblématique, le Tor Browser. Cette mise à jour est la première à être basée sur Firefox ESR 115, intégrant ainsi toute une année de modifications apportées en amont. Mais qu’est-ce que cela signifie pour les internautes ?

Transition vers Firefox ESR 115

Pour ceux qui ne le savent pas, Firefox ESR (Extended Support Release) est une version de Firefox destinée aux entreprises et autres organisations qui ont besoin d’une assistance prolongée pour le déploiement en masse. Contrairement aux versions standards de Firefox qui reçoivent des mises à jour majeures toutes les quelques semaines, Firefox ESR ne reçoit que des mises à jour de sécurité pendant un cycle de vie défini, tout en conservant la même version pendant environ un an. Cela permet aux organisations de déployer et de maintenir le navigateur plus facilement, car elles n’ont pas à gérer de fréquentes mises à jour majeures. 115 est le nom d’une version bien spécifique sortie en juillet 2023.

La transition vers Firefox ESR 115 a permis d’apporter des améliorations importantes en matière d’accessibilité. Les utilisateurs pourront remarquer de légères modifications visuelles, mais le plus notable est l’héritage du moteur d’accessibilité repensé introduit par Mozilla.

Cette mise à jour promet d’améliorer considérablement les performances pour les personnes utilisant des lecteurs d’écran et d’autres technologies d’assistance.

Vous l’aurez compris, Tor Browser est beaucoup moins lent !

Pour en savoir plus : Peut-on réellement se fier à Tor ? Tor est-il légal ?

Icônes d’application rafraîchies

Tor Brower s’est offert un petit lifting au passage. Bien que n’ayant absolument aucune importance pour la confidentialité en ligne des utilisateurs, ce changement est assez notable pour être souligné.

Le navigateur Tor a subi une refonte visuelle avec de nouvelles icônes pour l’application, l’installateur et les documents. L’icône actuelle du navigateur Tor, souvent appelée logo oignon, a été choisie par la communauté il y a plus de quatre ans. Plutôt que de la remplacer, l’équipe a décidé de la peaufiner, soulignant l’importance de la reconnaissance par la communauté.

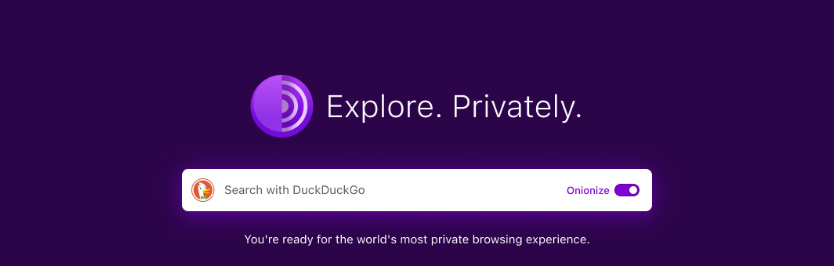

Nouvelle page d’accueil

La page d’accueil du navigateur Tor a été repensée, offrant une conception simplifiée et la possibilité d' »onioniser » vos recherches DuckDuckGo, le moteur de recherche alternatif axé sur la vie privée. De plus, l’infâme écran rouge de la mort, qui en a énervé plus d’un, a été éliminé.

La mise à jour ne s’est pas arrêtée là et offre un champ d’action sur toutes les plateformes

Mise à jour 13.0.1 :

Le 25 octobre 2023, une mise à jour mineure a été publiée sous le nom de Tor Browser 13.0.1. Cette version a intégré d’importants correctifs de sécurité de Firefox 115.4.0esr. De plus, elle a mis à jour Firefox à la version 115.4.0esr, incluant des corrections de bugs, des améliorations de stabilité et des mises à jour de sécurité essentielles. Des mises à jour de sécurité spécifiques à Android de Firefox 119 ont également été intégrées.

Mise à jour 13.0.2 pour Android

Le 27 octobre 2023, une mise à jour spécifique à Android a été publiée sous le nom de Tor Browser 13.0.2. Cette version est identique à la version 13.0.1, mais corrige un problème avec le code de version Android apk qui entrait en conflit avec les versions 13.0. Ce code en conflit a empêché la publication sur Google Play, d’où la nécessité de cette mise à jour.

Réflexions finales

Pour rappel, Tor n’est pas et n’embarque pas avec lui un VPN gratuit, son fonctionnement est différent.

Le projet Tor continue de montrer son engagement envers la communauté en apportant des améliorations constantes à son navigateur. Ces mises à jour ne sont pas seulement cosmétiques, elles ont un impact direct sur la fonctionnalité et la sécurité du navigateur. Il faut dire qu’il était vraiment très lent et parfois même décourageant pour certains.

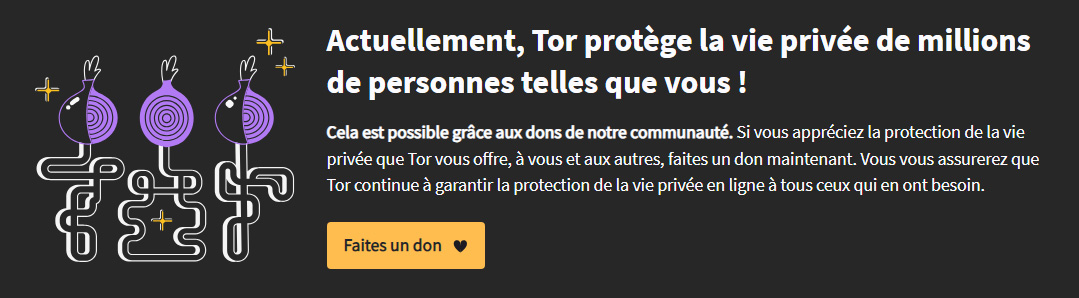

La décision de conserver et d’améliorer l’icône actuelle du navigateur montre que le projet Tor valorise les opinions et les contributions de sa communauté, mais ça s’arrête la. Tor a d’ailleurs publié la liste de ses donateurs en remerciement sur son blog. Mais n’a aucun impact ni aucun intérêt pour la confidentialité.

Pour finir, la version 13.0 du navigateur Tor est une étape importante pour le projet dans son ensemble. Elle renforce non seulement les fonctionnalités existantes, mais montre également la voie à suivre pour les futures mises à jour. Pour ceux qui tiennent à leur vie privée en ligne, c’est une mise à jour très intéressante.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.