Clés USB : Quels risques pour vos données et quelles alternatives sécurisées ?

Clés USB : Quels risques pour vos données et quelles alternatives sécurisées ?

Les clés USB font partie de notre quotidien depuis des années. Compactes, pratiques, et rapides, elles semblent être la solution idéale pour transporter des fichiers. Pourtant, leur usage peut mettre vos données sensibles en danger. Cet article explore les risques liés aux clés USB et vous présente des solutions alternatives adaptées à un usage sécurisé.

Les risques associés aux clés USB

Perte ou vol

Une clé USB perdue ou volée peut exposer vos données confidentielles. Si elle n’est pas chiffrée, n’importe qui peut accéder à son contenu.

Propagation de malwares

Les clés USB sont un vecteur courant pour les attaques par malwares. Certaines peuvent être infectées volontairement (exemple : BadUSB), tandis que d’autres propagent des virus de manière accidentelle.

Fragilité physique

Une clé USB peut facilement être endommagée, rendant vos données inaccessibles. Sans sauvegarde, cela peut entraîner une perte définitive.

Manque de confidentialité

Lorsqu’une clé USB est utilisée sur plusieurs ordinateurs, les traces laissées peuvent révéler des informations personnelles.

En matière de stockage de données, on revient de loin 🙂

Alternatives sécurisées aux clés USB

Abandonner les clés USB n’est pas toujours une nécessité, mais il existe des solutions plus adaptées pour protéger vos données. Voici les alternatives les plus utilisées au monde :

1. Stockage cloud sécurisé

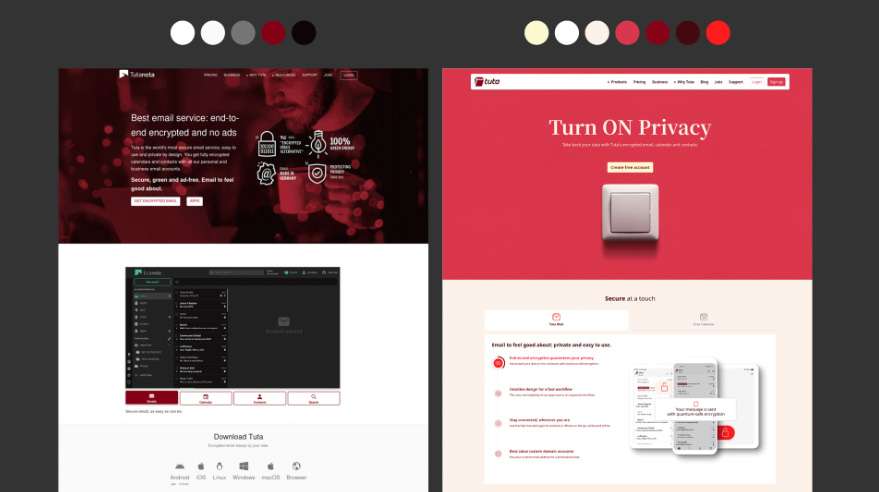

Services de cloud sécurisés comme NordLocker, Tresorit ou encore Proton Drive offrent un chiffrement de bout en bout pour protéger vos fichiers.

- Avantages : Accessibles depuis n’importe où, sauvegardes automatiques.

- Inconvénients : Dépendance à Internet, nécessite un abonnement (gratuit ou payant).

2. NAS personnel (Network Attached Storage)

Un NAS permet de stocker vos fichiers localement tout en les rendant accessibles via un réseau sécurisé.

- Avantages : Contrôle total sur vos données, aucun abonnement.

- Inconvénients : Coût initial élevé, nécessite une configuration.

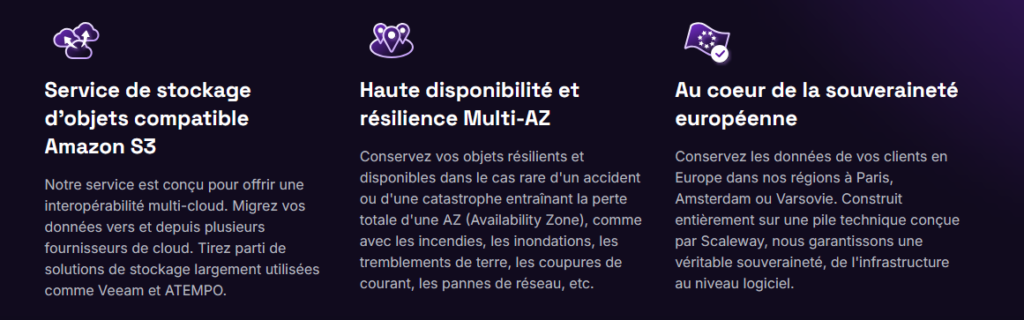

3. Partage via VPN sécurisé

Un VPN (Réseau Privé Virtuel) permet de créer un tunnel sécurisé chiffré entre deux appareils, rendant possible un transfert direct et sécurisé de fichiers sans passer par un stockage tiers.

- Avantages : Aucune donnée stockée en ligne, idéal pour un partage ponctuel.

- Inconvénients : Dépendance à Internet, nécessite un abonnement (gratuit ou payant).

4. Clés USB sécurisées

Si vous devez absolument utiliser une clé USB, optez pour des modèles chiffrés comme celles de Kingston IronKey ou SanDisk Extreme Pro.

- Avantages : Chiffrement intégré, pratique pour les déplacements.

- Inconvénients : Plus coûteuses qu’une clé USB classique elle peut également se perdre et se déteriorer dans le temps.

©Kingston IronKey

| Critères | Clé USB classique | Cloud sécurisé | NAS personnel | Clé USB sécurisée |

|---|---|---|---|---|

| Sécurité des données | Faible (sans chiffrement) | Élevée (chiffrement) | Très élevée (local) | Élevée (chiffrement) |

| Facilité d’accès | Très simple | Accessible partout | Accès local/à distance | Simple |

| Coût | Faible | Abonnement mensuel | Coût initial élevé | Coût moyen |

| Risque de perte | Élevé | Non concerné | Non concerné | Élevé |

Bonnes pratiques pour utiliser une clé USB en toute sécurité

Si vous choisissez de continuer à utiliser des clés USB, voici quelques conseils simples pour limiter les risques :

- Chiffrez vos données : Utilisez des outils comme VeraCrypt ou les fonctions de chiffrement intégrées à votre système d’exploitation.

- Évitez les clés USB inconnues : Ne branchez jamais une clé USB trouvée par hasard, elle pourrait être compromise.

- Maintenez un antivirus à jour : Cela permet de détecter rapidement tout malware potentiellement introduit via une clé USB.

- Faites des sauvegardes régulières : Conservez une copie de vos fichiers sur un support alternatif (cloud, disque dur).

Conclusion : clé USB ou alternatives ?

Les clés USB ont encore leur place pour des usages ponctuels et non sensibles, mais leur fragilité et leur vulnérabilité en font un choix risqué pour stocker ou partager des données sensibles. En explorant des alternatives comme le cloud sécurisé ou les NAS personnels, vous pourrez protéger vos données efficacement, tout en bénéficiant d’une meilleure tranquillité d’esprit.

Faites le choix de la sécurité : évaluez vos besoins et optez pour une solution adaptée !

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

Note de transparence :

Cet article n'est pas sponsorisé. Il traite simplement d'un sujet d'actualité pertinent dans le domaine de la protection des données.

Si vous décidez d’essayer un service via le lien fourni, l’équipe recevra une petite commission sans frais supplémentaires pour vous. Cette commission nous permet de continuer à fournir du contenu de qualité et à maintenir ce site indépendant sans bannières publicitaires intrusives, pour une lecture plus agréable sans suivi.

Soyez assuré que notre analyse et nos opinions sont objectifs et basées sur nos recherches et notre expérience dans le domaine de la cybersécurité. Nous sommes indépendants.