Pourquoi certaines extensions disparaissent de Chrome ?

Pourquoi certaines extensions disparaissent de Chrome ?

De nombreux internautes constatent que certaines de leurs extensions préférées ne fonctionnent plus dans Google Chrome. uBlock Origin, NoScript, ou encore des outils de confidentialité pourtant réputés se retrouvent désactivés ou bridés. Est-ce une panne passagère, un bug… ou un changement plus profond ?

En réalité, ce phénomène est le résultat d’une évolution structurelle imposée par Google : l’abandon progressif du système Manifest V2, au profit du nouveau standard Manifest V3. Un changement discret dans les coulisses du navigateur, mais aux conséquences bien concrètes pour la vie privée et le confort des internautes.

Ce que Google appelle Manifest V3

Chrome est en train de basculer vers un nouveau système de gestion des extensions, baptisé Manifest V3. Présenté comme une avancée en matière de sécurité, de performances et de transparence, ce nouveau modèle modifie profondément les possibilités techniques offertes aux développeurs d’extensions.

Le principal changement ? L’interdiction de l’API webRequest dans sa forme bloquante, utilisée par des extensions comme uBlock Origin pour intercepter et filtrer finement les requêtes réseau. Manifest V3 impose désormais une API alternative (declarativeNetRequest) plus rigide et moins personnalisable.

Résultat : certaines extensions voient leur champ d’action réduit, d’autres sont tout simplement rendues inopérantes.

Les bloqueurs de pub parmi les premières victimes

Parmi les extensions les plus touchées par cette transition technique, les bloqueurs de publicités arrivent en tête. Leur efficacité reposait jusqu’à présent sur la possibilité d’analyser, d’intercepter et de bloquer à la volée certaines requêtes réseau.

Une tâche que l’ancien système Manifest V2 permettait, mais que Manifest V3 encadre beaucoup plus strictement.

uBlock Origin, un cas emblématique

L’extension uBlock Origin, considérée par de nombreux experts comme le bloqueur de pubs le plus efficace et respectueux de la vie privée, repose sur l’API webRequest bloquante

Or, cette fonctionnalité disparaît dans Manifest V3.

Résultat : uBlock Origin ne peut plus fonctionner correctement sur Chrome, et a commencé à être automatiquement désactivée chez certains utilisateurs.

Pour tenter de s’adapter, son créateur a développé une version allégée baptisée uBlock Origin Lite, compatible avec Manifest V3. Mais celle-ci reste bien moins puissante : elle n’offre plus de filtrage dynamique, ni d’interface avancée, ni de gestion personnalisée des scripts tiers.

Pour vous aider : Bien que moins affectées voici les meilleures Alternative AdBlock

D’autres extensions touchées

uBlock Origin n’est pas un cas isolé. D’autres outils orientés confidentialité ou filtrage avancé sont également affectés :

- AdGuard : la version complète perd certaines fonctions fines ; une version V3 est en cours mais plus limitée.

- NoScript : certaines protections basées sur les scripts ne sont plus possibles.

- Privacy Badger (EFF) : partiellement fonctionnel, mais l’EFF alerte sur la perte de contrôle granulaire.

- uMatrix et ScriptSafe : abandonnées ou rendues inopérantes.

- Extensions de nettoyage de requêtes comme ClearURLs : en partie bridées.

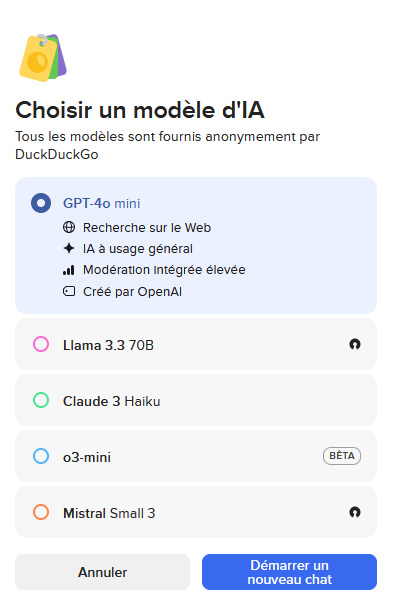

Quelles alternatives sérieuses aujourd’hui ?

Utiliser un navigateur avec bloqueur intégré

Des navigateurs comme Brave embarquent un système de blocage natif, directement intégré au moteur de rendu. Ce bloqueur fonctionne indépendamment des extensions et n’est donc pas affecté par Manifest V3. Il offre une protection relative contre la majorité des publicités et traceurs.

Migrer vers Firefox

C’est aujourd’hui la meilleure option pour ceux qui souhaitent continuer à utiliser uBlock Origin dans sa version complète. Firefox n’impose pas Manifest V3 pour l’instant et maintient une politique favorable aux extensions puissantes et respectueuses de la vie privée.

Bloqueurs au niveau système

Des solutions comme AdGuard Desktop, Pi-hole, ou des DNS filtrants (NextDNS, ControlD…) permettent de bloquer les publicités avant même qu’elles n’atteignent le navigateur. Ces méthodes fonctionnent sur tous les navigateurs et tous les appareils connectés au réseau.

VPN avec bloqueur de publicités intégré

Certains VPN proposent des fonctions de blocage des publicités, traceurs et malwares directement via leurs serveurs. Ce filtrage s’applique avant même que les données n’arrivent à votre appareil, ce qui le rend totalement indépendant du navigateur et de Manifest V3.

Le Web avec pubs obligatoires : dystopie ou futur proche ?

La disparition progressive de certaines extensions n’est peut-être que le début d’un basculement plus large. En limitant la capacité des utilisateurs à contrôler ce qu’ils voient, le Web pourrait glisser vers un modèle où les publicités deviennent inévitables, systématiques, voire intégrées au fonctionnement même des navigateurs.

Est-ce une dérive ou une opportunité pour explorer d’autres chemins ? Pour certains, Firefox, les outils open source et les alternatives décentralisées seront les refuges d’un Web encore libre. Pour d’autres, l’habitude et la commodité garderont Chrome au centre… même avec quelques bandeaux publicitaires de plus.

La suite dépendra autant des choix technologiques que de notre volonté collective à ne pas céder la maîtrise de notre navigation.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.