TikTok, l'application chinoise de partage de vidéos, s'apprète à faire face à un bannissement mondial en raison de préoccupations croissantes en matière de confidentialité et de sécurité des données. Plusieurs pays, dont des membres de l'Union européenne, ont pris des...

Un VPN vous protège-t-il vraiment des hackers ?

Un VPN vous protège-t-il vraiment des hackers ?

Alors que la France envisageait d’interdire les VPN, une question émerge : la sécurité en ligne sera t’elle compromises avec cette interdiction ? Dans un monde où se connecter à un Wi-Fi public sans protection équivaut à marcher sur un champ de mines numérique, peut-on vraiment se permettre de priver les internautes d’un outil de cybersécurité aussi puissant que les réseaux privés virtuels ?

Avez-vous déjà été piraté ? Moi oui, et même si je n’ai pas perdu grand-chose, je n’ai pas apprécié du tout.

Ça aurait pu être pire, je ne me suis pas fait voler mes coordonnées bancaires ou des fichiers personnels importants. C’est une époque assez lointaine mais si cela devait arrivé aujourd’hui en 2023, est-ce qu’un VPN m’aurait protégée des hackers ?

Cet article fait le point sur le champ d’action d’un réseau privé virtuel face aux tentatives de piratages.

Un VPN me protège-t-il des hackers sur les réseaux Wi-Fi publics ?

Oui, un VPN vous protège contre les cybermenaces sur les réseaux Wi-Fi publics. Ces réseaux, bien que pratiques,ne sont pas sûrs et deviennent un terrain de jeu très prisé des hackers. Le Wi-Fi est intrinsèquement moins sûr qu’une connexion par câble. Il fonctionne sur la base d’ondes radio, et tout comme une radio ordinaire, n’importe qui peut intercepter le signal.

Les pirates sont particulièrement actifs sur ces réseaux. Ils peuvent capter les signaux lorsqu’ils transitent entre votre appareil et le routeur s’ils ne sont pas correctement sécurisés.

Un VPN brouille vos informations en le chiffrant, les rendant illisibles pour quiconque tenterait de les intercepter. Ainsi, même sur un réseau Wi-Fi public, votre navigation reste privée et sécurisée.

Cependant, bien que les VPN offrent une protection solide, ils ne sont pas infaillibles. Dans mon cas, j’ai été piratée, non pas à cause d’une faille de sécurité sur un réseau Wi-Fi, mais parce que j’ai été victime d’ingénierie sociale. Dans cette situation, même le meilleur VPN du marché n’aurait pas pu m’aider, car l’erreur venait de moi.

Alors que la France envisage de restreindre l’utilisation des VPN sur les réseaux sociaux, la question de la sécurité en ligne prend une nouvelle dimension.

Dans les cafés, bars, aéroports, gares et autres lieux publics, des milliers de personnes se connectent chaque jour aux réseaux sociaux via des réseaux Wi-Fi publics.

Sans la protection d’un VPN, ces connexions exposent leurs données personnelles à des risques considérables. Dans un monde où la vie privée en ligne est de plus en plus menacée, priver les internautes de moyens de protection efficaces à les laisser vulnérables face aux cybermenaces omniprésentes.

Veuillez noter que, même si les antivirus jouent un rôle essentiel dans la protection contre les logiciels malveillants, ils ne peuvent pas sécuriser les données transmises sur un réseau Wi-Fi public.

Un VPN me protège-t-il des pirates quand je suis chez moi ?

Oui, et protéger votre maison contre les pirates informatiques est quelque chose qui devient indispensable.

Comme vous le savez, l’époque où l’ordinateur personnel était le seul appareil connecté à Internet à la maison est révolue. Nous avons maintenant des smartphones (qui sont souvent piratés…), des enceintes connectées, des réfrigérateurs intelligents, etc. Malheureusement, chaque connexion internet ouverte est une brèche supplémentaire en terme de sécurité.

Les caméras intelligentes, les radios et même les cadres photo présentent des vulnérabilités. L’IOT est un véritable fléau pour la cybersécurité car ces appareils dévoilent votre adresse IP.

Avec un VPN activé, vous ne transmettez plus votre IP.

La navigation privée vous protège-t-elle des pirates informatiques ?

La réponse est un non catégorique. La navigation privée ne vous protège en rien des pirates informatiques. En fait, elle ne vous protège que d’un éventuel embarras chez vous concernant vos habitudes en ligne.

La seule chose que fait la navigation privée est d’effacer votre historique de navigation et vos cookies après avoir fermé la fenêtre. Contrairement aux VPN, elle ne cache pas votre trafic aux FAI, ne change pas votre IP, ne crypte pas votre connexion et ne vous aide pas à éviter les logiciels malveillants.

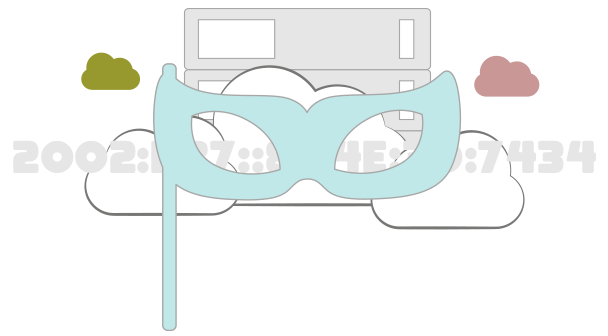

Comment un VPN vous protège-t-il en ligne ?

Un VPN offre deux protections essentielles :

Chiffrement : Pensez à un coffre-fort pour vos données. Un VPN verrouille vos informations, les rendant presque impossibles à pirater. Même pour les pirates les plus doués, déchiffrer ces données serait une tâche herculéenne.

Masquage de l’adresse IP : Votre adresse IP est comme votre empreinte digitale en ligne. Un VPN vous donne une nouvelle empreinte, rendant difficile pour quiconque de suivre vos activités.

Voici comment un VPN vous défend contre les cybermenaces courantes :

Logiciels malveillants : Bien que tous les VPN ne puissent pas éliminer les virus, beaucoup vous protègent des publicités nuisibles et des tentatives de hameçonnage.

Vol de cookies : Les pirates peuvent espionner vos activités, surtout sur les Wi-Fi publics. Avec un VPN, vous restez sous le radar.

Faux WAP : Les pirates créent de faux réseaux Wi-Fi pour dérober vos données. Un VPN sécurise votre connexion, empêchant ces interceptions.

Attaques « Man-in-the-Middle » : Ces attaques se produisent lorsque les pirates s’interposent entre vous et votre destination en ligne. Avec un VPN, ces attaques sont grandement neutralisées.

Attaques DoS/DDOS : Ces attaques visent à surcharger et à rendre un service indisponible. Avec un VPN, votre véritable adresse IP reste cachée, vous protégeant de ces menaces.

Pour conclure

Avec des menaces omniprésentes et adaptatives, disposer d’un VPN est aussi indispensable qu’un antivirus. Que vous naviguiez sur Internet depuis chez vous, un café ou en déplacement, un réseau privé virtuel vous offre la tranquillité d’esprit en sachant que vous avez sécuriser votre vie privée en ligne.

Face aux tentatives incessantes de piratage et aux risques croissants associés à l’utilisation d’Internet, ne laissez pas votre sécurité au hasard en croisant les doigts pour que ça ne tombe pas sur vous. Agissez ! Équipez-vous d’un VPN fiable et naviguez plus sereinement.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami