Forte hausse des téléchargements de VPN gratuits en Ouganda face à la coupure d’internet

Forte hausse des téléchargements de VPN gratuits en Ouganda face à la coupure d’internet

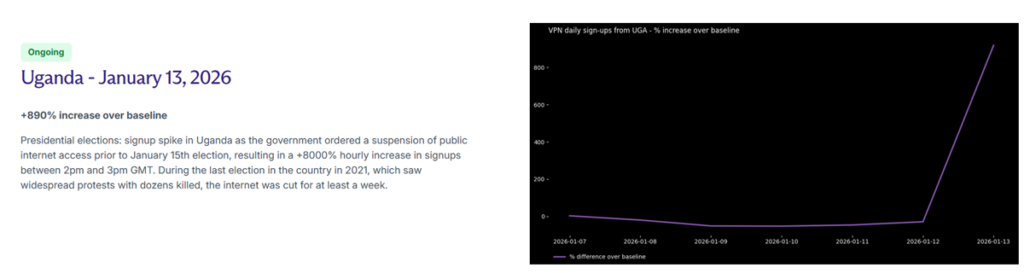

L’Ouganda connaît une explosion des téléchargements de VPN gratuit en ligne depuis le 13 janvier 2026. Cette hausse spectaculaire fait suite à la décision du gouvernement de couper l’accès à internet public à deux jours des élections présidentielles.

Une coupure internet massive avant les élections

Le 13 janvier à 18h, l’Uganda Communications Commission (UCC) a ordonné la suspension totale de l’internet public dans tout le pays. Cette mesure, présentée comme nécessaire pour prévenir la désinformation et protéger la sécurité nationale, intervient dans un contexte électoral particulièrement tendu.

Les services bloqués incluent :

- L’accès aux réseaux sociaux

- La navigation web

- Les applications de messagerie

- Le streaming vidéo

- Les services de courrier électronique personnels

Seuls quelques services critiques (hôpitaux, banques, système électoral) restent accessibles.

+800% de téléchargements de VPN

©Proton

Selon les données de l’observatoir de Proton, les inscriptions à des services VPN ont augmenté de 800% par rapport à la normale, avec un pic horaire atteignant +8000% entre 14h et 15h GMT le jour de l’annonce.

Cette réaction massive des Ougandais illustre leur détermination à maintenir l’accès à l’information malgré les restrictions gouvernementales.

Ce n’est pas la première fois

L’Ouganda a déjà connu des coupures internet lors des élections précédentes :

2016 : Première coupure durant les élections

2021 : Blackout total de 4 jours, Facebook reste bloqué depuis

2026 : Suspension annoncée dès le 13 janvier, durée indéterminée

Ce schéma répétitif soulève des questions sur la liberté d’expression et l’accès à l’information durant les périodes électorales en Afrique de l’Est.

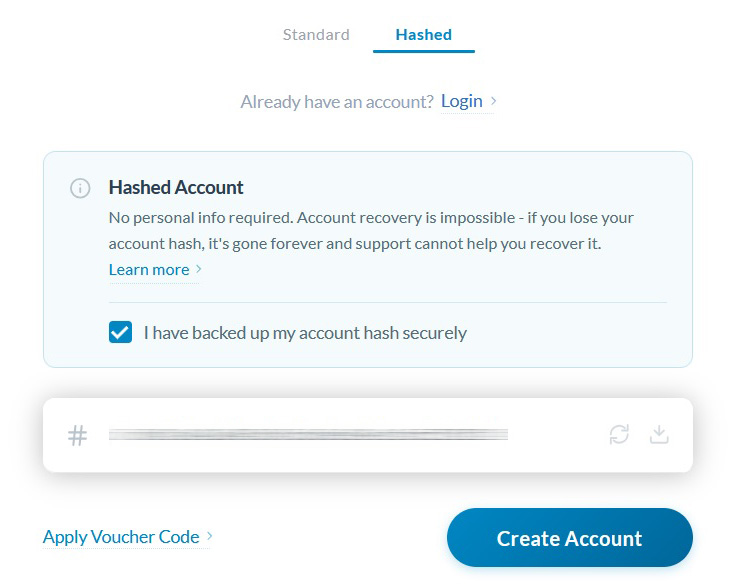

Les VPN comme unique solution de contournement

Face à ces restrictions, les citoyens ougandais se tournent massivement vers les VPN pour contourner la censure et accéder librement à internet. Les VPN permettent de chiffrer la connexion et de masquer l’adresse IP, rendant ainsi possibles l’accès aux sites et services bloqués.

Important : Les autorités ougandaises ont émis des menaces contre l’utilisation de VPN, notamment pour accéder à Facebook. Bien que les VPN restent techniquement efficaces, leur utilisation peut comporter des risques dans certains contextes.

Impact économique et social considérable

Cette coupure internet paralyse l’économie ougandaise :

- Les petites entreprises ne peuvent plus fonctionner

- Les services de paiement mobile sont perturbés

- L’accès à l’information électorale est limité

- Les observateurs électoraux ne peuvent pas communiquer efficacement

- NetBlocks estime qu’une coupure totale peut coûter des millions de dollars par jour à l’économie du pays.

- Condamnations internationales

Que peuvent faire les Ougandais ?

Pour les citoyens cherchant à accéder à internet malgré les restrictions, plusieurs options existent, bien que leur utilisation puisse comporter des risques légaux :

VPN fiables : Privilégier des services avec des protocoles VPN capables de contourner la détection

Connexions fixes : Si disponibles, les connexions wifi domestiques peuvent parfois fonctionner avec un VPN

Prudence : Être conscient des risques légaux potentiels

Note de l’éditeur : Cette situation rappelle les événements similaires vécus au Sénégal en 2023-2024, où le pays avait connu plusieurs coupures internet totalisant 1219 heures et coûtant plus de 15 millions de dollars à l’économie.

Chaque jour, vous êtes de plus en plus nombreux à consulter nos pages et à nous poser des questions pour comprendre comment sécuriser vos données personnelles. Merci pour votre soutien et pour vos nombreux partages !

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Lisa est une experte en cybersécurité avec plus de 10 ans d’expérience dans le domaine des VPN. Lisa écrit de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

Note de transparence :

Cet article n'est pas sponsorisé. Il traite simplement d'un sujet d'actualité pertinent dans le domaine de la protection des données.

Si vous décidez d’essayer un service via le lien fourni, l’équipe recevra une petite commission sans frais supplémentaires pour vous. Cette commission nous permet de continuer à fournir du contenu de qualité et à maintenir ce site indépendant sans bannières publicitaires intrusives, pour une lecture plus agréable sans suivi.

Soyez assuré que notre analyse et nos opinions sont objectifs et basées sur nos recherches et notre expérience dans le domaine de la cybersécurité. Nous sommes indépendants.