Pourquoi un VPN est indispensable pour les expatriés ?

Pourquoi un VPN est indispensable pour les expatriés ?

Vous êtes un expatrié ? Vous avez besoin d’un VPN. C’est un outil essentiel pour tout le monde, surtout pour les personnes qui vivent dans des pays dont elles ne sont pas originaires. Pourquoi un réseau privé virtuel est indispensable quand on est un expatrié ? Voyons cela en quelques lignes.

Qu’est-ce qu’un VPN ?

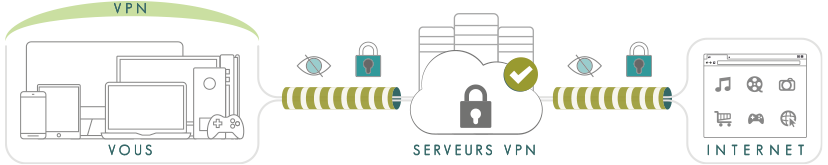

Un service de VPN est un outil de cybersécurité qui permet de protéger vos données en ligne. Pour ce faire, il utilise un chiffrement de haut niveau et masque votre adresse IP en faisant passer votre connexion Internet par un serveur VPN qui sert d’intermédiaire. Cela permet d’atteindre deux objectifs principaux :

- Les données chiffrées sont beaucoup plus difficiles d’accès pour les pirates, les fouineurs ou votre fournisseur d’accès à Internet (FAI). Vos données de navigation deviennent confidentielles.

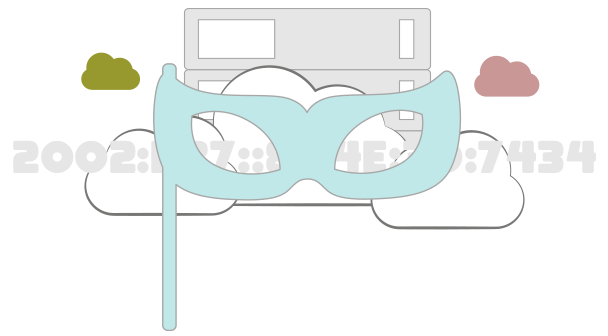

- Le changement de votre adresse IP vous rend intraçable.

Pourquoi les expatriés ont-ils besoin d’un VPN ?

Vivre à l’étranger peut être une aventure fabuleuse, mais certaines choses peuvent s’avérer plus compliquées que prévu.

Voici 6 façons dont un VPN pour expatrié peut vous aider :

Un accès plus facile aux comptes

Votre banque vous pose des problèmes ? Vous ne seriez pas le premier. La priorité d’une banque est de protéger vos finances. Cependant, cela s’accompagne souvent de nombreuses restrictions. Les banques peuvent vous refuser l’accès à vos propres comptes si vous utilisez une adresse IP d’un autre pays. Un service VPN vous permet de changer votre adresse IP. Disons que vous êtes au Royaume-Uni et que votre banque se trouve en France. Il suffit d’ouvrir votre VPN, de choisir la France comme emplacement préféré, et vous accéderez à votre compte bancaire sans problème.

Un moyen sûr de se connecter au Wi-Fi public

On ne le dira jamais assez ! Les Wi-Fi publics ne sont pas sécurisés ! Un Virtual Private Network sécurise l’intégralité de vos flux de données sur le réseau auquel vous êtes connecté.

Accès au contenu mondial

C’est valable depuis n’importe où dans le monde. Tout comme les banques, ces sites restreignent souvent l’accès à partir d’adresses IP étrangères. La modification de votre adresse IP est donc votre seule option.

Un moyen de contourner la censure

Malheureusement, de nombreux pays restreignent l’accès à Internet, notamment aux sites de médias sociaux. Sans réseau privé virtuel, vous ne pourrez pas y accéder depuis certains pays et pas uniquement la Chine.

A découvrir : Quel VPN quand on voyage ?

Pourquoi les expatriés ont-ils besoin d’un VPN ?

Vivre à l’étranger peut être une aventure fabuleuse, mais certaines choses peuvent s’avérer plus compliquées que prévu.

Voici 6 façons dont un VPN pour expatrié peut vous aider :

Un accès plus facile aux comptes

Votre banque vous pose des problèmes ? Vous ne seriez pas le premier. La priorité d’une banque est de protéger vos finances. Cependant, cela s’accompagne souvent de nombreuses restrictions. Les banques peuvent vous refuser l’accès à vos propres comptes si vous utilisez une adresse IP d’un autre pays. Un service VPN vous permet de changer votre adresse IP. Disons que vous êtes au Royaume-Uni et que votre banque se trouve en France. Il suffit d’ouvrir votre VPN, de choisir la France comme emplacement préféré, et vous accéderez à votre compte bancaire sans problème.

Un moyen sûr de se connecter au Wi-Fi public

On ne le dira jamais assez ! Les Wi-Fi publics ne sont pas sécurisés ! Un Virtual Private Network sécurise l’intégralité de vos flux de données sur le réseau auquel vous êtes connecté.

Accès au contenu mondial

C’est valable depuis n’importe où dans le monde. Tout comme les banques, ces sites restreignent souvent l’accès à partir d’adresses IP étrangères. La modification de votre adresse IP est donc votre seule option.

Un moyen de contourner la censure

Malheureusement, de nombreux pays restreignent l’accès à Internet, notamment aux sites de médias sociaux. Sans réseau privé virtuel, vous ne pourrez pas y accéder depuis certains pays et pas uniquement la Chine.

Baisse du prix des billets

Et oui ! Acheter des billets d’avion avec un VPN est beaucoup moins cher. Sélectionnez les offres les moins chères depuis un autre pays.

Sécurité en ligne

Nous oublions souvent que la sécurité en ligne est aussi importante que la sécurité dans le monde réel. Un VPN est indispensable en matière de cybersécurité.

Que rechercher dans un VPN pour expatriés ?

Le monde des fournisseurs de VPN peut être déroutant tant les offres sont multiples.

Voici les éléments les plus importants que vous devez prendre en compte avant d’acheter le meilleur VPN pour vous :

Plusieurs emplacements de serveurs

Assurez-vous que le VPN que vous avez choisi possède des serveurs dans votre pays d’origine et dans celui où vous résidez. On peut citer Surfshark VPN qui couvre 100 pays dans le monde par exemple.

Vitesse de connexion rapide

Bien qu’une baisse de la vitesse soit inévitable en raison du processus de chiffrement, assurez-vous qu’elle ne dépasse pas 20 %. Recherchez avant tout un VPN rapide qui dispose du protocole WireGuard®. C’est le protocole de chiffrement le plus rapide actuellement. ExpressVPN est, à ce jour les VPN le plus rapide.

Prise en charge de plusieurs appareils

Ne vous contentez pas d’un VPN qui protège uniquement que votre ordinateur. Assurez-vous qu’il dispose d’une application pour votre téléphone et peut-être même pour votre télévision. Vérifiez également le nombre de connexions simultanées qu’il prend en charge, afin de pouvoir tout protéger en même temps.

VPN avec Kill switch

Le Kills witch est une fonction très pratique qui ferme votre connexion Internet si votre connexion au serveur VPN est interrompue ou instable. Comme les VPN ont tendance à fonctionner en arrière-plan, ils peuvent passer inaperçus. Un Killswitch vous permettra de ne jamais naviguer sans protection et d’éviter les fuites DNS.

Pour en savoir plus : Qu’est ce qu’un VPN avec Kill Switch ?

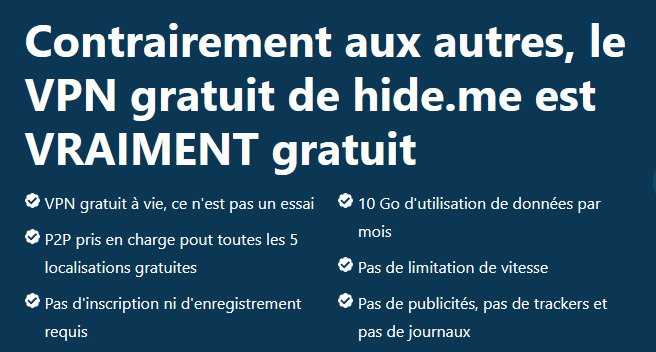

Politique de non-enregistrement

Un VPN est censé protéger vos données. Veillez donc à investir dans un réseau privé virtuel qui ne les collecte pas.

A lire également : VPN sans log : Fausse promesse ou réalité ?

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écrit de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

Histoire du Hacking (3/3)

Histoire du Hacking (3/3)