Qu’est-ce que la censure sur Internet ?

Qu’est-ce que la censure sur Internet ?

Position éditoriale

Cet article décrit les mécanismes techniques, juridiques et infrastructurels de la censure Internet tels qu’ils sont observés et documentés par des organismes indépendants, des chercheurs en réseaux et des analyses d’incidents réels.

✓ Ce que cet article fait

- Décrit des faits techniques vérifiables

- Distingue clairement censure d’État, filtrage légal et modération privée

- Analyse les limites réelles des outils de contournement

✗ Ce que cet article ne fait pas

- Ne propose aucun tutoriel de contournement

- Ne promet ni anonymat, ni protection absolue

- Ne défend aucun outil unique ou solution miracle

Les exemples cités le sont à titre d’illustration technique et ne constituent ni une incitation, ni une validation de pratiques illégales dans les juridictions concernées.

Les chiffres cités sont présentés comme des ordres de grandeur issus d’observations croisées, susceptibles d’évoluer selon les périodes et les méthodologies.

Sources principales : Freedom House, Reporters sans frontières, Citizen Lab, OONI, NetBlocks, études académiques IEEE/ACM.

Dernière mise à jour : 17/12/2025

Résumé : Ce qu’il faut comprendre en 2 minutes

- La censure Internet est avant tout un problème d’architecture réseau, pas uniquement de lois ou de contenus.

- DNS, IP, DPI, BGP et throttling sont les principaux points de contrôle techniques.

- Le DPI moderne repose majoritairement sur l’analyse comportementale du trafic, pas sur la lecture du contenu.

- Le chiffrement complique la censure, mais ne la neutralise jamais complètement.

- Les démocraties disposent des capacités techniques d’une censure totale, mais sont limitées par leurs cadres institutionnels.

- Les régimes autoritaires compensent parfois des capacités techniques incomplètes par la dissuasion juridique et la répression.

- La modération algorithmique privée est devenue la forme dominante de censure en Occident.

- Les VPN ne garantissent ni anonymat ni sécurité face à un État déterminé.

- L’efficacité du contournement dépend autant du risque social et légal que de la faisabilité technique.

- La fragmentation d’Internet (splinternet) est déjà en cours et semble structurelle.

Introduction

La censure Internet ne se résume ni à des sites bloqués, ni à des réseaux sociaux inaccessibles. Elle désigne l’ensemble des mécanismes techniques, juridiques et politiques qui modifient volontairement l’accès, la visibilité ou la performance de contenus et de services en ligne.

En 2024, une part majoritaire de la population mondiale vit dans des pays où l’accès à Internet est partiellement ou fortement restreint, selon les indicateurs internationaux de liberté numérique. Cette réalité ne concerne cependant pas uniquement les régimes autoritaires. Les démocraties libérales, les plateformes privées et les intermédiaires techniques participent également, à des degrés divers, à des formes de filtrage, de contrôle ou de modération.

Comprendre la censure Internet implique donc de dépasser les raccourcis moraux et les explications simplistes. Elle repose sur des choix d’architecture réseau, des protocoles, des points de contrôle et des cadres juridiques souvent invisibles pour l’utilisateur final.

Cet article propose une analyse documentée de la censure Internet :

- Ses fondements conceptuels et juridiques

- Ses mécanismes techniques réels (DNS, DPI, BGP, throttling)

- Ses modèles de déploiement à l’échelle mondiale

- Les limites concrètes des stratégies de contournement

La censure sur Internet : Sommaire

- Censure Internet : définition technique, juridique et opérationnelle

- Comment fonctionne la censure techniquement

- Quatre modèles de contrôle d’Internet

- Comment la censure est contournée et pourquoi cela ne suffit pas toujours

- Ce que le contournement implique réellement

- Vers quel avenir pour la censure Internet ?

- La censure Internet comme dynamique technique permanente

Censure Internet : définition technique, juridique et opérationnelle

Définition technique stricte

La censure Internet désigne l’altération volontaire et systématique de trois dimensions de la communication en ligne :

1. L’accessibilité

- Blocage complet d’un site, service ou protocole

- Restriction géographique imposée (geo-blocking contraint)

- Ralentissement ciblé rendant l’usage impossible (throttling sévère)

2. L’intégrité

- Modification de contenu en transit (injection, redirection)

- Suppression ou invisibilisation sélective (takedown, désindexation)

- Altération ou exploitation des métadonnées de communication

3. La performance

- Dégradation ciblée du débit réseau

- Limitation de bande passante par service ou destination

- Instabilité volontaire (censure par intermittence)

Niveaux d’intervention technique

| Niveau | Acteurs | Mécanismes |

|---|---|---|

| Infrastructure | FAI, opérateurs télécoms | DNS, IP, BGP, DPI |

| Applicatif | Plateformes, hébergeurs | Modération, shadowban, takedown |

| Juridique | États, tribunaux | Ordonnances de blocage, obligations légales |

Cadre juridique et normatif international

Le principe théorique L’Article 19 de la Déclaration universelle des droits de l’homme (1948) établit la liberté d’expression comme principe (rechercher, recevoir, répandre des informations « sans considérations de frontières »). La réalité opérationnelle Ce principe se heurte à plusieurs obstacles structurels :- Réserves et interprétations nationales divergentes

- Absence de mécanisme contraignant au niveau national

- Tension persistante entre souveraineté numérique et universalité d’Internet

- DSA (Digital Services Act, 2022) : obligations de modération, transparence, recours utilisateurs

- Directive terrorisme (2021) : retrait sous une heure (certaines catégories)

- Règlement e-Evidence : accès transfrontalier aux données électroniques

- Approche : équilibre liberté/protection, contrôle judiciaire requis

- Souveraineté numérique (2019) : capacité technique de déconnexion

- SORM : surveillance + filtrage intégrés aux FAI

- Roskomnadzor : listes et blocages administratifs

- Loi VPN (2017) : enregistrement/coopération

- Cybersecurity Law (2017) : localisation et contrôle des flux

- Responsabilité pénale des plateformes

- Great Firewall : architecture multi-couches depuis la fin des années 1990

- National Information Network : intranet partiellement isolé

- Filtrage centralisé (institutions dédiées)

- Interdiction d’outils de contournement non autorisés

Note méthodologique (chiffres et niveaux d’efficacité)

Les estimations d’efficacité, de taux de blocage ou de proportion d’utilisateurs capables de contourner la censure reposent sur des observations croisées (rapports OONI, Citizen Lab, Freedom House, analyses indépendantes). Elles doivent être comprises comme des tendances observées, non comme des mesures exhaustives, universelles ou immuables.

Acteurs de la censure : taxonomie opérationnelle

La censure Internet ne résulte pas d’un acteur unique, mais d’une chaîne d’interventions impliquant plusieurs catégories d’acteurs ayant motivations, moyens et contraintes différents.

1. États et gouvernements

- Définissent le cadre légal (lois, ordonnances, décrets)

- Contrôlent/influencent les infrastructures télécoms

- Pressions diplomatiques ou commerciales sur les acteurs privés

2. Fournisseurs d’accès Internet (FAI)

- Appliquent les blocages techniques (DNS, IP, DPI)

- Contraints légalement dans la plupart des juridictions

- Point de contrôle infrastructurel souvent le plus efficace

3. Plateformes privées

- Appliquent ToS / Community Guidelines

- Modération algorithmique (IA) + humaine

- Décisions parfois unilatérales, recours variables selon juridictions

4. Intermédiaires techniques (CDN, registrars, DNS publics)

- CDN : retrait de services (DDoS/CDN)

- Registrars : suspension de domaines

- DNS publics : filtrage de certaines résolutions (selon politique/obligations)

5. App stores (Apple, Google)

- Contrôlent la distribution d’applications

- Retraits sur demande gouvernementale ou selon critères internes

- Pouvoir indirect mais très efficace

Tableau comparatif des acteurs

| Acteur | Niveau technique | Réversibilité | Transparence | Contrôle judiciaire | Échelle d'impact |

|---|---|---|---|---|---|

| États | DNS/IP/BGP | Faible | Variable | Oui (démocraties) | Nationale |

| FAI | DPI/DNS/IP | Moyenne | Faible | Indirect | Abonnés du FAI |

| Plateformes | Modération | Moyenne | Faible (↑ avec DSA) | Variable | Utilisateurs plateforme |

| Intermédiaires | Infra/DNS | Élevée | Faible | Rare | Clients/domaines |

| App stores | Distribution | Élevée | Moyenne | Rare | Écosystème mobile |

À retenir

La censure n’est pas binaire : elle peut être partielle, indirecte, non intentionnelle. Elle résulte rarement d’un acteur unique, mais d’une chaîne d’interventions.

Identifier le niveau d’intervention (DNS vs DPI vs modération) conditionne tout le reste : un blocage DNS ne se contourne pas de la même manière qu’une inspection approfondie des paquets.

Comment fonctionne la censure techniquement

La censure Internet exploite les points de contrôle naturels du réseau : résolution de noms, routage, inspection du trafic. Comprendre ces mécanismes permet d’évaluer leur efficacité réelle et leurs limites techniques.

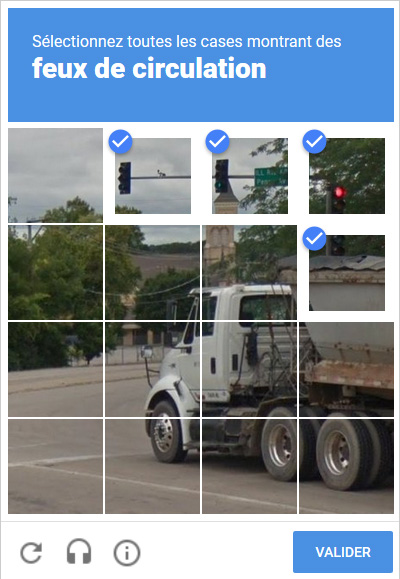

Blocage DNS (DNS poisoning et DNS hijacking)

Principe technique

Le DNS traduit un nom de domaine (exemple.com) en adresse IP. Le blocage DNS consiste à intercepter cette traduction.

Deux méthodes principales

DNS poisoning (empoisonnement)

- DNS du FAI renvoie une fausse IP

- Redirection vers page de blocage (ou vers rien)

- Exemple : blocages turcs de Wikipedia (2017–2020) via poisoning

DNS hijacking (détournement)

- Interception en transit (MITM au niveau réseau)

- Réponse injectée avant la réponse légitime

- Utilisé notamment par le Great Firewall

Efficacité et limites

Simple à déployer, efficace sur utilisateurs non techniques, mais facile à contourner (DNS alternatif comme Google Public DNS ou Cloudflare DNS, DoH/DoT).

Détection comparative

Comparer une réponse DNS locale avec un DNS externe permet d’inférer un blocage DNS.

Blocage IP (IP blacklisting)

Principe technique

Interdire toute connexion vers une ou plusieurs IP au niveau du FAI / firewall national.

Architecture de déploiement

Liste noire appliquée sur routeurs frontaliers, mise à jour par ajouts/retraits.

Efficacité et limites

Dommages collatéraux

- Bloquer une IP peut bloquer des milliers de sites (mutualisation/CDN)

- Exemple : blocage Telegram en Russie (2018) → millions de sites impactés

IP dynamiques et CDN

- Services majeurs utilisent des IP nombreuses et changeantes

- Listes noires = course permanente

Inspection profonde des paquets (DPI)

Principe technique

Analyse au-delà des en-têtes : identification de protocoles/services, blocage ou throttling sélectif.

Ce que le DPI peut détecter

- Indices TLS (SNI lorsque non chiffré), signatures de protocoles

- Patterns comportementaux : volume, timing, tailles de paquets

Classification comportementale (le point qui compte)

Les DPI modernes utilisent des approches de classification : le contenu n’est pas nécessairement lu, mais le trafic est reconnu par son comportement.

Efficacité et limites

Très sophistiqué, mais coûteux, lourd, générateur de faux positifs. Le chiffrement moderne (TLS 1.3, ECH) complique certains axes, sans neutraliser l’analyse des métadonnées.

Manipulation BGP (BGP hijacking)

Principe technique

BGP route le trafic entre Autonomous Systems (AS). Une manipulation consiste à annoncer des routes falsifiées ou plus spécifiques.

Cas documenté

Pakistan/YouTube (2008) : propagation mondiale d’un blocage suite à une annonce BGP. Article technique BGPmon

Efficacité et risques

Très efficace mais très risqué : propagation hors frontières, détection rapide par la communauté technique, risques économiques/diplomatiques. En pratique, rare et souvent confondu avec des erreurs de configuration.

Throttling et dégradation ciblée

Principe technique

Ralentir drastiquement sans bloquer. Accessible en théorie, inutilisable en pratique.

Méthodes

- Limitation de bande passante par destination

- QoS inversée

- DPI + throttling (détection → réduction)

Avantages politiques

Moins visible, déni plausible, réaction sociale plus faible.

Pressions indirectes sur les intermédiaires techniques

Principe

Contraindre hébergeurs, CDN, registrars, app stores, paiements à agir sous menace de sanctions.

Pourquoi c’est efficace

Les entreprises coopèrent pour préserver l’accès au marché. Un retrait d’intermédiaire peut rendre un service inaccessible bien au-delà d’un pays.

Quatre modèles de contrôle d’Internet

La censure ne s’applique pas uniformément : les modèles varient selon capacités techniques, cadre juridique, objectifs politiques.

Modèle 1 : Censure totale centralisée

Caractéristiques

Contrôle étatique intégral des infrastructures + architecture multi-couches + responsabilité pénale des intermédiaires.

Exemple : Chine

Combinaison DNS/IP/DPI/throttling + pressions légales.

Efficacité opérationnelle

Ce modèle atteint une efficacité très élevée pour bloquer l’accès aux services ciblés. Les estimations indiquent que la majorité des outils de contournement grand public sont inefficaces.

Note méthodologique : Les niveaux d’efficacité évoqués pour ce modèle doivent être compris comme des tendances observées, pas comme des mesures universelles.

Conditions de déploiement

Contrôle durable des infrastructures, investissements massifs, coercition juridique, acceptation sociale ou répression.

Exemple extrême : Corée du Nord

Internet quasi inexistant pour la population, intranet national, accès réservé à une élite.

Modèle 2 : Censure autoritaire ciblée

Censure opportuniste + répression sélective + surveillance.

Exemples : Russie, Iran, Turquie, Vietnam

Point saillant : contournement parfois techniquement possible, mais socialement dissuadé.

Modèle 3 : Filtrage légal en démocratie

Exemple : Union européenne

DSA + transparence + recours + contrôle judiciaire (en principe). Efficacité technique des blocages réseau souvent faible ; efficacité réelle souvent portée par la modération.

Tension structurelle : efficacité vs libertés / dérives possibles.

Modèle 4 : Modération algorithmique privée

ToS + IA + opacité + faux positifs + portée mondiale. Le DSA tente d’introduire des garde-fous (transparence, recours, audits), impact encore variable.

Modèle transversal comparatif

| Modèle | Centralisation réseau | Capacité DPI | Pression légale | Coopération plateformes | Résilience contournement |

|---|---|---|---|---|---|

| Totale | Maximale | Très élevée | Absolue | Forcée | Très faible |

| Autoritaire ciblée | Élevée | Moyenne-élevée | Forte | Élevée | Faible |

| Filtrage démocratique | Faible | Faible | Ciblée | Variable | Élevée |

| Modération privée | N/A | Algorithmique | Opaque | Auto-régulation | N/A |

Comment la censure est contournée et pourquoi cela ne suffit pas toujours

⚠️ Avertissement méthodologique

Cette section décrit des principes et limites, pas des modes d’emploi.

Point de cadrage essentiel : Les VPN et autres outils ne sont qu’un sous-ensemble des stratégies de contournement. La censure Internet est avant tout un problème d’architecture réseau et de pouvoir, pas uniquement un problème d’outils logiciels.

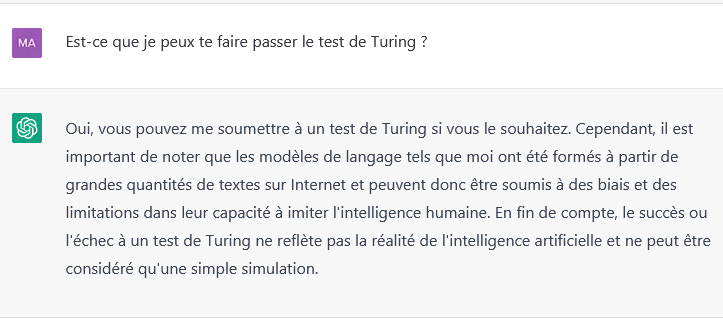

VPN : efficacité contextuelle

Un VPN chiffre le trafic entre l’utilisateur et un serveur distant : le FAI voit une connexion VPN et des métadonnées (volume, timing), mais pas la destination finale « en clair ».

En filtrage léger : souvent efficace.

En censure avancée : détection, blocage, throttling, pression juridique.

Décrochage définitif

Dans les contextes de censure avancée, la question centrale n’est pas le choix d’un VPN particulier, mais la capacité d’un État à observer, corréler et sanctionner les usages réseau, indépendamment de l’outil utilisé. Le contournement devient alors un problème de pouvoir et de contrôle institutionnel, bien plus qu’un problème logiciel.

Tor : anonymat vs accessibilité

Tor offre un anonymat robuste « théorique », mais une accessibilité souvent faible là où cet anonymat est le plus nécessaire (blocage des nœuds d’entrée, suspicion, corrélation possible).

Proxies et tunnels obfusqués

Shadowsocks, V2Ray/Xray, Trojan : masquent la nature du trafic pour ressembler à du HTTPS.

Limites : compétences, maintenance, serveur, course à la détection comportementale.

DNS chiffré (DoH/DoT) : contournement limité

Protège contre poisoning/hijacking et surveillance DNS basique, mais ne contourne pas IP blocking / DPI / blocages applicatifs.

En savoir plus : Cloudflare DNS-over-HTTPS

Distinction essentielle

L’efficacité technique d’un outil de contournement ne se traduit pas nécessairement en efficacité réelle. Dans de nombreux contextes autoritaires, le risque légal, la surveillance et l’effet dissuasif rendent inutilisable une solution pourtant fonctionnelle sur le plan technique.

À retenir

Efficacité technique ≠ efficacité sociale. Plus la censure est forte, plus le contournement est complexe et risqué. La dissuasion juridique peut être plus efficace que le blocage technique.

Ce que le contournement implique réellement

Le contournement n’est pas neutre : risques légaux, techniques et personnels.

Risques légaux et judiciaires

- Chine : sanctions administratives possibles (détention/amendes documentées)

- Iran : illégalité + répression accrue en périodes sensibles

- Russie : cadre restrictif, application inégale, ciblage fréquent d’activistes/journalistes

- UE/Amérique du Nord : usage légal, mais activités illégales restent illégales

Point clé : le risque maximal est là où le contournement est le plus nécessaire.

Risques techniques

VPN malveillants (logging, revente, malware), fuites DNS/IPv6/WebRTC, confusion confidentialité vs anonymat.

Surveillance accrue (effet « target painting »)

L’usage d’outils peut signaler un comportement « à surveiller » : marquage, corrélations, interrogatoires.

Effet chilling et auto-censure

La peur et l’incertitude produisent une auto-censure massive : la censure la plus efficace est souvent psychologique.

Faux positifs et dommages collatéraux

Journalisme, recherche, art, ONG : sur-censure structurelle par manque de contexte.

À retenir

La peur peut être plus efficace que la technique. Un système de censure qui crée un effet chilling massif peut atteindre une efficacité très élevée même avec des capacités techniques limitées.

Les faux positifs sont structurels dans la modération automatisée, qu’elle soit étatique ou privée.

Vers quel avenir pour la censure Internet ?

IA et censure automatisée

Détection sémantique, reconnaissance d’images, analyse prédictive, corrélations multi-sources.

Limites : faux positifs, biais, contournement créatif.

Splinternet (balkanisation)

Territorialisation : lois, infrastructures, localisation des données, incompatibilités. Internet devient fragmenté par zones géopolitiques.

Protocoles résistants

Snowflake (Tor Snowflake), ECH (TLS 1.3), QUIC/HTTP3, decoy routing (expérimental). Fenêtres d’opportunité… puis fermeture.

Post-quantique

Risque « harvest now, decrypt later ». Standardisation en cours (NIST Post-Quantum Cryptography), calendrier incertain.

Limites structurelles du contrôle total

Sans déconnexion complète, contrôle total difficile : architecture décentralisée + innovation open-source + coûts économiques + effets politiques + effet Streisand.

À retenir

La censure progresse, mais ne devient jamais absolue. L’innovation est asymétrique et imprévisible. La fragmentation semble structurelle et difficilement réversible.

La censure Internet comme dynamique technique permanente

La censure Internet n’est ni uniforme ni « résoluble ». Elle résulte de l’interaction entre architectures réseau, cadres juridiques, volontés politiques et capacités techniques. Elle combine des couches (DNS, IP, DPI, BGP, throttling) et des acteurs (États, FAI, plateformes, intermédiaires).

Ce que révèle cette analyse

Des mécanismes techniques multiples et combinables. La censure moderne ne repose plus sur un seul point de blocage, mais sur des architectures multi-couches qui se renforcent mutuellement.

Des modèles géopolitiques distincts. La censure totale chinoise, la censure autoritaire russe ou iranienne, le filtrage démocratique européen et la modération algorithmique privée répondent à des logiques différentes.

Une efficacité technique limitée par le contexte institutionnel. Les capacités techniques ne suffisent pas : un État démocratique dispose des moyens de déployer un Great Firewall, mais est limité par son cadre juridique.

Des stratégies de contournement efficaces dans certains contextes, risquées dans d’autres. L’efficacité technique ne se traduit pas automatiquement en efficacité pratique lorsque le risque légal est élevé.

Une évolution permanente et asymétrique. La censure et le contournement évoluent en boucle d’innovation perpétuelle.

Comprendre la censure Internet ne consiste pas à chercher des solutions universelles, mais à analyser qui contrôle les points de contrôle techniques, dans quel cadre juridique, avec quels moyens de sanction et quels contre-pouvoirs.

Internet n’est pas un espace de liberté abstrait : c’est une infrastructure technique qui reflète des rapports de force. Les points de contrôle existent structurellement ; la question est de savoir qui les contrôle, dans quel but, et avec quelles limites.

ANNEXES

Sources primaires et méthodologie

Organismes indépendants

- Freedom House : « Freedom on the Net » (rapports annuels sur la liberté Internet par pays)

- Reporters Sans Frontières : Classement mondial de la liberté de la presse (section censure numérique)

- Citizen Lab (Université de Toronto) : Études techniques sur le Great Firewall, la censure iranienne, les logiciels espions

- OONI (Open Observatory of Network Interference) : Mesures techniques de blocage, données publiques accessibles

- NetBlocks : Documentation en temps réel des coupures Internet et incidents de censure

Études académiques

- IEEE et ACM : publications sur l’inspection profonde des paquets, la sécurité réseau, le routage BGP

- Conférences spécialisées : USENIX Security, IEEE Security & Privacy, ACM CCS

Méthodologie de vérification

Les chiffres et exemples cités dans cet article proviennent de sources vérifiables et sont présentés comme des ordres de grandeur susceptibles d’évoluer. Les liens vers les sources primaires permettent une vérification indépendante.

Glossaire technique

AS (Autonomous System) : Entité réseau autonome disposant de sa propre plage d’adresses IP et de ses politiques de routage. Internet est constitué de dizaines de milliers d’AS interconnectés.

BGP (Border Gateway Protocol) : Protocole de routage qui gère les échanges de trafic entre les Autonomous Systems. C’est l’infrastructure critique qui maintient Internet connecté.

CDN (Content Delivery Network) : Réseau de serveurs distribués géographiquement qui hébergent des copies de contenus pour améliorer la vitesse d’accès. Cloudflare, Akamai, Fastly sont des CDN majeurs.

DPI (inspection approfondie des paquets de données) : Analyse approfondie du contenu des paquets de données en transit, au-delà des simples en-têtes. Permet d’identifier les protocoles, les applications et parfois les contenus.

DNS (Domain Name System) : Système de résolution qui traduit les noms de domaine lisibles (exemple.com) en adresses IP utilisables par les machines (93.184.216.34).

DoH (DNS-over-HTTPS) : Chiffrement des requêtes DNS à l’intérieur d’une connexion HTTPS pour empêcher leur interception.

DoT (DNS-over-TLS) : Chiffrement des requêtes DNS via TLS pour protéger contre l’interception et la manipulation.

ECH (Encrypted Client Hello) : Extension du protocole TLS 1.3 qui chiffre le SNI (Server Name Indication), rendant plus difficile l’identification de la destination par DPI.

Geo-blocking : Restriction d’accès à un contenu basée sur la localisation géographique de l’utilisateur. Peut être volontaire (droits de diffusion) ou imposée (censure).

IPv4 / IPv6 : Versions du protocole Internet. IPv4 utilise des adresses sur 32 bits (4 milliards d’adresses possibles), IPv6 sur 128 bits (espace d’adressage quasi-infini).

Obfuscation : Technique consistant à masquer la nature réelle d’un protocole pour le faire ressembler à un autre protocole (généralement HTTPS standard) et échapper à la détection par DPI.

Shadowban : Technique de modération qui réduit la visibilité d’un compte ou d’un contenu sans en informer l’utilisateur. Le contenu reste techniquement accessible mais n’apparaît plus dans les fils d’actualité ou les recherches.

SNI (Server Name Indication) : Extension du protocole TLS qui indique le nom du site web demandé lors de l’établissement d’une connexion HTTPS. Traditionnellement transmis en clair, ce qui permet au DPI d’identifier la destination.

Throttling : Limitation volontaire du débit réseau vers certaines destinations ou pour certains types de trafic. Rend un service inutilisable sans le bloquer complètement.

TLS (Transport Layer Security) : Protocole de chiffrement des communications sur Internet. HTTPS = HTTP sur TLS. TLS 1.3 est la version actuelle, plus sécurisée que les versions précédentes.

ToS (Terms of Service) : Conditions d’utilisation imposées par les plateformes privées. Définissent ce qui est autorisé ou interdit sur la plateforme.

VPN (Virtual Private Network) : Tunnel chiffré entre un appareil et un serveur distant. Masque la destination finale au FAI et chiffre le trafic en transit.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.