SSH ou VPN : lequel est le plus sûr ?

SSH ou VPN : lequel est le plus sûr ?

Naviguer sur Internet comporte des risques. Cela va du vol d’identité aux escroqueries en tout genre. Il est important de se protéger en ligne. Les VPN (Virtual Private Network) et SSH (Secure Shell) sont des outils de cybersécurité efficaces. Pourtant bien que similaires, ces deux dispositifs ne font pas la même chose.

SSH ou VPN : Lequel est le plus sûr ?

Sommaire

SSH et VPN : quelle est la différence ?

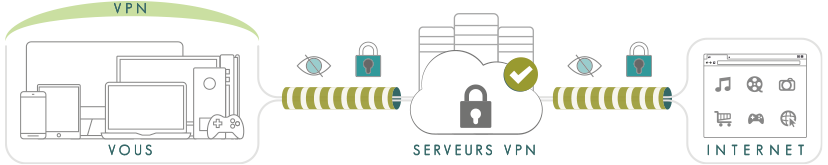

Les systèmes VPN et SSH créent tous deux des tunnels sécurisés pour le transport de vos données. Ces tunnels garantissent que personne d’autre que le destinataire prévu ne puisse voir ou modifier vos données.

Cependant, alors qu’une connexion SSH ne fonctionne qu’au niveau de l’application, une connexion VPN chiffre et protège toutes vos données.

En gros, le tunnel SSH sécurise les données échangées entre vous et un serveur distant auquel vous avez accès, tandis qu’un VPN chiffre l’ensemble de vos connexions réseau.

Qu’est-ce qu’un SSH ?

SSH est l’abréviation de Secure Shell (la coquille sécurisée). Il s’agit d’un protocole réseau et d’un programme qui vous permet d’accéder en toute sécurité à des périphériques distants et de transférer des données ou d’exécuter des commandes. Cette technologie chiffre et dissimule votre trafic, garantissant ainsi la sécurité de votre connexion. Parmi les plus connus, on peut citer FileZilla.

Cela signifie que vous pouvez accéder aux ressources du réseau depuis pratiquement n’importe où. Elle est particulièrement utile lorsque vous souhaitez une communication sécurisée entre votre ordinateur au travail et à la maison.

Comment fonctionne un SSH ?

En plus de permettre à vos appareils de communiquer et d’accéder aux ressources, le protocole SSH protège les données. Il le fait grâce à un chiffrement de haut niveau, à l’authentification par mot de passe et à l’authentification par clé publique. Cela signifie que vos données sont en sécurité pendant que le client SSH les transmet à l’appareil destinataire.

Vous devez avoir quelques connaissances techniques pour configurer et utiliser SSH, car cela peut être assez compliqué et long si vous ne savez pas exactement ce que vous voulez. Entendons-nous bien, la configuration d’un VPN, à partir de zéro, demanderait plus d’efforts, mais les fournisseurs de réseau privé virtuel propose des applications simples qui ne nécessitent aucune compétence en informatique.

Qu’est-ce qu’un tunnel SSH ?

Un tunnel SSH est un tunnel chiffré créé par le protocole SSH. Celui-ci transfère le trafic non-crypté vers un serveur SSH, en le protégeant.

Un client SSH peut être configuré pour fonctionner comme un proxy SOCKS (Socket Secure). Il crée une adresse IP (Internet Protocol) aléatoire avant que vos données n’atteignent leur destination. Ensuite, SOCKS utilise le proxy pour former des connexions de protocole TCP et UDP à travers les adresses IP.

C’est là que vous pouvez trouver des similitudes entre SSH et un VPN. Vos données proviennent du serveur SSH lorsque vous utilisez un tunnel SSH, tout comme c’est le cas avec un réseau privé virtuel et ses serveurs VPN.

Il est également important de noter que les tunnels SSH doivent être configurés par application, et que vous devez utiliser des commandes de terminal pour les contrôler.

Avantages et inconvénients de SSH

Avantages

- Le processus de configuration du serveur est moins compliqué que celui des connexions VPN pour les personnes ayant des connaissances techniques.

- Fournit un de haut niveau pour protéger les utilisateurs des menaces. Celles-ci peuvent inclure les fuites DNS (Domain Name System leaks), l’usurpation d’adresse IP, le routage de la source IP, le vol de données, etc.

- Les tunnels SSH facilitent l’accès à un serveur distant ou le fonctionnement d’une session de terminal à distance entre des appareils.

Inconvénients

- Les utilisateurs inexpérimentés peuvent trouver la configuration et la gestion difficiles.

- Chaque application à laquelle vous souhaitez accéder à distance devra disposer d’une connexion SSH individuelle. Cela peut devenir compliqué si vous souhaitez chiffrer l’ensemble de votre trafic Internet.

Pour en savoir plus : Eviter les fuites DNS sous VPN, est-ce que c’est possible ?

Qu’est-ce qu’un VPN ?

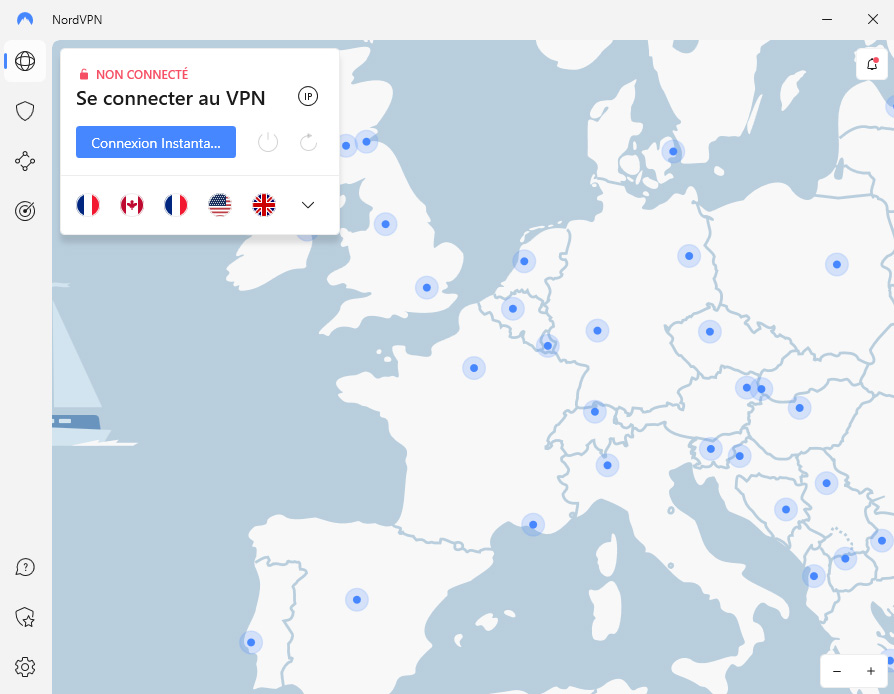

Un réseau privé virtuel est un dispositif qui achemine votre trafic à travers un tunnel chiffré.

Même si vous vous connectez à Internet en utilisant un Wi-Fi public ou un hotspot non-sécurisé, vous pouvez être sûr que vos données sont sécurisées dans le tunnel VPN.

Avec un VPN, vous pouvez vous connecter à un serveur distant de n’importe où dans le monde d’un simple clic. Cela vous permet de contourner les pare-feu restrictifs ou la censure, d’éviter les restrictions géographiques et de naviguer sur Internet en toute sécurité.

Comment fonctionne un VPN ?

Les protocoles de chiffrement d’un VPN dissimule le trafic d’un utilisateur d’Internet en le faisant passer par un tunnel sécurisé.

Le tunnel déguisera votre trafic pour donner l’impression qu’il provient d’un autre endroit : il protège votre identité, vos données de navigation et votre sécurité en ligne.

Le VPN chiffre également tout le trafic partagé entre les réseaux, vous protégeant ainsi des regards indiscrets.

Avantages et inconvénients du VPN

Avantages

- Un VPN actif crypte immédiatement tout le trafic provenant de votre appareil. Aucun codage ou contrôle du serveur n’est nécessaire.

- Les meilleurs VPN proposent des serveurs situés dans le monde entier, ce qui vous permet de donner l’impression d’être n’importe où dans le monde.

- Les VPN sont accessibles à tous, même si vous n’avez aucune compétence technique.

- Les VPN sécurisent tout votre trafic réseau, protégeant ainsi votre identité, vos données et votre localisation, même lorsque vous utilisez des réseaux Wi-Fi publics non sécurisés.

- Les VPN permettent de masquer votre utilisation du réseau, ce qui signifie que votre FAI ne peut pas limiter vos données.

Inconvénients

- Un serveur VPN peut être compliqué à configurer au niveau du serveur si vous décidez de le faire vous-même.

- Il est important de se méfier des fournisseurs de VPN 100% gratuits car ils peuvent vous pourrir de publicités, offrir un mauvais chiffrement ou même vendre vos données.

Pour en savoir plus : Comment les VPN gratuits gagnent-ils de l’argent en 2023 ?

SSH ou VPN : lequel est le plus sûr ?

En ce qui concerne la sécurité du chiffrement, les deux options sont aussi sûres l’une que l’autre. Toutefois, un VPN protège toutes vos données, tandis qu’un SSH ne fonctionne qu’au niveau des applications.

Un utilisateur occasionnel peut utiliser le tunnel SSH pour gérer sa bibliothèque musicale, ses e-mails ou ses fichiers personnels, même s’il est loin de son appareil. Un shell sécurisé est axé sur la ligne de commande. Si vous êtes doué pour la technologie, cela vous offre plus de flexibilité et un processus de configuration technique plus facile.

Un VPN connecte votre appareil à un serveur qui peut faire croire que vous êtes n’importe où dans le monde (géo-spoofing)

Un VPN est plus facile à configurer et offrira plus de sécurité aux entreprises et à la grande majorité des utilisateurs occasionnels, tandis qu’un SSH offre une bonne option de navigation sécurisée pour les individus amateur de technologie au sein de leurs réseaux privés. Le ssh était très répandu dans les réseaux pro il y a une vingtaine d’années, maintenant les professionnels se tournent vers les VPN d’entreprise plus complet, plus flexible et couvrant de manière sécurisée tous les types de taches à effectuer en télétravail.

Ainsi, un tunnel SSH vous permettra d’accéder à un autre ordinateur même si vous n’êtes pas à proximité de celui-ci.

Avec un shell sécurisé, vous serez généralement connecté à une machine spécifique, et seules les données que vous aurez choisies seront transférées. Tandis qu’avec un réseau privé virtuel, vous serez connecté à un réseau où tout votre trafic est chiffré et protégé.

La plupart des utilisateurs de VPN peuvent simplement télécharger une application ou une extension pour commencer dans les 5 minutes. Vous n’avez donc pas à vous soucier de procédures de configuration compliquées.

Si vous connaissez les scripts/codage, vous pouvez utiliser un tunnel SSH pour accéder aux fichiers. Cela en fait une excellente solution de synchronisation de fichiers.

Pour conclure

Un VPN est probablement la meilleure option pour la plupart des utilisateurs quotidiens.

Bien que la configuration initiale d’un VPN soit plus compliquée que la construction d’un tunnel SSH, la plupart des utilisateurs de VPN bénéficieront de systèmes déjà configurés. Ainsi, tout ce qu’ils ont à faire est de télécharger l’application, de se connecter à leur compte et de sélectionner un emplacement. Ce n’est donc pas un problème, sauf si vous envisagez de mettre en place votre propre serveur VPN (ce qui est peu probable).

Cela dit, les administrateurs informatiques ou toute personne qui doit accéder à un ordinateur spécifique à distance pourraient bénéficier davantage de SSH ou d’une combinaison des deux technologies pour fournir un accès complet et crypté à leurs appareils. Tout dépend de vos besoins personnels.