Inspection approfondie des paquets (DPI) : fonctionnement et contournement

Inspection approfondie des paquets (DPI) : fonctionnement et contournement

L’inspection approfondie des paquets (en anglais Deep Packet Inspection soit DPI) est une méthode qui consiste à examiner les paquets de données qui passent par un réseau afin d’identifier le type de trafic. Cette technique, initialement conçue pour la sécurité des réseaux, est aujourd’hui utilisée par certains États pour détecter et bloquer les connexions VPN.

Depuis 2023, l’obfuscation VPN s’est généralisée chez les fournisseurs sérieux. IVPN a ajouté v2ray, Mullvad a développé son approche basée sur QUIC, Proton a lancé Stealth. Ces technologies répondent à un problème technique précis : contourner l’inspection approfondie des paquets de données.

Sommaire

- Qu’est-ce qu’un paquet de données ?

- Comment fonctionne l’analyse des paquets ?

- Comment fonctionne l’inspection approfondie des paquets ?

- Le DPI en pratique : exemples documentés

- Comment la DPI est utilisée pour détecter les utilisateurs de VPN ?

- Les VPN s’adaptent et ripostent à leur tour pour assurer leur rôle

Qu’est-ce qu’un paquet de données ?

Un paquet de données est une unité d’information transmise sur un réseau informatique. Il contient les données à transmettre et des informations sur leur destination.

Lorsque des données sont envoyées sur un réseau, elles sont divisées en petites portions. Ces petites portions sont appelées paquets de données. Toutes les données transmises sur Internet sont envoyées par paquets.

Le protocole Internet utilise les paquets de données pour s’assurer que les informations envoyées atteignent la bonne destination. Lorsque tous les paquets composant un ensemble de données, comme une image, une vidéo ou le contenu d’un mail, atteignent leur destination, ils sont rassemblés.

Les données réelles contenues dans un paquet sont appelées charge utile. Chaque paquet possède également un en-tête qui contient des métadonnées. Elles ont pour rôle d’indiquer certaines informations clé comme sa destination et sa provenance.

Comment fonctionne l’analyse des paquets ?

Pour procéder à l’analyse de paquets, il faut tout d’abord obtenir des ensembles à analyser. Cela peut se faire de différentes manières, mais la mise en miroir de ports, les écoutes de réseaux physiques et le reniflage WiFi (packet sniffer) font partie des pratiques les plus courantes.

Une fois qu’une organisation a accès aux paquets, elle peut les analyser de différentes manières.

Analyse simple des paquets

Le moyen le plus simple (et le moins cher) pour une organisation de mettre en place des blocages sur le trafic réseau consiste à examiner les informations contenues dans les en-têtes des paquets. Ces organisations peuvent ainsi bloquer des paquets en fonction des ports qu’ils utilisent ou de leur adresse IP de destination.

Inspection approfondie des paquets

Le problème de la simple analyse des paquets pour les organisations qui souhaitent censurer l’internet est qu’il est facile de la contourner. Un VPN suffit à changer l’adresse IP de destination et/ou les numéros de port utilisés.

L’inspection approfondie des paquets analyse l’ensemble du paquet, y compris la charge utile. Cette technique est couramment utilisée dans les pare-feu, les systèmes de détection des intrusions et d’autres systèmes de sécurité réseau.

Malheureusement, les mêmes techniques d’analyse utilisées pour protéger les réseaux privés peuvent également être détournées à des fins de surveillance et de censure internet.

Comment fonctionne l’inspection approfondie des paquets ?

Les techniques de DPI comprennent :

- La détection basée sur les signatures

Compare les paquets à une base de données de modèles de trafic malveillant ou indésirable connus.

- Détection des anomalies

Recherche de modèles ou de comportements qui s’écartent du trafic réseau normal. Les utilisateurs de Tor sont ciblés dans beaucoup de pays, et notament en Europe.

- Analyse du protocole

Examine la structure et le format des paquets pour identifier le protocole utilisé.

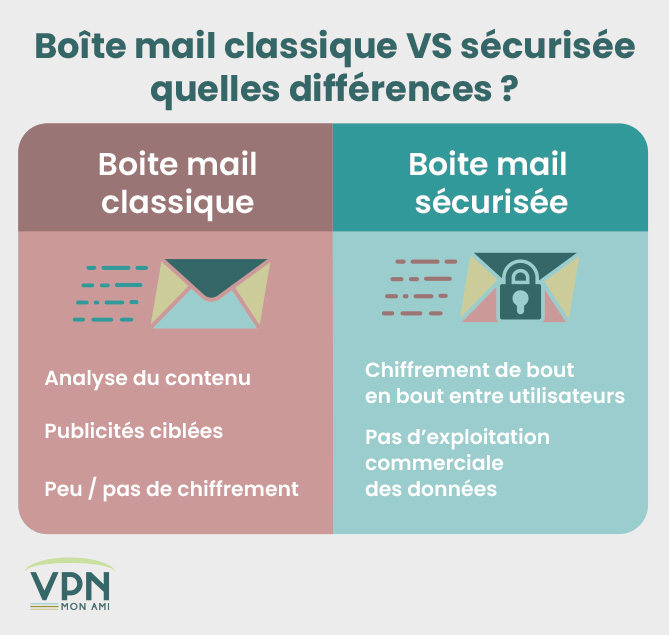

- Inspection du contenu

Examen des données réelles contenues dans les données utiles, telles que le texte d’un e-mail, afin d’identifier et de bloquer des mots-clés ou des phrases spécifiques.

- Analyse comportementale

Examen du comportement du trafic réseau dans le temps, par exemple la fréquence des connexions à un serveur particulier ou la quantité de données transférées, afin d’identifier et de bloquer les modèles d’activité inhabituels.

Ces techniques évoluent constamment. Le DPI nouvel génération utilise désormais l’analyse du Server Name Indication (SNI) dans les handshakes TLS pour identifier la destination réelle d’une connexion chiffrée. Certains systèmes emploient même du machine learning pour détecter des patterns de trafic VPN, même obfusqué. C’est cette course à l’armement technique qui explique pourquoi des protocoles comme v2ray ou Shadowsocks sont devenus indispensables dans les pays à forte censure.

Le DPI en pratique : exemples documentés

Chine : le Great Firewall et la détection multicouche

Le système de censure chinois combine plusieurs techniques de DPI pour identifier et bloquer le trafic VPN. L’analyse des protocoles détecte les signatures d’OpenVPN et de WireGuard®, même lorsqu’ils utilisent des ports non-standard. L’analyse comportementale identifie les patterns de trafic chiffré qui ne correspondent pas à une navigation HTTPS classique.

Depuis 2020, le grand pare-feu chinois utilise l’inspection du Server Name Indication (SNI) dans les handshakes TLS. Lorsqu’une connexion tente d’accéder à un domaine bloqué, le système interrompt la connexion même si le contenu est chiffré. Cette sophistication explique pourquoi les VPN standards ne fonctionnent plus en Chine sans obfuscation comme v2ray.

Russie : throttling sélectif et blocage actif

En Russie, le DPI est utilisé pour ralentir ou bloquer l’accès à des services spécifiques. Lors des manifestations de 2022-2024, les autorités ont appliqué un throttling massif sur les connexions identifiées comme du trafic VPN, rendant les services inutilisables sans les bloquer complètement.

Le système TSPU (Technical Means to Counter Threats), déployé sur les infrastructures des FAI russes, analyse le trafic en temps réel pour détecter les protocoles VPN. Les connexions WireGuard® sont particulièrement ciblées en raison de leur signature réseau distinctive, ce qui a poussé Mullvad à développer son approche d’obfuscation.

Iran : blocage lors des crises politiques

L’Iran utilise le DPI de manière intermittente, principalement lors de périodes de tension politique. Durant les manifestations suivant la mort de Mahsa Amini en 2022, le gouvernement a activé des systèmes de DPI pour bloquer l’accès aux réseaux sociaux et aux protocoles VPN standards.

Le système iranien cible particulièrement OpenVPN sur son port par défaut (1194) et PPTP. Les connexions Tor sont également détectées et bloquées via l’analyse des patterns de trafic caractéristiques du réseau.

L’échec du blocage de Telegram en Russie

Un cas instructif est la tentative de blocage de Telegram en Russie entre 2018 et 2020. Le gouvernement a utilisé le DPI pour identifier et bloquer les adresses IP des serveurs de Telegram. L’application a rapidement migré vers des services cloud (AWS, Google Cloud) dont le blocage aurait paralysé de nombreux services légitimes.

Des millions d’adresses IP ont été bloquées, des dommages collatéraux massifs sur des services non liés, l’échec fût total. Ce cas illustre les limites pratiques du DPI face à des services techniquement sophistiqués.

Comment la DPI est utilisée pour détecter les utilisateurs de VPN ?

Les censeurs en ligne et les internautes se livrent au jeu du chat et de la souris depuis les premiers jours d’Internet. Au commencement, les FAI bloquaient certains ports, les internautes ont donc commencé à utiliser des ports non-standard.

Les gouvernements répressifs ont ensuite réagi en utilisant l’inspection des paquets de données pour déterminer ce que faisait le trafic sur les ports ouverts, ce qui a encouragé les gens à utiliser des VPN pour contourner le problème.

À leur tour, les censeurs ont développé des techniques de DPI plus sophistiquées, et ainsi de suite.

L’inspection approfondie des paquets de données est difficile à contourner car il examine l’ensemble de l’élément pour identifier le trafic VPN de diverses manières. Ces méthodes comprennent

L’analyse du protocole

Elle examine la structure et le format des paquets pour identifier le protocole VPN utilisé et détecter si les paquets utilisent un protocole VPN comme OpenVPN, WireGuard®, PPTP, L2TP ou IKEv2.

Analyse de la taille des paquets

Des tailles de paquets inhabituelles peuvent indiquer l’utilisation d’un réseau privé vrituel.

Analyse comportementale

La DPI peut examiner le comportement du trafic réseau au fil du temps pour identifier des modèles qui peuvent indiquer l’utilisation d’un logiciel VPN. Par exemple, un pic inhabituel dans le trafic vers un serveur spécifique ou un changement soudain dans l’emplacement des adresses IP peut alerter.

Les VPN s’adaptent et ripostent

Un VPN crée une connexion chiffrée entre votre appareil et un serveur sécurisé. L’application VPN achemine ensuite toutes les connexions de votre appareil par un tunnel VPN. Cela inclut les requêtes DNS, que votre fournisseur VPN traite plutôt que votre FAI.Comme les données envoyées sont chiffrées de manière sécurisée, votre FAI (et, par extension, n’importe quel tiers) ne peut pas voir le contenu de vos données ou les sites et services que vous visitez. Tout ce qu’il peut voir est l’adresse IP du serveur VPN auquel vous vous êtes connecté.

Cependant, le protocole VPN lui-même peut être identifié par le DPI. C’est la raison pour laquelle certains sites et services en ligne détectent que vous utilisez un réseau privé virtuel et vous bloquent l’accès.

Face au DPI, les meilleurs VPN ont développé des contre-mesures techniques spécifiques :

- v2ray (IVPN) encapsule le trafic VPN dans des flux qui ressemblent à du HTTPS standard, rendant la détection beaucoup plus difficile pour les systèmes de censure automatisés.

- L’obfuscation basée sur QUIC (Mullvad) utilise les transports réseau modernes d’HTTP/3 pour masquer le trafic VPN dans des schémas de connexion courants du web.

- Stealth (Proton) empêche la détection en modifiant les signatures réseau du trafic VPN pour qu’il passe inaperçu lors de l’analyse DPI.

- Shadowsocks, développé initialement pour contourner le Great Firewall chinois, a été efficace pendant plusieurs années. Cependant, les systèmes de censure les plus avancés (notamment en Chine depuis 2020-2021) peuvent désormais le détecter via l’analyse comportementale du trafic. Il reste utile dans des contextes de censure moins sophistiqués.

Ces protocoles ne garantissent pas une invisibilité totale, mais ils augmentent significativement le coût technique nécessaire pour bloquer une connexion VPN.

Bien que les protocoles VPN utilisent par défaut les ports prévus, la plupart d’entre eux peuvent être exécutés sur presque tous les ports (à l’exception des ports réservés à des fonctions spécifiques).

Conclusion

Le DPI est une réalité technique dans de nombreux pays. Il n’est ni une surveillance totale ni un simple filtre : c’est un outil d’analyse réseau détourné à des fins de censure et de contrôle. Comprendre son fonctionnement permet d’évaluer les solutions qui y résistent réellement. Les protocoles d’obfuscation ne sont pas du marketing : ils répondent à des mécanismes de détection précis et mesurables.

Pour en savoir plus : Respirez, naviguez, protégez : les clés d’une navigation sereine

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

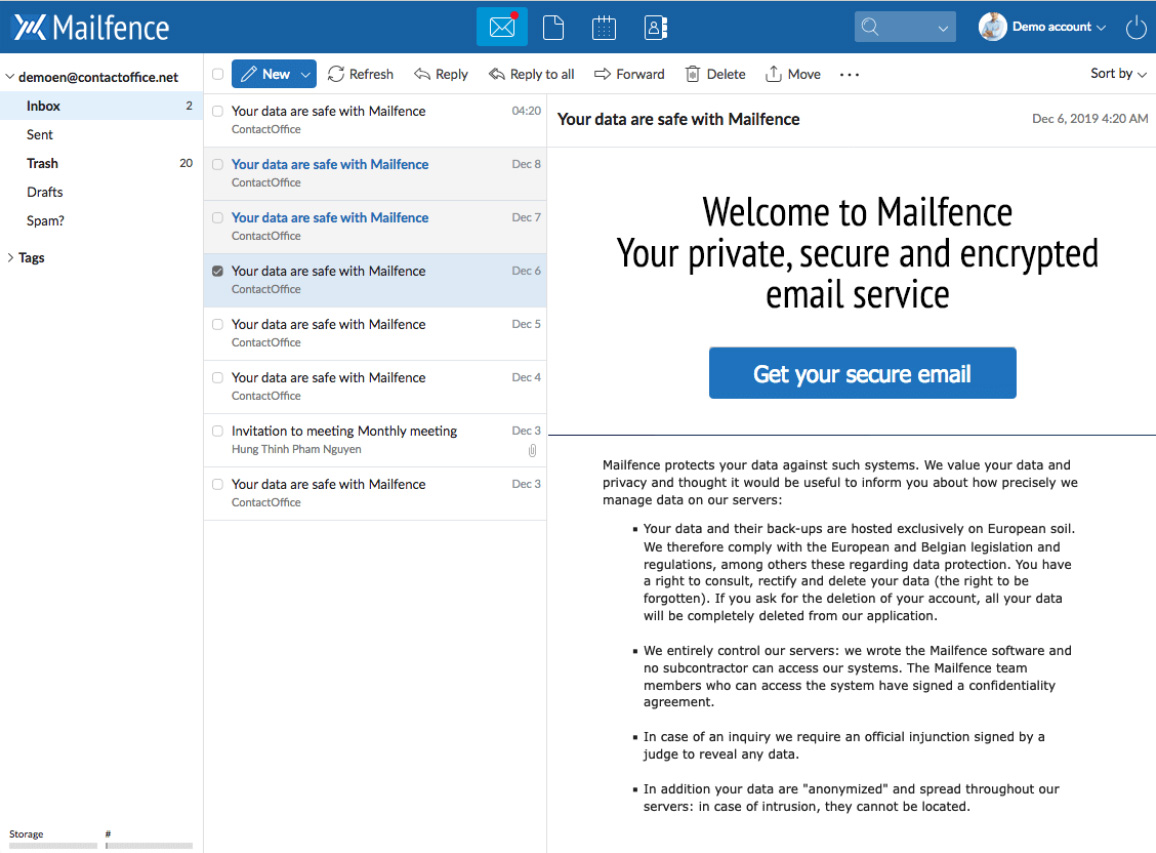

Interface de Mailfence

Interface de Mailfence