Slack : comment parler boulot sans offrir vos données en cadeau

Slack : comment parler boulot sans offrir vos données en cadeau

Explorons ensemble les risques de sécurité liés à Slack et découvrons les meilleures pratiques pour protéger votre espace de travail numérique.

Dans un monde où travail hybride et collaboration en ligne sont devenus la norme, Slack s’est imposé comme un outil incontournable avec près de 34 % des parts de marché. Cette popularité, aussi méritée soit-elle, en fait une cible privilégiée pour les cybermenaces et pose des questions sur la confidentialité des échanges et la gestion des données sensibles.

En matière de cybersécurité, le risque zéro n’existe pas

Slack est considéré comme sûr et sa réputation n’est plus à faire. Cependant, comme tout service en ligne, des risques existent.

L’un des risques les plus discutés est la possibilité de récupérer les adresses IP des utilisateurs, ce qui peut révéler leur emplacement et potentiellement exposer leur réseau à des attaques.

Sur Slack, l’adresse IP peut être exposée de plusieurs manières. Par exemple, si un utilisateur clique sur un lien externe partagé dans un message et que ce lien mène à un site malveillant, le site en question pourrait enregistrer l’adresse IP de l’utilisateur. Le malvertising a fait de nombreux ravage ces deux dernières années.

De même, des intégrations ou des applications tierces mal sécurisées pourraient divulguer les adresses IP.

Slack collecte et traite une quantité considérable de données personnelles et professionnelles. Selon sa politique de confidentialité, ces données incluent, mais ne sont pas limitées à, des informations sur l’espace de travail, des métadonnées de service, des registres de données, des informations sur l’appareil, et même des informations de localisation. Bien que ces données soient essentielles pour fournir et améliorer le service, elles constituent également une cible potentielle pour les acteurs malveillants.

En plus de ces métadonnées, Slack interagit avec des services tiers. Un client peut autoriser ou restreindre ces services tiers dans son espace de travail, et Slack peut recevoir des données personnelles de ces services.

Ces services tiers sont généralement des logiciels qui s’intègrent à Slack, et les informations partagées avec eux peuvent inclure des détails supplémentaires qui facilitent l’intégration. Bien que cela puisse améliorer la fonctionnalité et l’efficacité, cela introduit également un niveau supplémentaire de complexité en matière de confidentialité et de sécurité, car les données sont potentiellement exposées à un plus grand nombre de parties et de systèmes.

Le risque zéro n’existe pas

Slack est considéré comme sûr et sa réputation n’est plus à faire. Cependant, comme tout service en ligne, des risques existent.

L’un des risques les plus discutés est la possibilité de récupérer les adresses IP des utilisateurs, ce qui peut révéler leur emplacement et potentiellement exposer leur réseau à des attaques.

Sur Slack, l’adresse IP peut être exposée de plusieurs manières. Par exemple, si un utilisateur clique sur un lien externe partagé dans un message et que ce lien mène à un site malveillant, le site en question pourrait enregistrer l’adresse IP de l’utilisateur. Le malvertising a fait de nombreux ravage pendant l’année 2023.

De même, des intégrations ou des applications tierces mal sécurisées pourraient divulguer les adresses IP.

Slack collecte et traite une quantité considérable de données personnelles et professionnelles. Selon sa politique de confidentialité, ces données incluent, mais ne sont pas limitées à, des informations sur l’espace de travail, des métadonnées de service, des registres de données, des informations sur l’appareil, et même des informations de localisation. Bien que ces données soient essentielles pour fournir et améliorer le service, elles constituent également une cible potentielle pour les acteurs malveillants.

En plus de ces métadonnées, Slack interagit avec des services tiers. Un client peut autoriser ou restreindre ces services tiers dans son espace de travail, et Slack peut recevoir des données personnelles de ces services.

Ces services tiers sont généralement des logiciels qui s’intègrent à Slack, et les informations partagées avec eux peuvent inclure des détails supplémentaires qui facilitent l’intégration. Bien que cela puisse améliorer la fonctionnalité et l’efficacité, cela introduit également un niveau supplémentaire de complexité en matière de confidentialité et de sécurité, car les données sont potentiellement exposées à un plus grand nombre de parties et de systèmes.

Mesures de sécurité de Slack

Slack a mis en place plusieurs mesures de sécurité. Le site officiel de Slack met en avant des fonctionnalités telles que la centralisation des outils, l’automatisation des tâches via l’IA, et des options de communication flexible. Bien que ces fonctionnalités ne soient pas directement liées à la sécurité, elles contribuent à une gestion plus efficace et sécurisée des flux de travail.

Slack s’engage également à déployer ses services de manière sécurisée pour favoriser la collaboration dans les grandes entreprises.

Rendre l’utilisation de Slack plus sûr pour votre entreprise

Pour sécuriser Slack actuellement, voici quelques stratégies recommandées :

Gestion rigoureuse des accès : Assurez-vous que seuls les employés nécessaires ont accès aux informations sensibles. Utilisez les fonctionnalités de Slack pour configurer des permissions détaillées et surveillez régulièrement l’activité des utilisateurs.

Formation et sensibilisation : Éduquez votre équipe sur les meilleures pratiques de sécurité. Cela inclut la reconnaissance des tentatives de phishing, toutes formes d’ingénierie sociale, la gestion sécurisée des mots de passe et la compréhension des risques liés au partage d’informations sensibles.

Utilisation de fonctionnalités de sécurité avancées : Profitez des options de sécurité que Slack offre, comme l’authentification à deux facteurs, le chiffrement des données en transit et au repos, et les intégrations avec des outils de sécurité tiers.

Surveillance et réponse aux incidents : Mettez en place des outils et des procédures pour surveiller les activités suspectes et réagir rapidement en cas d’incident de sécurité.

Tableau récapitulatif : comment sécuriser Slack pour votre entreprise

| Bonnes pratiques | Niveau essentiel (à faire dès maintenant) | Niveau avancé (pour les pros et entreprises) |

|---|---|---|

| Authentification et accès | Activez la 2FA pour tous les utilisateurs et utilisez des mots de passe uniques. | Exigez la 2FA pour les administrateurs, centralisez la gestion via IAM (Azure AD, Okta) et appliquez le principe du moindre privilège. |

| Gestion des utilisateurs et des droits | Supprimez les comptes inactifs et attribuez les droits selon les besoins réels. | Automatisez la révocation d’accès lors des départs et suivez les modifications via les logs Slack. |

| Intégrations et applications tierces | Installez uniquement des applications vérifiées et évitez les intégrations non officielles. | Auditez régulièrement les intégrations, supprimez celles inutilisées et limitez les permissions API. |

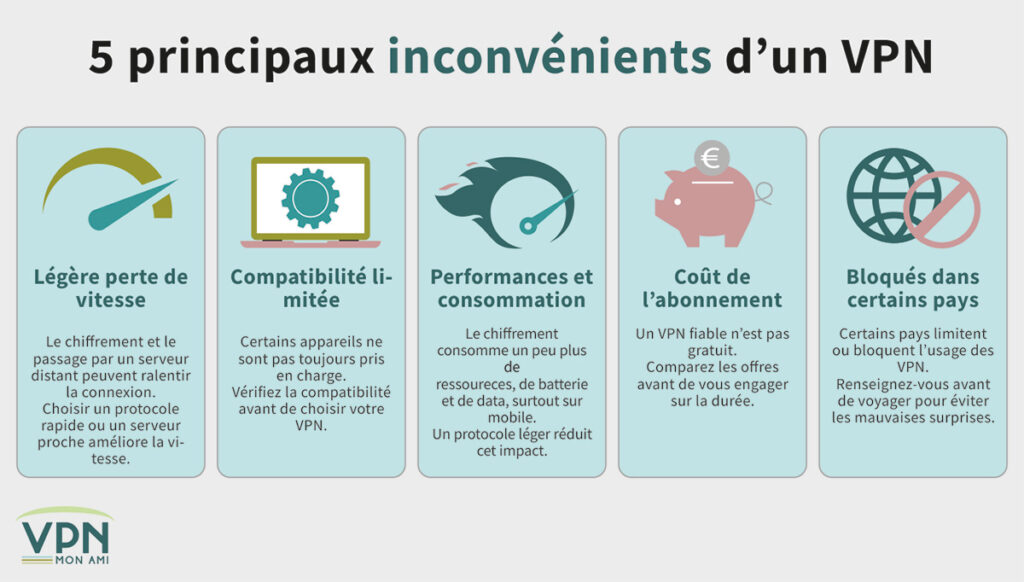

| Sécurité du réseau et des connexions | Évitez les Wi-Fi publics non sécurisés et utilisez un VPN pour chiffrer la connexion. | Déployez un VPN d’entreprise, contrôlez les fuites DNS et utilisez le split tunneling si nécessaire. |

| Surveillance et journalisation | Activez les alertes de connexion inhabituelle ou suspecte. | Journalisez toutes les activités sensibles (ajouts, suppressions, connexions) et analysez les logs régulièrement. |

| Gestion des canaux et des fichiers | Utilisez des canaux privés pour les échanges sensibles et supprimez les fichiers obsolètes. | Segmentez les canaux selon la confidentialité et appliquez une politique automatique de rétention. |

| Sensibilisation des équipes | Formez vos collaborateurs aux risques de phishing et aux liens suspects. | Organisez des simulations de phishing et entretenez une culture de la cybersécurité au quotidien. |

| Données et chiffrement | Rappelez que Slack chiffre déjà les données en transit et au repos. | Ajoutez un chiffrement côté client pour les fichiers sensibles et restreignez leur accès. |

| Audits et contrôles périodiques | Vérifiez régulièrement les accès et paramètres de sécurité. | Faites auditer Slack par un tiers et testez la résistance aux intrusions (pentests). |

| Plan de réponse aux incidents | Définissez un contact interne à prévenir en cas de problème. | Formalisez un plan complet de réponse aux incidents : isolement, restauration et communication. |

L’importance d’un VPN d’Entreprise

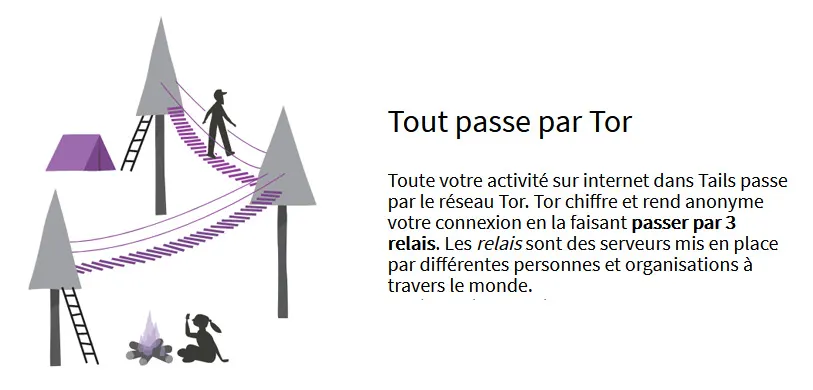

Bien que Slack prenne des mesures pour sécuriser les données, l’utilisation d’un VPN d’entreprise peut fournir une couche supplémentaire de sécurité, en particulier pour protéger l’adresse IP des utilisateurs et sécuriser les données en transit.

Un VPN masque l’adresse IP réelle des utilisateurs, réduisant ainsi le risque d’exposition et de ciblage par des acteurs malveillants.

Cependant, il est important de noter qu’un VPN ne peut pas protéger contre toutes les formes de collecte de données effectuées par Slack lui-même.

Conclusion

Bien que Slack continue d’améliorer ses mesures de sécurité, les organisations doivent également adopter une approche proactive pour protéger leurs données et celles de leurs employés. L’utilisation judicieuse des fonctionnalités de sécurité de Slack, combinée à des pratiques de sécurité informatique solides et à l’utilisation d’un VPN pour protèger son réseau pro, peut aider à créer un environnement de travail numérique plus sûr et plus sécurisé.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.